漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-049203

漏洞标题:中国移动旗下某网络运维辅助系统员工信息泄漏及越权访问

相关厂商:中国移动通信有限公司

漏洞作者: 0x004er

提交时间:2014-01-18 12:06

修复时间:2014-03-04 12:07

公开时间:2014-03-04 12:07

漏洞类型:敏感信息泄露

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-01-18: 细节已通知厂商并且等待厂商处理中

2014-01-23: 厂商已经确认,细节仅向厂商公开

2014-02-02: 细节向核心白帽子及相关领域专家公开

2014-02-12: 细节向普通白帽子公开

2014-02-22: 细节向实习白帽子公开

2014-03-04: 细节向公众公开

简要描述:

中国移动旗下某网络运维辅助系统员工信息泄漏,以及几千家合作单位暴漏,以及越权访问,

详细说明:

根据上次的http://221.176.65.1 移动南方基地的天玥网络安全审计系统弱口令后,

又发现了移动旗下南方基地网络运维辅助系统员工信息泄漏。和合作单位信息泄漏,以及越权访问后台内部构架,

地址:http://221.176.65.3/

看了下,不好突破。好吧,万能密码试试。'or'='or'

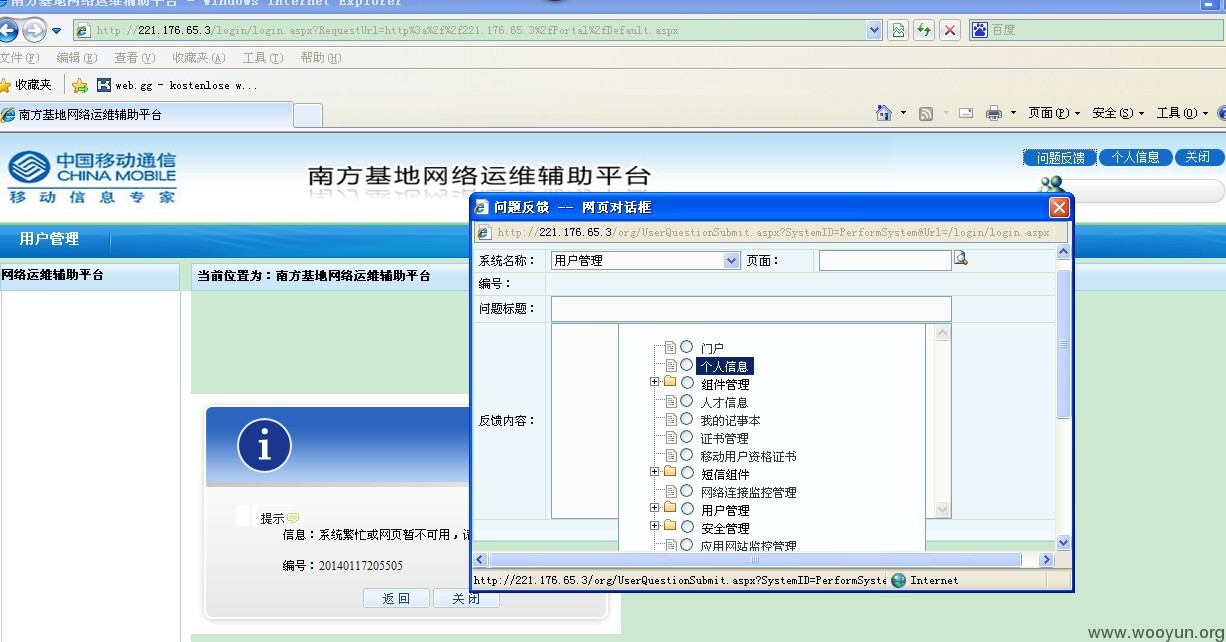

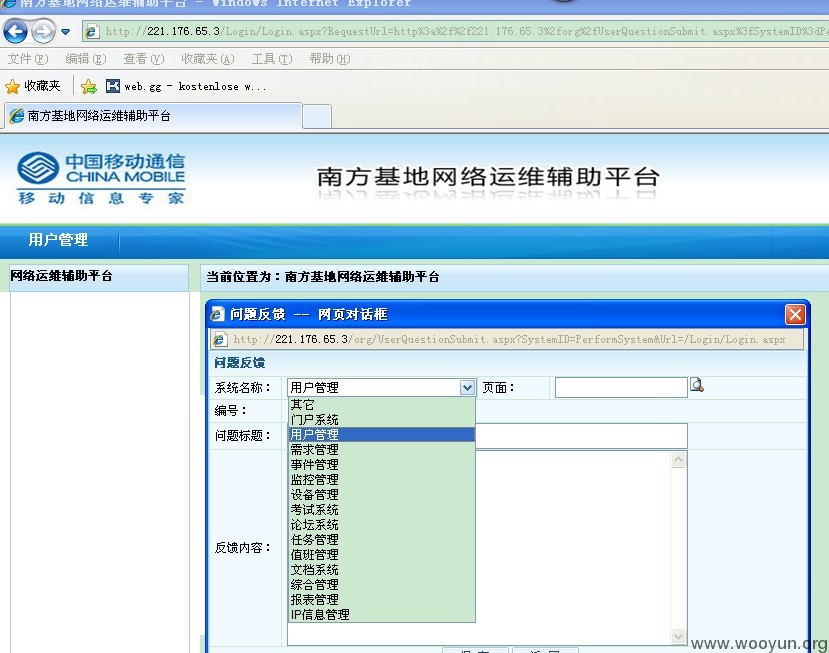

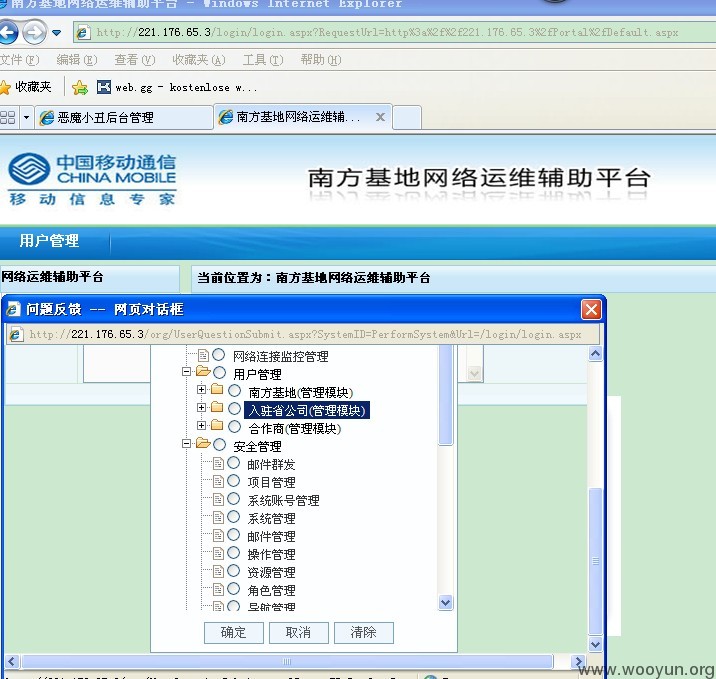

不好意思,居然没有过滤。越权访问到了后台,虽然权限不足,但是还是可以看后台的构架,以及用户好多的管理功能,了解到了移动内部多个管理系统。

:经过深度挖掘。。。。。找到些员工敏感信息,以及暴漏了和移动合作的好多大单位

在http://221.176.65.3/登录位置,可以看到部分的员工登录信息,隶属移动的旗下单位,以及一些合作商的信息,看后台源代码。没找到更多的信息,后来,

经过深度挖掘,终于找到了一个位置:http://221.176.65.3/Org/MoreLoginUserList.aspx?UserType=si

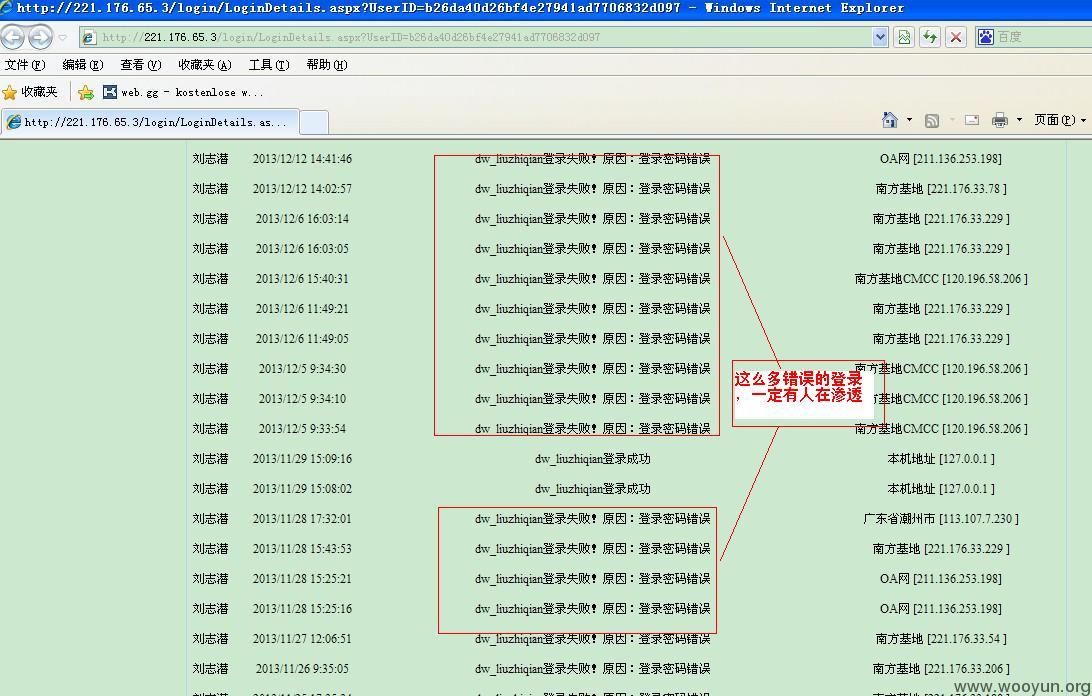

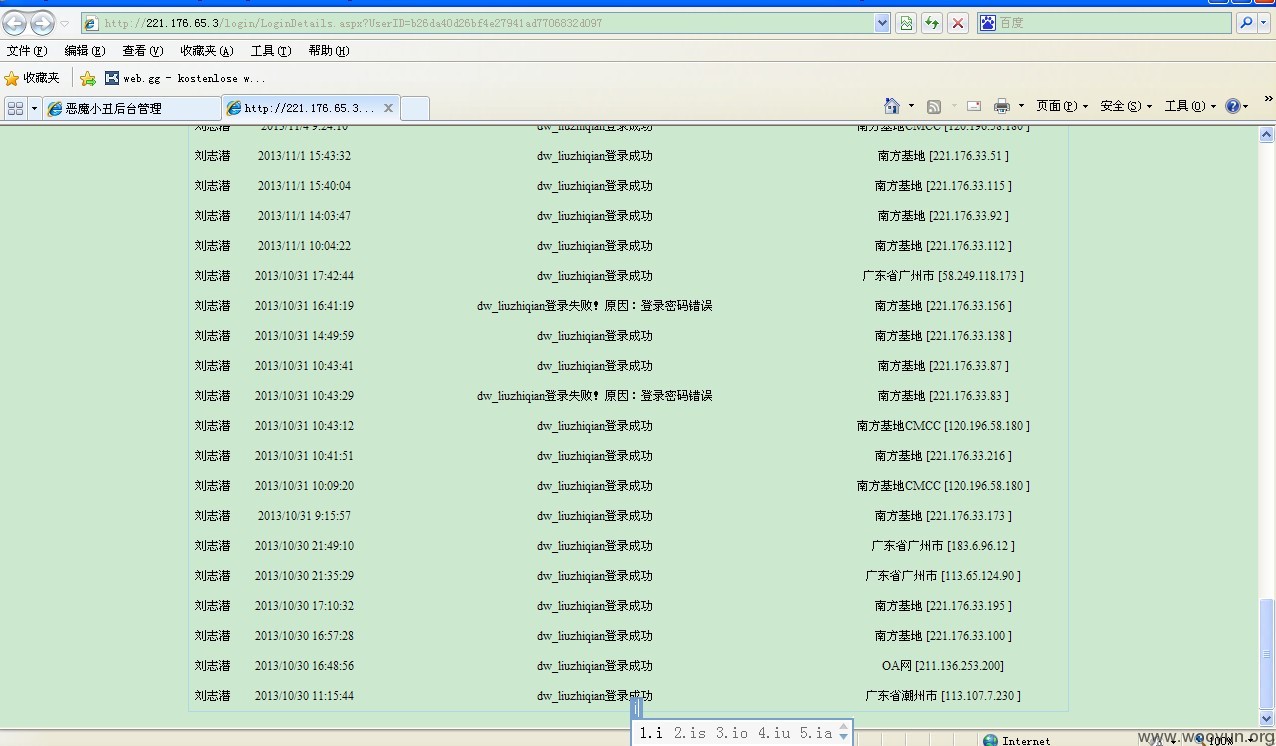

我们选一个。。。刘志潜吧 。

http://221.176.65.3/login/LoginDetails.aspx?UserID=b26da40d26bf4e27941ad7706832d097

关键是还暴漏了刘志潜在系统中的ID信息,ID=b26da40d26bf4e27941ad7706832d097

这个ID在注册的时候是唯一的!由此想来,这个ID是可以利用 的,还没来得及研究,完了抓包分析下!

经过查看,

暴漏了与中国移动合作的公司名称,国内公司代表人姓名,好几千公司,并且暴漏了员工登录时间,次数,地点,IP地址,以及登录失败原因,估计是有很多人在开始着手渗透了,望移动加紧修补,

漏洞证明:

修复方案:

建议隐藏不必要的记录信息网址,以及过滤下敏感字符!

版权声明:转载请注明来源 0x004er@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:10

确认时间:2014-01-23 08:20

厂商回复:

CNVD确认并复现所述情况,上回的涉及后台弱口令的主机IP因归属未判定未归入处置流程。已经转由CNCERT直接通报中国移动集团公司处置。

最新状态:

暂无