漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0111794

漏洞标题:味全:从jboss配置不当到域控沦陷

相关厂商:味全及其子公司

漏洞作者: Helix

提交时间:2015-05-03 23:58

修复时间:2015-06-18 00:00

公开时间:2015-06-18 00:00

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-05-03: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-06-18: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

菜鸟的一次渗透之旅

详细说明:

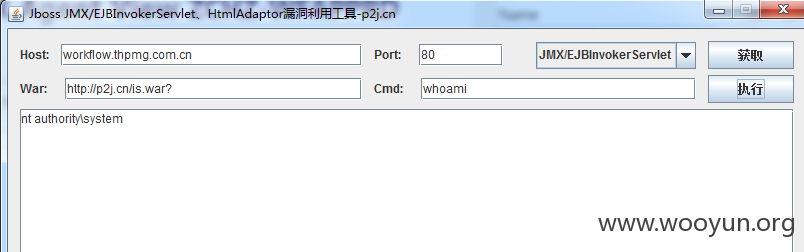

故事从一处jboss配置不当开始。

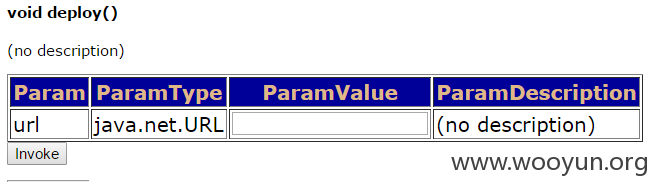

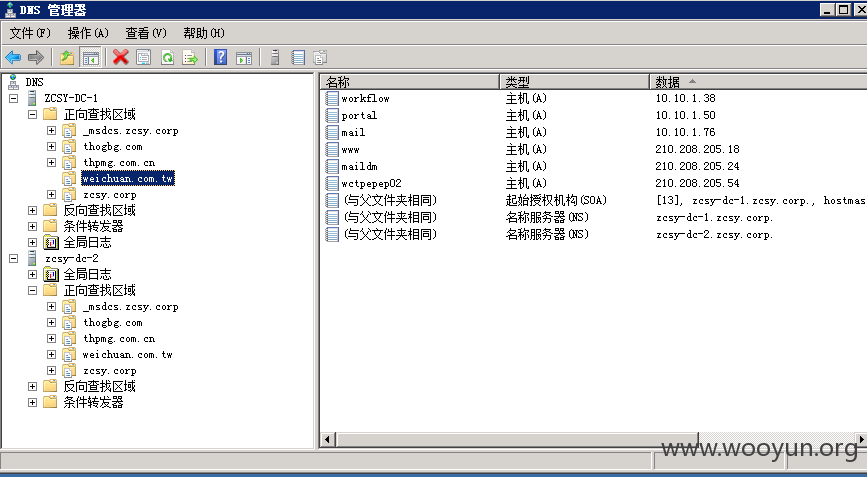

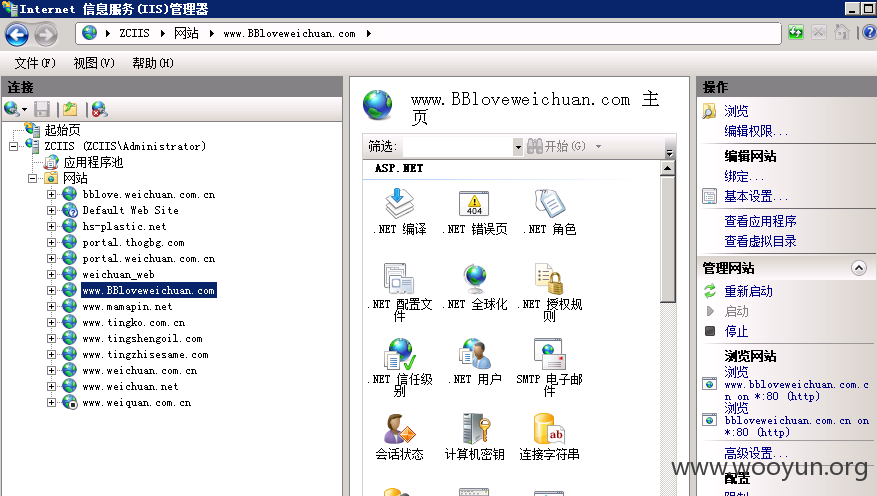

站点:http://workflow.weichuan.com.cn/jmx-console/,没有设置访问密码,可以远程部署shell

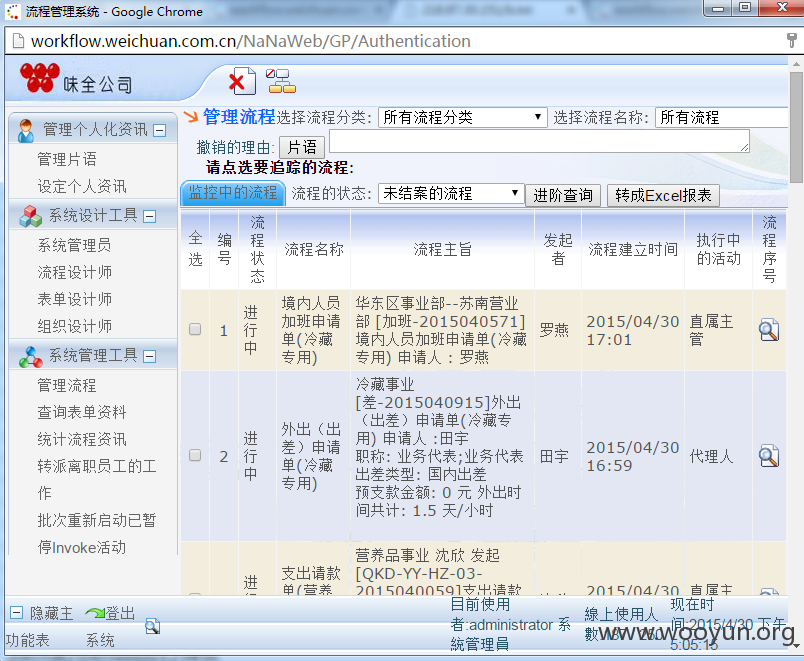

。这是一个叫NaNaWeb的企业流程管理软件,很多配置该软件的企业也有jboss配置的问题。

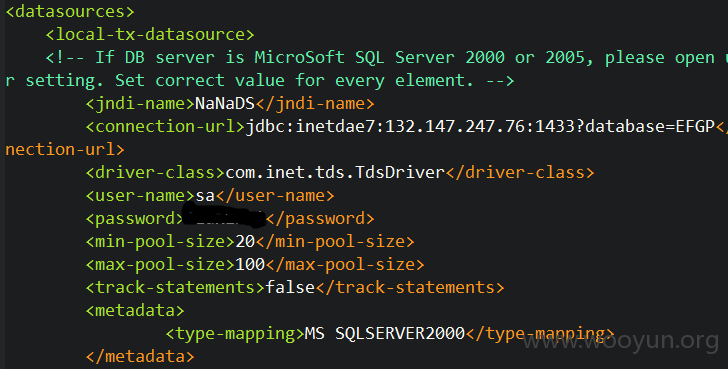

连上3389后,mimikatz读取密码为空,可能机器重启过了。从jboss的deploy目录下我们可以看到数据库连接的xml,

,数据库在同网段的另外一台机器上,是MSSQL,sa权限,尝试打开xp_cmdshell,成功后添加用户登录,拿到内网第二台机器,成功读取用户密码。

为了获取更多的密码,可以从数据库里翻Hash,不过修改登录页面的javascript可以方便的劫持到使用中的密码明文,

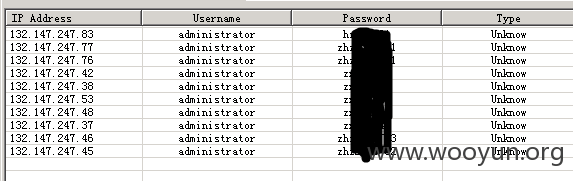

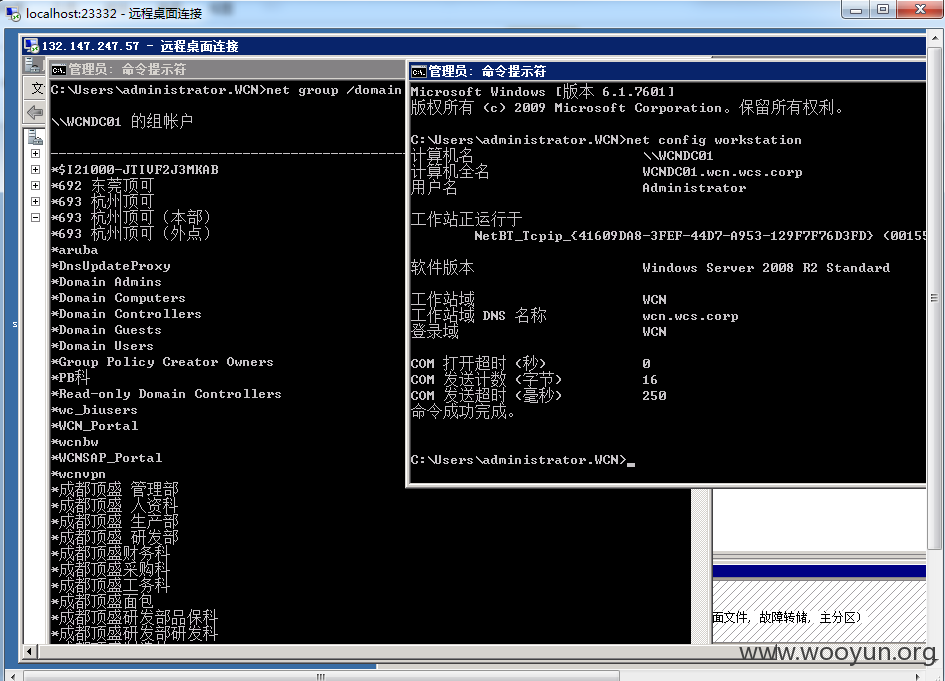

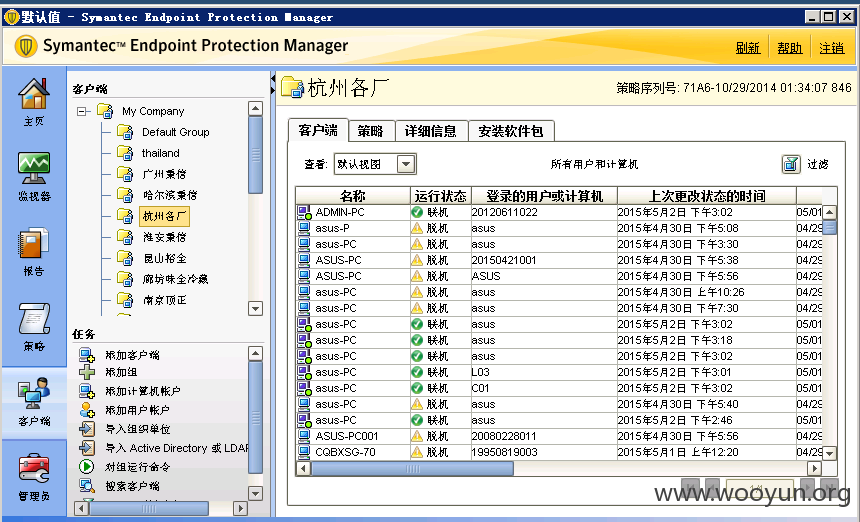

积累一份字典后,我们开始扫描内网,尝试爆破139和1433端口,再次扩大内网控制权。

,还遇到了味全子公司一个使用NaNaWeb的站点,虽然jmx-console设置了密码,但仍能用工具部署shell。

其中一台机器的浏览记录让我看到了内网一点结构,可以用WebBrowserPassView读取保存的密码,只读到用户名也可以,我们可以用之前收集的字典。

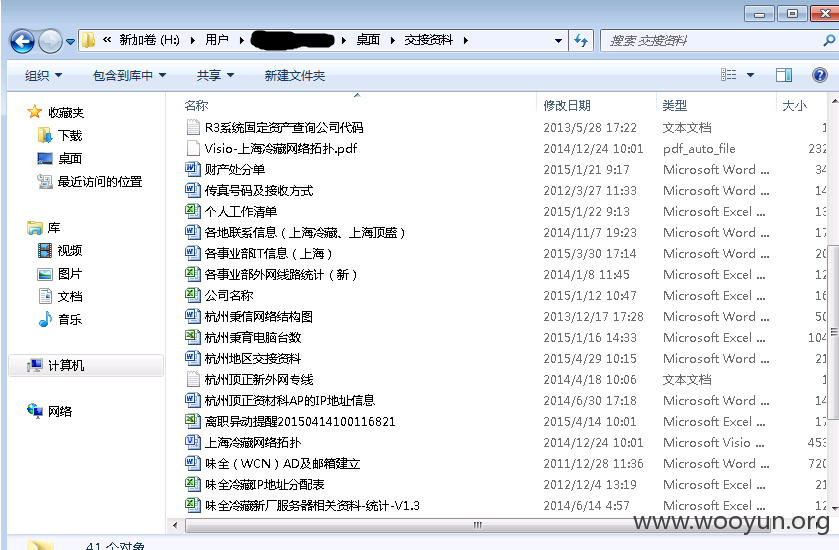

从登陆IP来看,248.29这台机应该是运维经常使用的机器,应该有不少敏感信息,另外机器名也给我们指明了内网中较为重要的机器,

。

爆破进入248.29,翻看文件,果然找到了一些资料,好像是某运维这几天辞职交接的资料,

拓扑,ip,密码。。。。。。

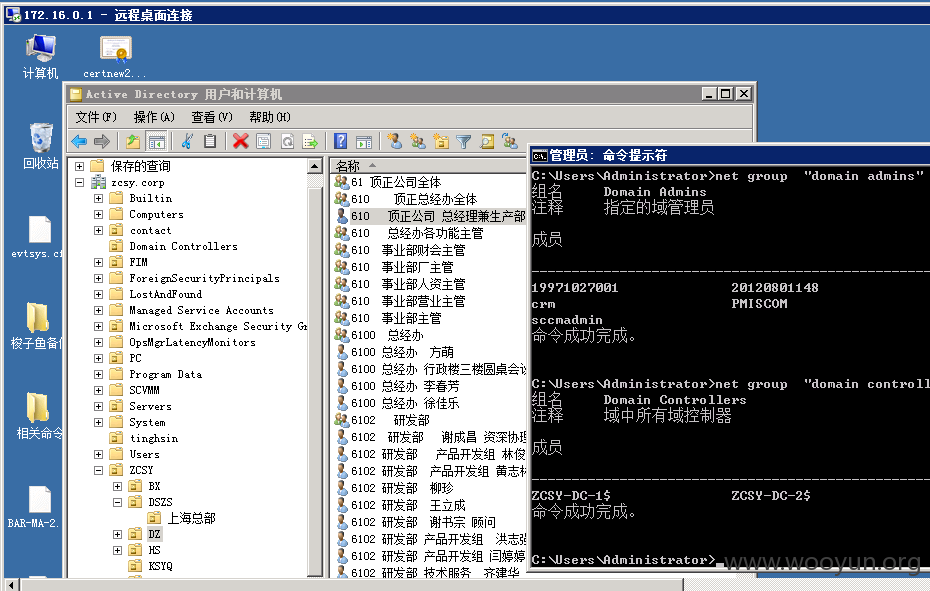

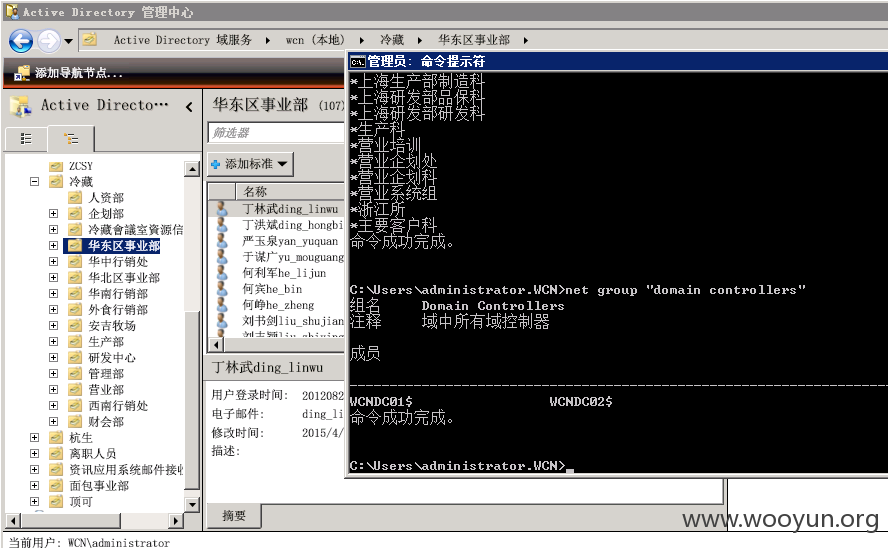

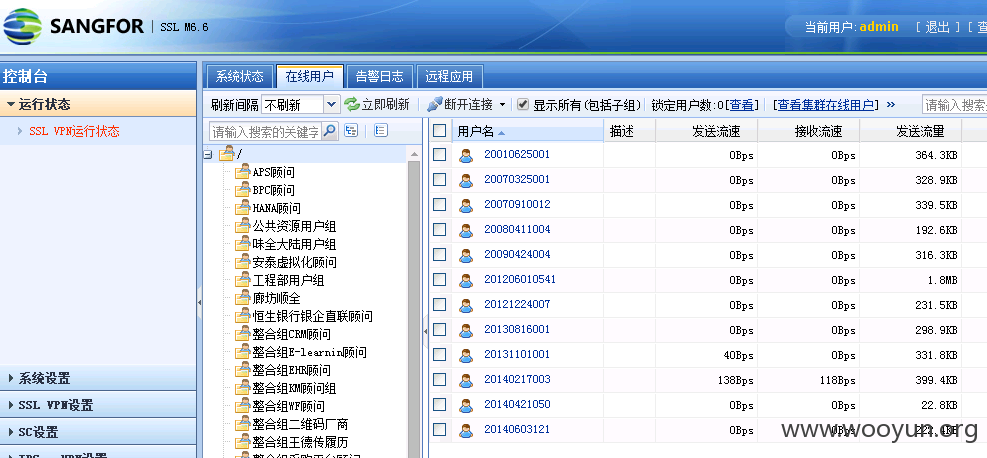

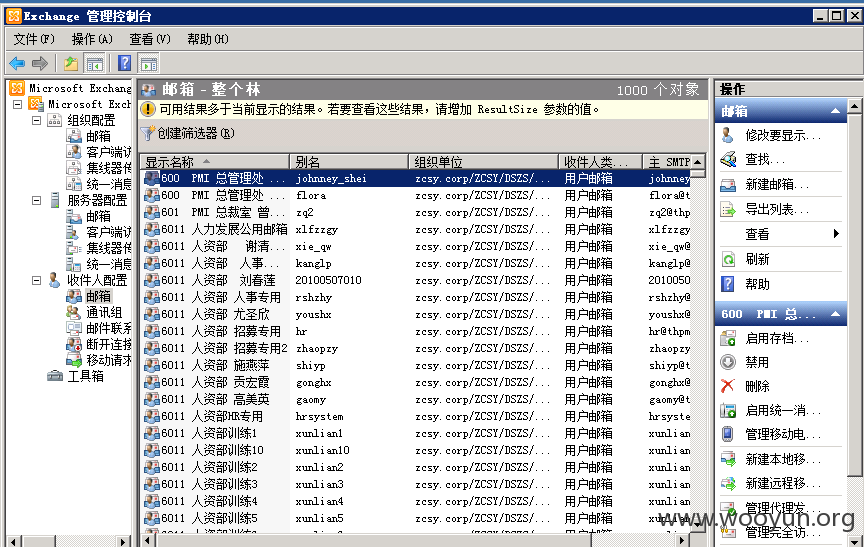

有了这些资料,在内网中就没有什么阻碍了,域控、VPN、邮箱、官网。。。一一到手

漏洞证明:

修复方案:

1.Jboss删除不必要的组件 jmx-console,Invoker等

2.内网不同安全等级的机器使用不同强度密码

3.运维交接敏感资料的管理

版权声明:转载请注明来源 Helix@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝

漏洞Rank:15 (WooYun评价)