漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0111097

漏洞标题:安全漏洞进入搜房网大量内部系统(可修改线上官网、APP内容、影响业务)

相关厂商:搜房网

漏洞作者: 鸟云厂商

提交时间:2015-04-29 16:51

修复时间:2015-06-13 18:48

公开时间:2015-06-13 18:48

漏洞类型:成功的入侵事件

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-29: 细节已通知厂商并且等待厂商处理中

2015-04-29: 厂商已经确认,细节仅向厂商公开

2015-05-09: 细节向核心白帽子及相关领域专家公开

2015-05-19: 细节向普通白帽子公开

2015-05-29: 细节向实习白帽子公开

2015-06-13: 细节向公众公开

简要描述:

进入搜房网内部系统(可修改线上官网内容)

详细说明:

首先是猥琐地进入邮箱

[email protected]

密码zhangyajie123

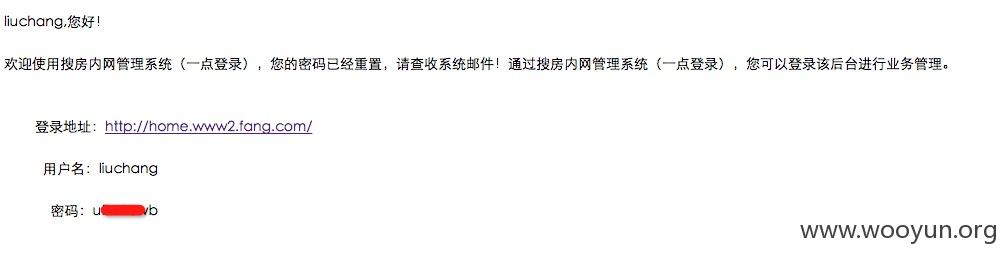

然后重置搜房网内网密码,说是内网,其实还是外网的内部系统

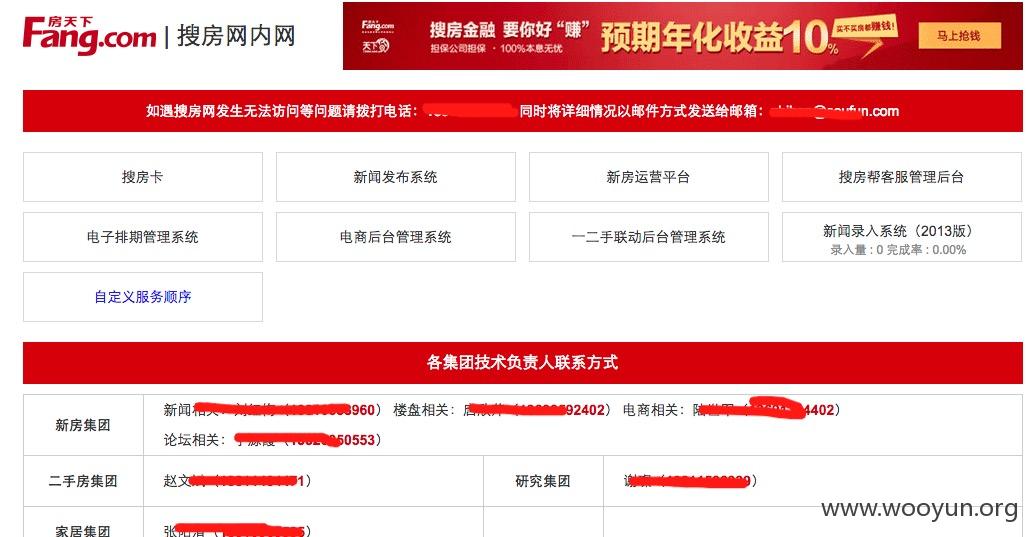

http://home.www2.fang.com/

账号体系在内部叫“一键通”,其实就是单点登录

然后这个账号的权限是论坛后台和新闻发布后台、业主圈管理后台

第二是[email protected]

密码liuchang123

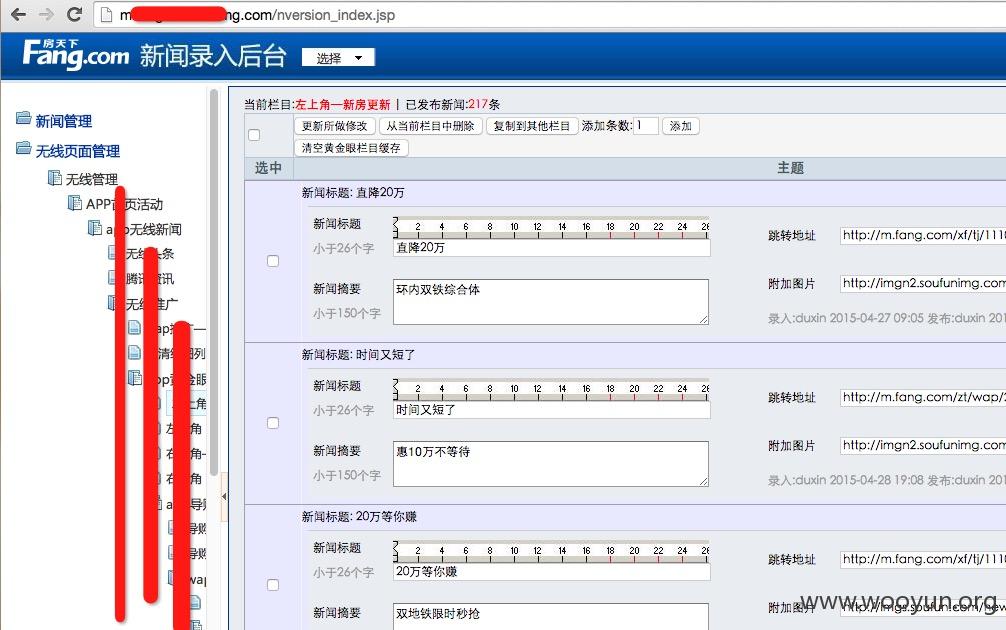

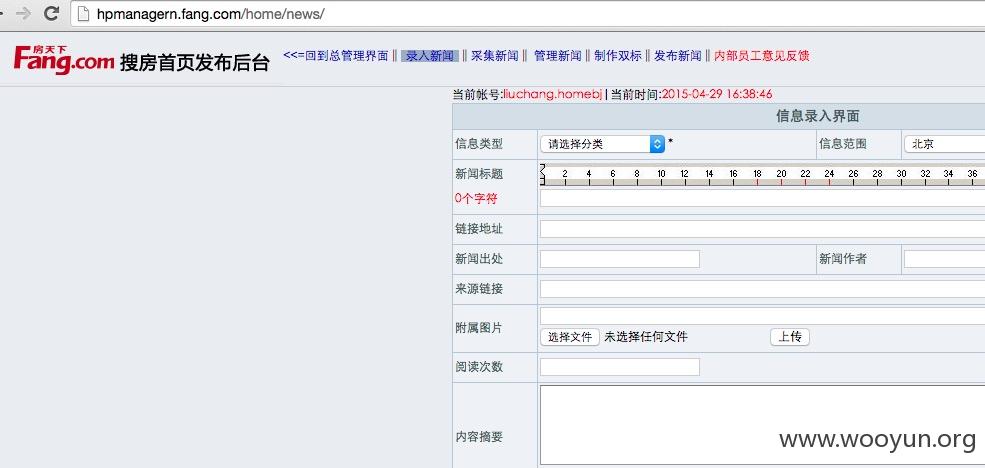

这个权限不同,so,也重置密码。进入了内部单点系统,是一个更高权的用户

发发新闻,写写软广什么的。。

OK,next one

[email protected]

密码lishulan123

还发现一个内部OA挺有搞头,http://work.fang.com 搜房办公系统V2.0

最后一个[email protected] 密码luoxu123

一样的,不说了。

内部很多系统对上传没做检查的,shell内网漫游无阻,不过没去做。

漏洞证明:

修复方案:

版权声明:转载请注明来源 鸟云厂商@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-04-29 18:46

厂商回复:

感谢您对搜房安全的关注,您反馈的问题已经提交给相关同事处理。

最新状态:

暂无