漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0110213

漏洞标题:看我如何利用xss进入咕咚网数据后台

相关厂商:咕咚网

漏洞作者: orange

提交时间:2015-04-24 23:10

修复时间:2015-04-29 23:12

公开时间:2015-04-29 23:12

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-24: 细节已通知厂商并且等待厂商处理中

2015-04-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

xss+弱口令+配置不当

详细说明:

0x00 插入xss

咕咚网android客户端运动圈 动态的评论处可以输入xss,为了获取后台url,我评论了咕咚小编的动态

0x01 触发xss

浏览器网页端评论输出的时候未进行转义,导致xss代码执行,加载外部js

普通用户查看是这样的

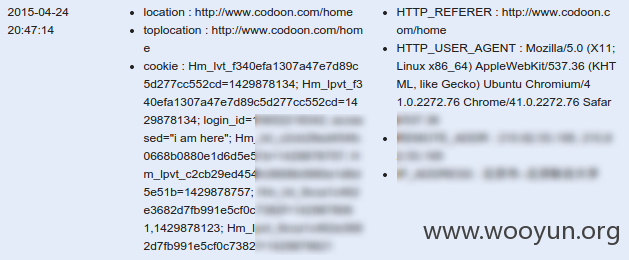

得到的普通用户cookie

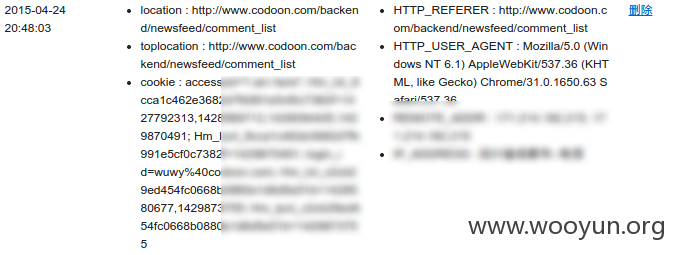

咕咚小编查看评论时也可以触发xss,只不过url不一样

得到的cookie

至此获取到后台地址

0x02 数据库信息泄露

登录我自己的账号后访问上述后台地址

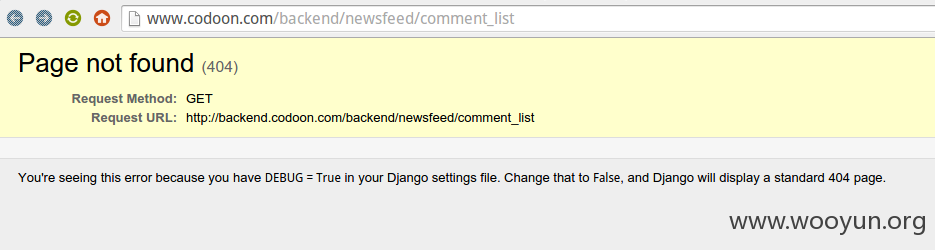

Django未关闭调试信息直接报错

尝试访问http://www.codoon.com/backend/newsfeed/ 得到更多调试信息

其中很多数据库信息,请厂商自查

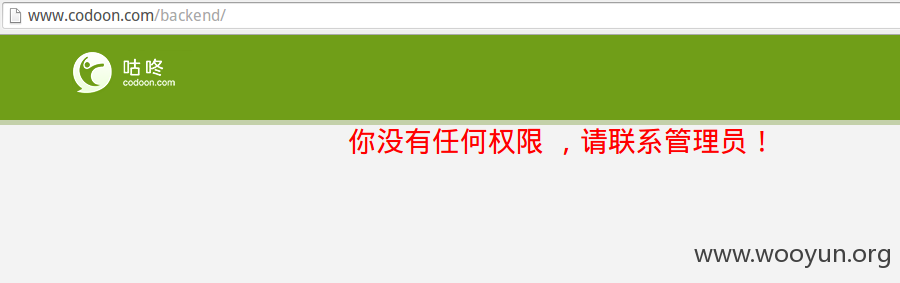

尝试访问http://www.codoon.com/backend,普通用户无权限

0x03 忽略漏洞的利用(安全意识淡薄)

上次提交的漏洞至今也没有修复

缺陷编号: WooYun-2015-102995

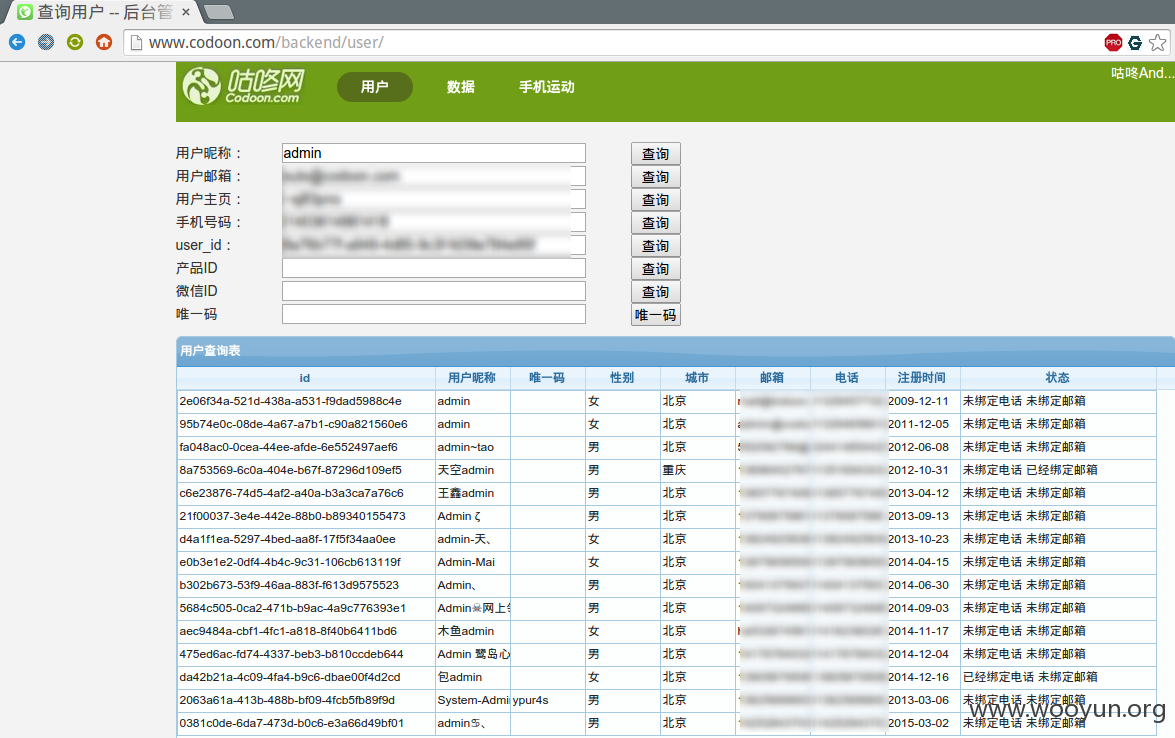

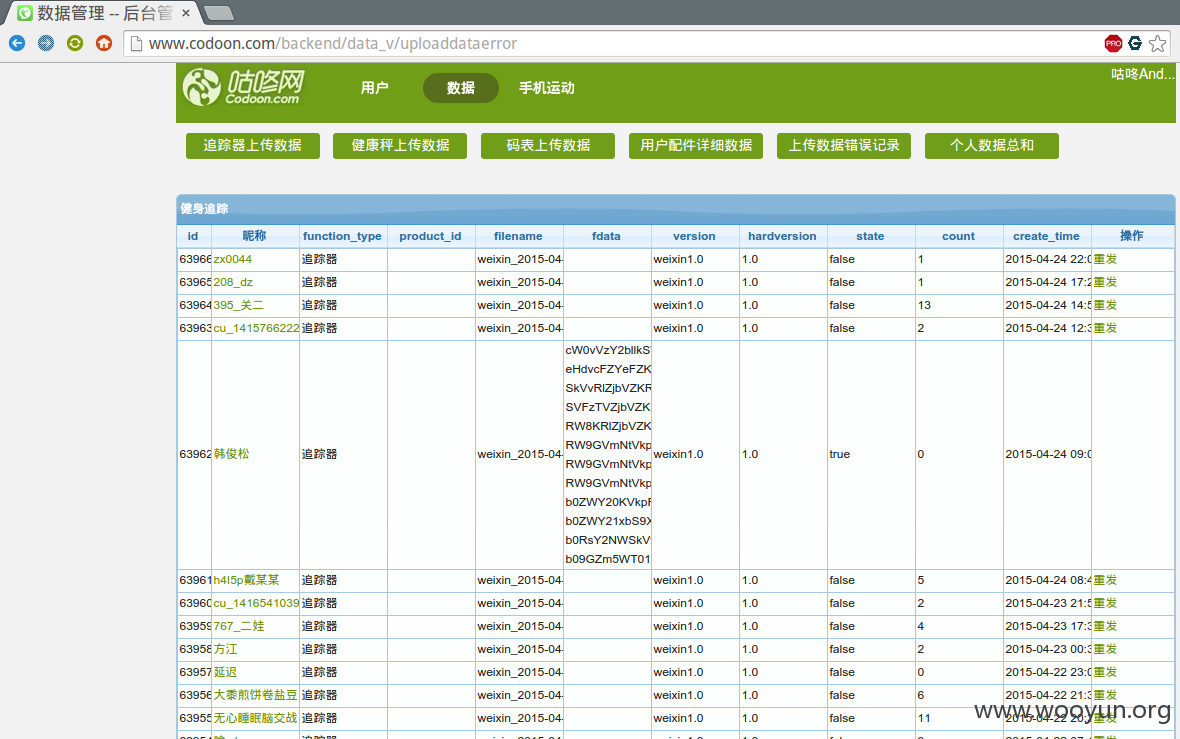

利用上次漏洞获取到的客服账号密码登录进后台http://www.codoon.com/backend/

漏洞证明:

如上

修复方案:

1.用户输入过滤,网页端输出转义,后台评论显示输出转义;

2.关闭Django调试信息;

3.加强员工安全意识,增强密码强度;

4.漏洞记得确认并修复。

版权声明:转载请注明来源 orange@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-29 23:12

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无