漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0108850

漏洞标题:游族网络某系统设计不当可重置任意账号密码

相关厂商:上海游族网络股份有限公司

漏洞作者: 天地不仁 以万物为刍狗

提交时间:2015-04-19 09:36

修复时间:2015-06-05 13:48

公开时间:2015-06-05 13:48

漏洞类型:设计缺陷/逻辑错误

危害等级:低

自评Rank:1

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-19: 细节已通知厂商并且等待厂商处理中

2015-04-21: 厂商已经确认,细节仅向厂商公开

2015-05-01: 细节向核心白帽子及相关领域专家公开

2015-05-11: 细节向普通白帽子公开

2015-05-21: 细节向实习白帽子公开

2015-06-05: 细节向公众公开

简要描述:

前几天看见你们要了我的联系方式···所以就帮你们再找找吧···附送一个存储型XSS

详细说明:

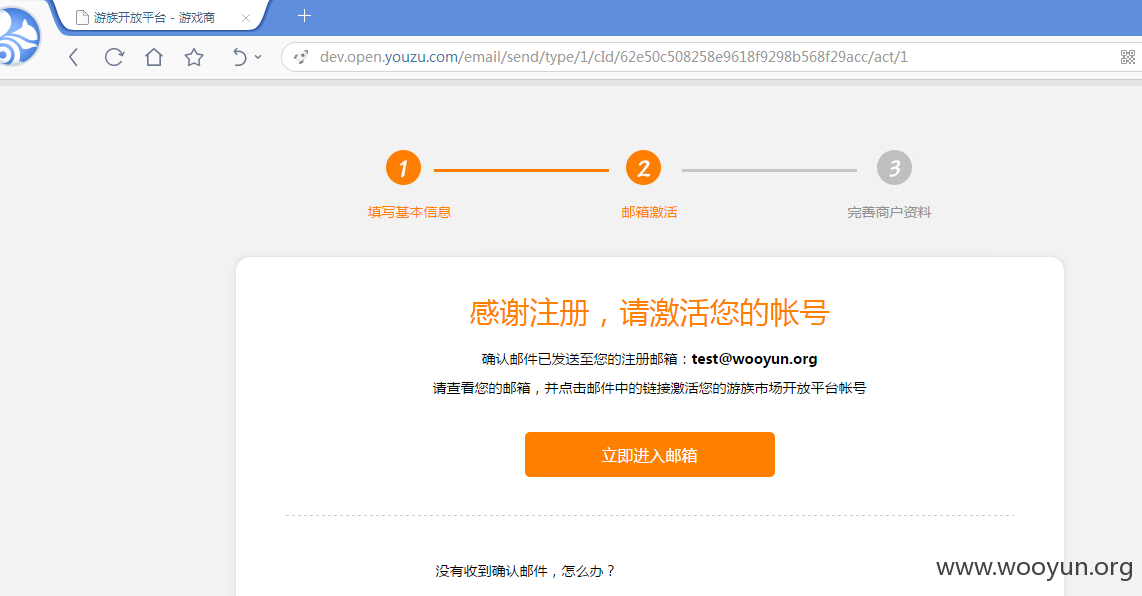

出问题的是游族开放平台这个系统 http://dev.open.youzu.com 理论上是可以重置任何账号的密码的 但是前提是要知道注册的邮箱 除了 重置 也可以任意账号注册 我们先一步一步来 我们先注册

一个乌云域名的账号吧 然后在重置

注册地址:http://dev.open.youzu.com/site/reg

输入好了 点击 下一步

将 http://dev.open.youzu.com/email/send/type/1/cId/62e50c508258e9618f9298b568f29acc/act/1

中的 62e50c508258e9618f9298b568f29acc 记下来(很重要哦) 然后我们构造url 根据 我之前尝试的注册后发送给我的邮件 我发现了规律

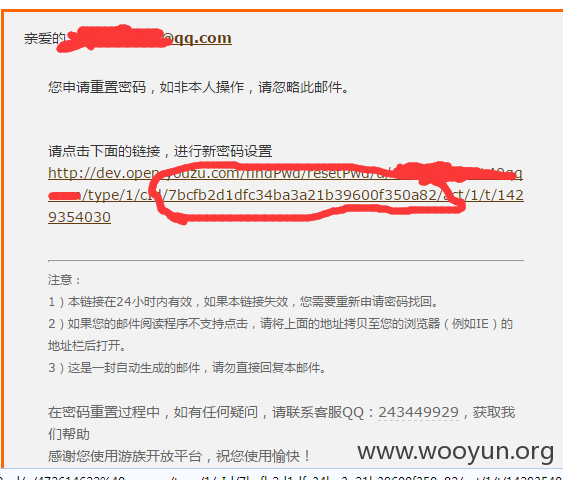

根据这个规律 我们构造下 刚刚我们 [email protected] 的确认url(这里说明下貌似时间戳带不带都无所谓吧 我少了一两位照样可以···)

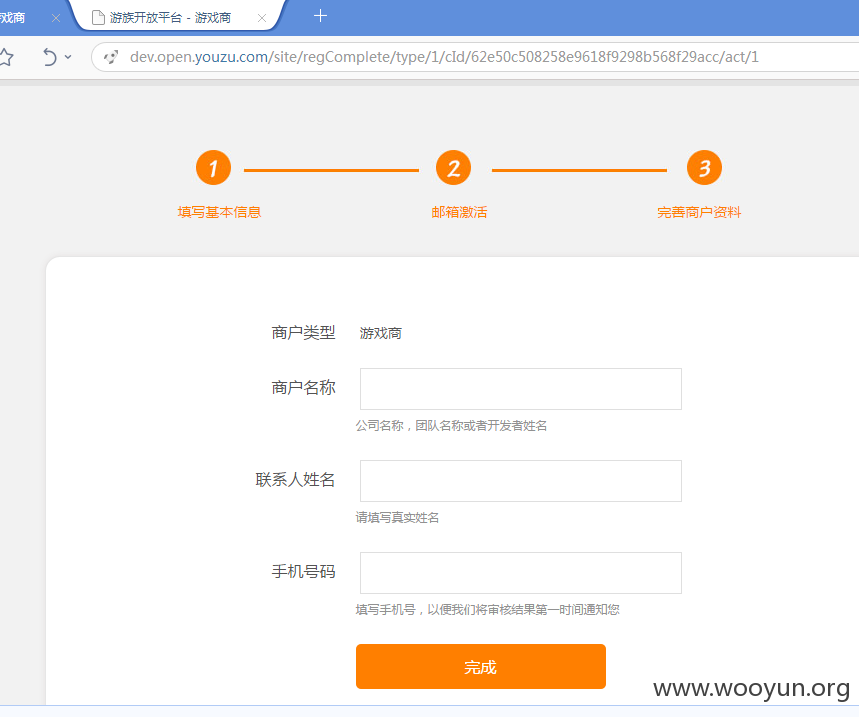

复制到浏览器回车后

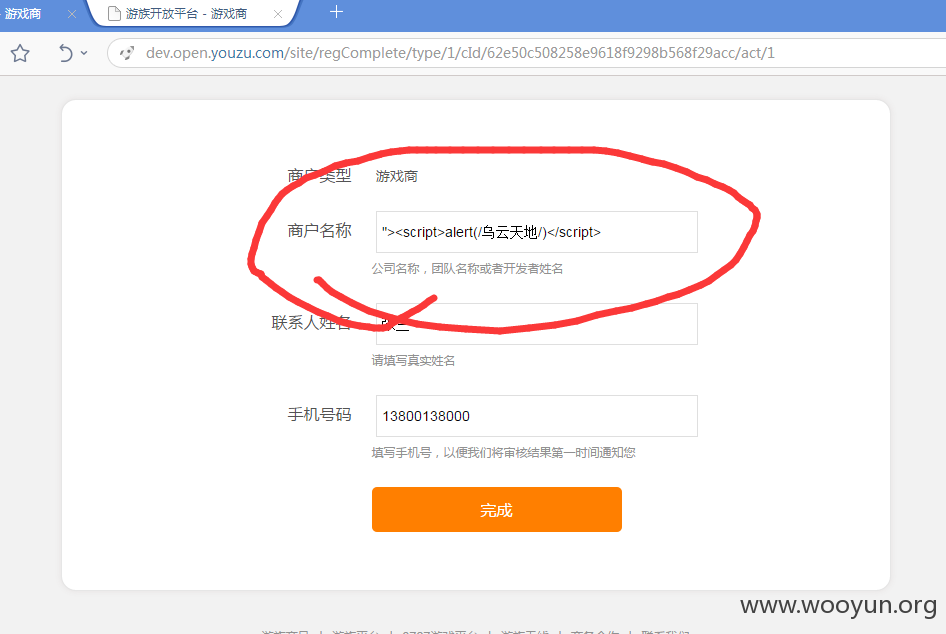

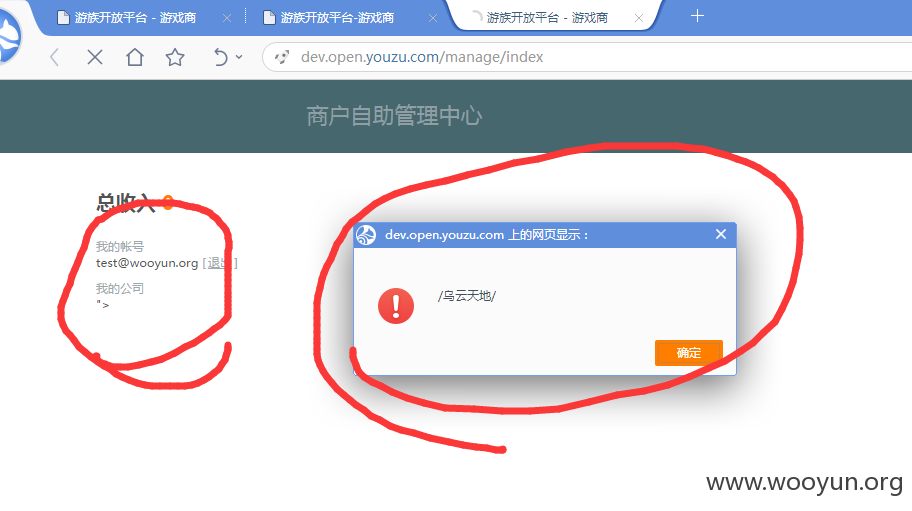

就可以了 下面一步就是送你们的存储型xss了 在商户名称那 插入XSS(填写手机号,以便我们将审核结果第一时间通知您) 然后点击完成

我们进去看看吧 映入眼帘的就是 我们的XSS弹框测试

下面的 重置邮箱密码我们还要试不?重置密码的格式

漏洞证明:

修复方案:

有礼物不?

版权声明:转载请注明来源 天地不仁 以万物为刍狗@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-04-21 13:47

厂商回复:

非常感谢朋友的帮忙!

最新状态:

暂无