漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107488

漏洞标题:音达科技大量公司员工密码可被盲破(基本通用可破解进入,前提是先获取它的用户code思路,.一个小参数造成大问题)

相关厂商:音达科技

漏洞作者: 0x 80

提交时间:2015-04-14 17:39

修复时间:2015-05-29 17:40

公开时间:2015-05-29 17:40

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-14: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-29: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

上海音达科技集团(以下简称上海音达)的前身为安徽电通通信工程有限公司,注册资本为3000万人民币,成立于1986年,是一家高科技通信技术服务企业。公司总部位于中国上海市,分支机构遍布全国各地。上海音达从80年代初开始在通信行业内开展了自己的业务,多年来一直致力于通信技术服务领域的开拓和实践工作。

音达科技大量员工密码可被盲破(基本通用,前提是先获取它的用户code思路)

首先,我们不知道一般公司的员工的用户和密码是什么样的

那么,我们需要先获取它的用户code 思路,再分析

一个小参数造成大问题

详细说明:

首先,我们不知道一般公司的员工的用户和密码是什么样的

那么,我们需要先获取它的用户code 思路,再分析

漏洞在这里

打开他

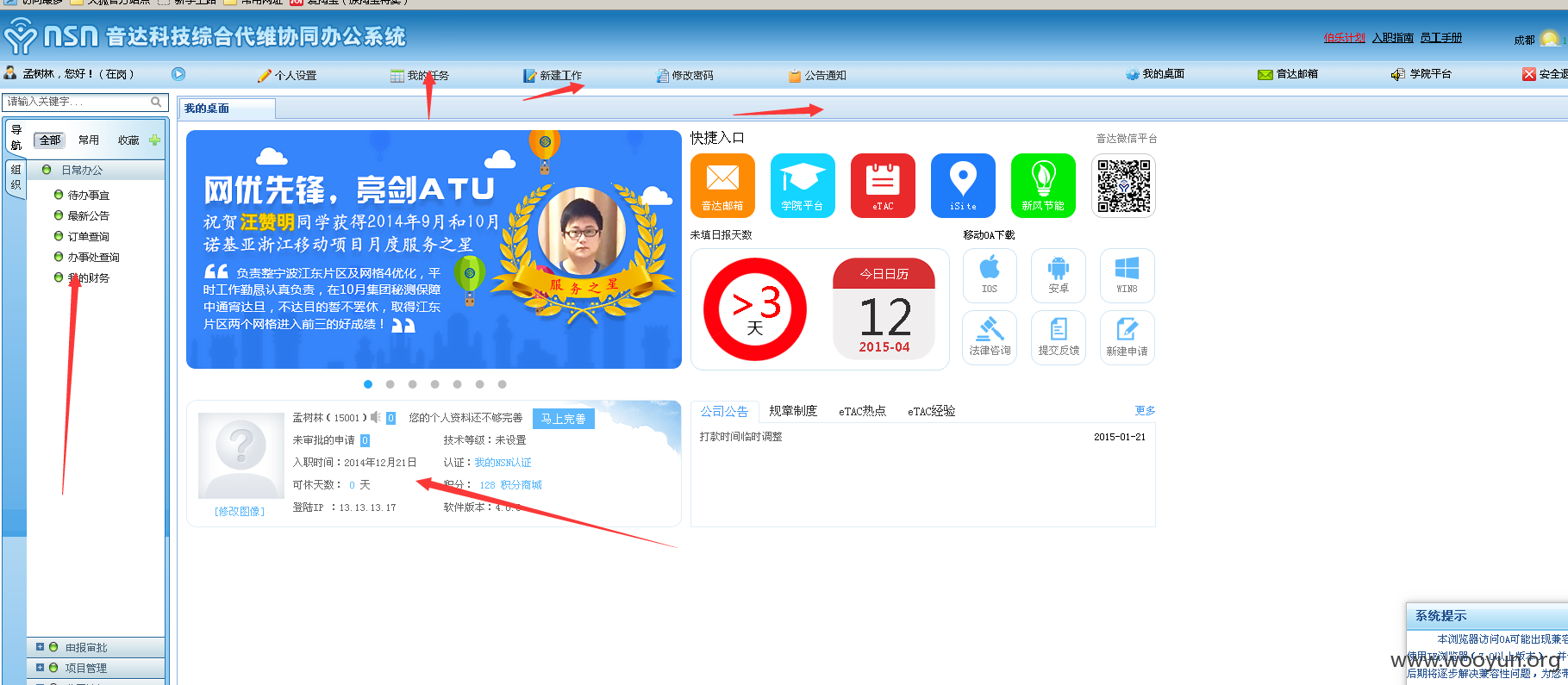

http://oa.yindatech.com:8008/College_new/Login!login.action?username=15006&password=15006&server=yd

其中username 和password参数,分别暴露了公司的员工工号

15006开头

15006

那么

登录看看

进去了

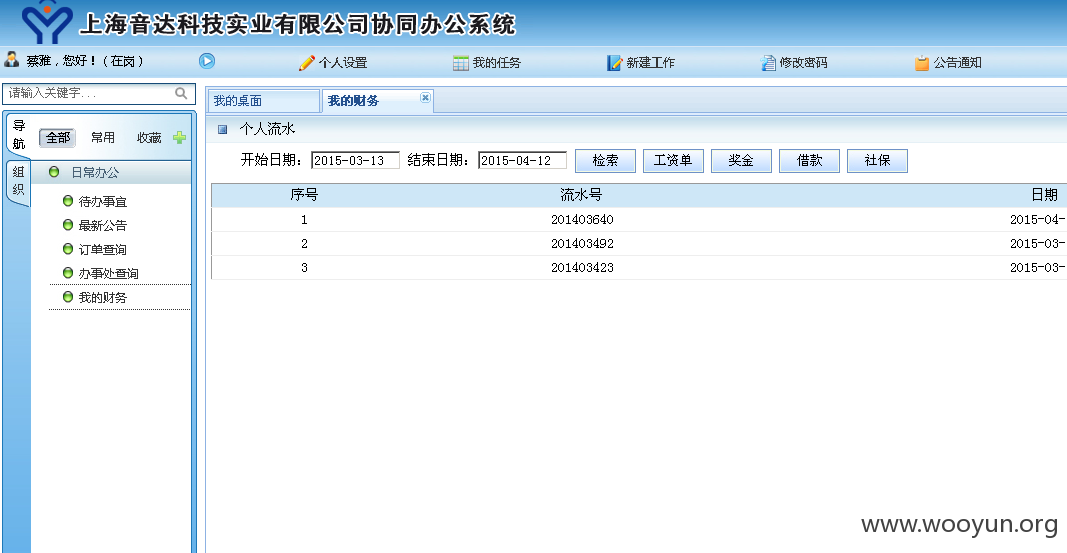

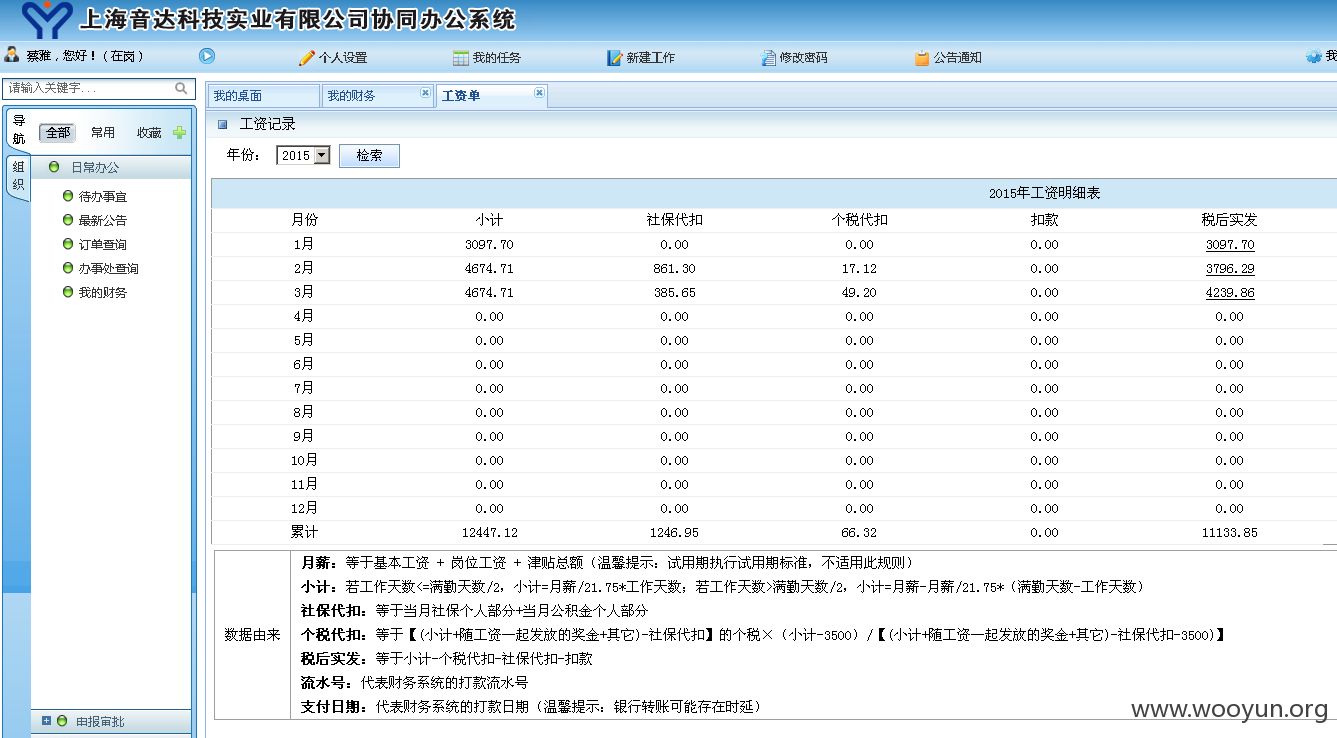

那么,我们再看下这个地址

http://oa.yindatech.com:2011/OA/Default_new.jsp

这是他们的办公系统

15006 存在的,我们先登录进去

进去了、

在系统管理这一项一览无遗

先记住15006

我们可以分析出,很可能出现15001,15002,15003,15004,15005,15006,15008,15009,15010,15011

依次类推的思路

我们来测试下才知道

先来15001,两个办公地址

http://dwoa.yindatech.com:8866/OA/Default_new.jsp

http://oa.yindatech.com:2011/OA/Default_new.jsp

进去了

再来看下15002

同样进去了。

就不一一深入了。

来看下部门的号码

有这么多

员工号 姓名 人员类别 人员级别 所属公司 所属部门

10389 杨旭兰 管理人员 管理人员 上海音达 总经办

11054 陈龙 工程人员 核心网工程师 上海音达 上海项目部

41401 岳韶斌 工程人员 无线网工程师 上海音达 项目部

19119 黄照香 管理人员 分公司经理 上海音达 项目部

10393 朱敏峰 工程人员 无线网工程师 上海音达 radio

10433 周昊聪 工程人员 无线网工程师 上海音达 上海项目部

10566 张聪 工程人员 无线网工程师 上海音达 江西分公司

19902 程小龙 工程人员 无线网工程师 上海音达 安徽分公司

32003 朱明山 驾驶员 驾驶员 上海音达 办公室

41210 刘朋龙 工程人员 无线网工程师 上海音达 山东分公司

41222 林艺彬 工程人员 无线网工程师 上海音达 福建分公司

19228 洪洋 工程人员 无线网工程师 上海音达 安徽分公司

19014 韦丹 工程人员 无线网工程师 上海音达 安徽分公司

11070 阎成俊 工程人员 无线网工程师 上海音达 上海项目部

11131 钟幼珍 工程人员 核心网工程师 上海音达 福建分公司

那么可以一一尝试

70338 汤锋 实习生 实习生 上海音达 浙江分公司

进去了

================================================

漏洞证明:

修复方案:

版权声明:转载请注明来源 0x 80@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝