漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106656

漏洞标题:饿了么手机验证可做电话轰炸(呼死你)

相关厂商:饿了么

漏洞作者: 小手冰凉

提交时间:2015-04-09 09:40

修复时间:2015-05-25 22:02

公开时间:2015-05-25 22:02

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-09: 细节已通知厂商并且等待厂商处理中

2015-04-10: 厂商已经确认,细节仅向厂商公开

2015-04-20: 细节向核心白帽子及相关领域专家公开

2015-04-30: 细节向普通白帽子公开

2015-05-10: 细节向实习白帽子公开

2015-05-25: 细节向公众公开

简要描述:

饿了么 手机验证 可做电话轰炸

详细说明:

现在校园里一到吃饭的点就充斥着来来往往送外卖的小哥小妹,经不住诱惑的我也开始用饿了么,但让我生气的是有一个餐馆看生意太好竟然提高了外卖起送费,我对此非常不满。扯远了。。。

由此展开了对饿了么手机端的检测,各种可能的问题,可能是我技术不到家,安全措施做的很好,愣是没找到一个有价值的漏洞,只找到这个手机轰炸。

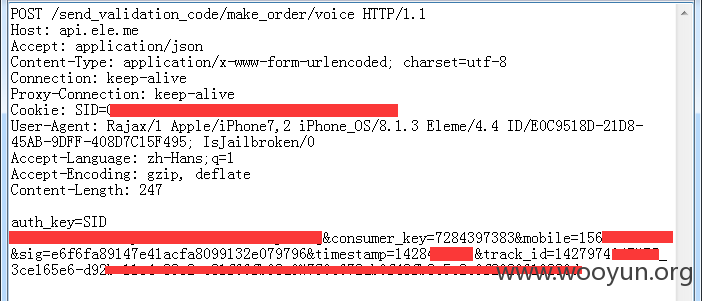

在点完餐后如果外卖手机号是新的的话,饿了么会提示进行电话验证,然后打来电话说验证码,截取这个过程的数据包如下:

很明显这里存在校验位sig,这样的话修改数据就比较麻烦,那我就不修改了,直接填上目标手机号,进行重放攻击。经测试,只有间隔30秒的限制而没有次数限制。也就是搞个脚本重放刚才的数据目标手机就会每三十秒收到一个验证码电话,不关机咋办啊。。。。

漏洞证明:

修复方案:

关于这个漏洞增加手机号呼叫次数就好了。

我自己是程序员,我有一个建议。饿了么目前的拼单只能使用微信好友进行拼单,建议增加功能,可以陌生人之间拼单,按照定位信息扫描周围购买同一家商家的用户,然后大家一起拼单。这样可以吸引那些想点外卖却又到不了起送费的用户,而商家也是送一次,这样互利三赢。

版权声明:转载请注明来源 小手冰凉@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:1

确认时间:2015-04-10 22:01

厂商回复:

经确认:该漏洞属业务设计缺陷,我们会尽快修复此逻辑缺陷。感谢你对饿了么的关注!

最新状态:

暂无