漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106144

漏洞标题:福建某GPS定位管理平台弱口令导致getshell内网渗透等

相关厂商:

漏洞作者: Watermelon

提交时间:2015-04-06 09:50

修复时间:2015-05-25 08:52

公开时间:2015-05-25 08:52

漏洞类型:后台弱口令

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-06: 细节已通知厂商并且等待厂商处理中

2015-04-10: 厂商已经确认,细节仅向厂商公开

2015-04-20: 细节向核心白帽子及相关领域专家公开

2015-04-30: 细节向普通白帽子公开

2015-05-10: 细节向实习白帽子公开

2015-05-25: 细节向公众公开

简要描述:

弱口令 - -

admin admin

求高rank 求money

详细说明:

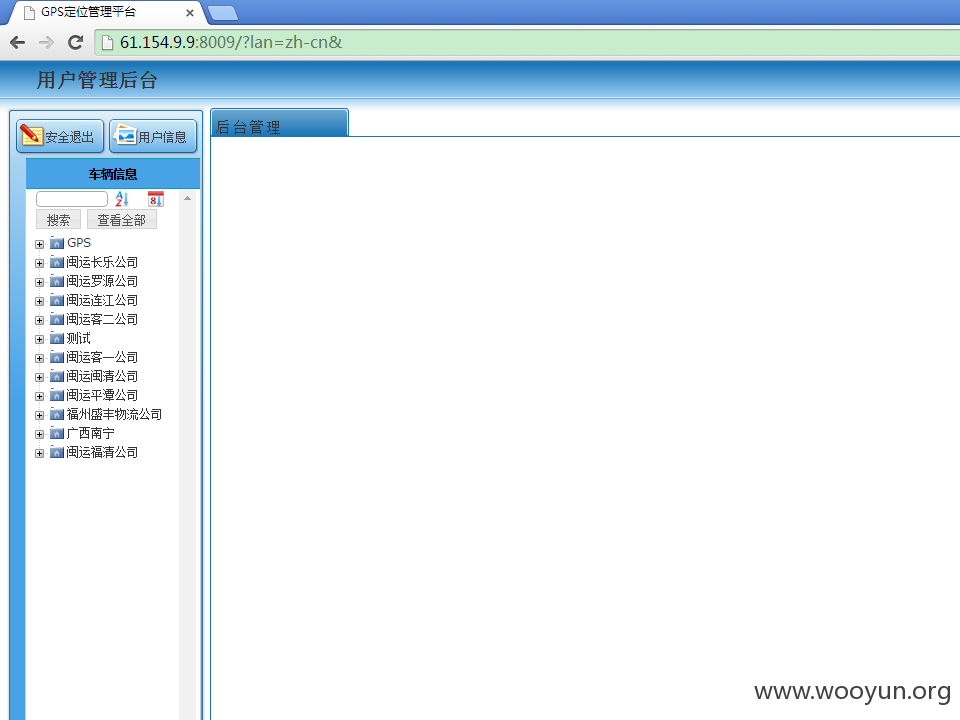

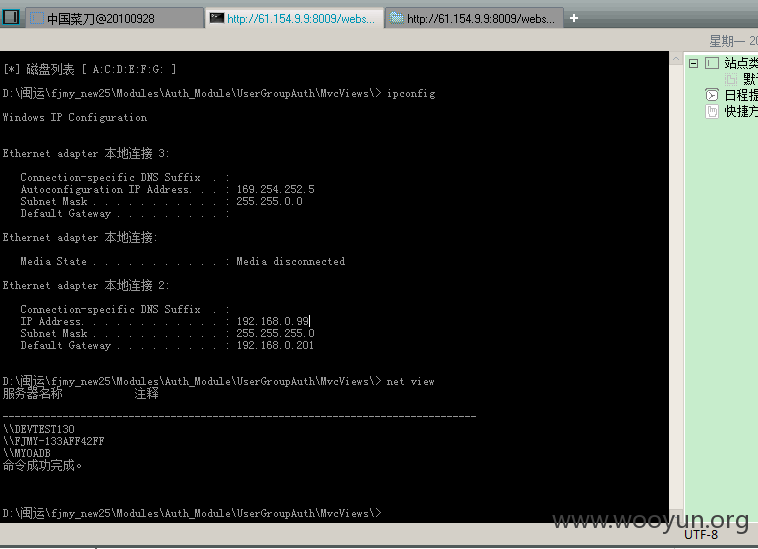

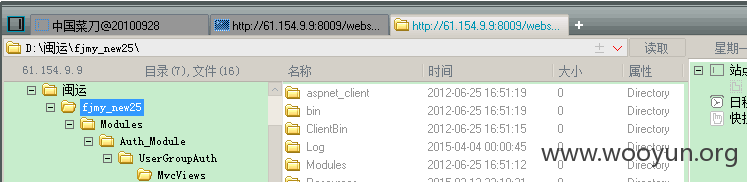

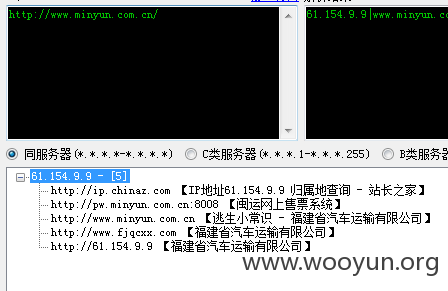

http://61.154.9.9:8009/ admin admin 直接进去

一处可直接getshell

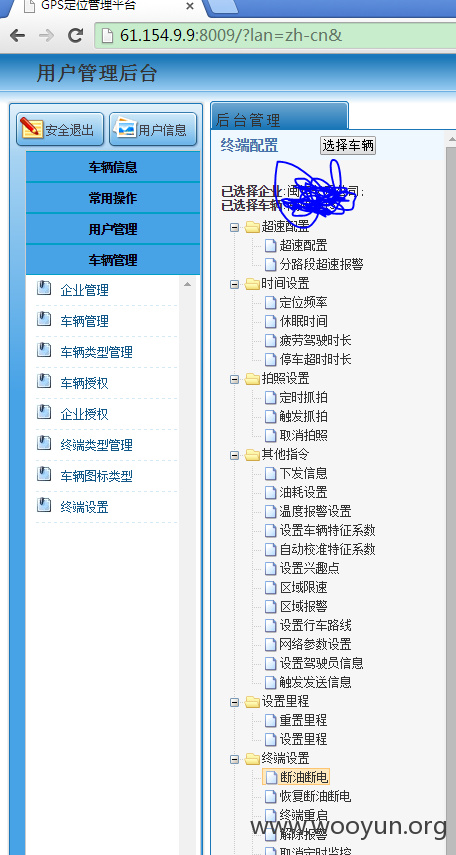

这个gps平台还是蛮强大的...

超速配置

超速配置

分路段超速报警

时间设置

定位频率

休眠时间

疲劳驾驶时长

停车超时时长

拍照设置

定时抓拍

触发抓拍

取消拍照

其他指令

下发信息

油耗设置

温度报警设置

设置车辆特征系数

自动校准特征系数

设置兴趣点

区域限速

区域报警

设置行车路线

网络参数设置

设置驾驶员信息

触发发送信息

设置里程

重置里程

设置里程

终端设置

断油断电

恢复断油断电

终端重启

解除报警

取消定时监控

国标终端设置

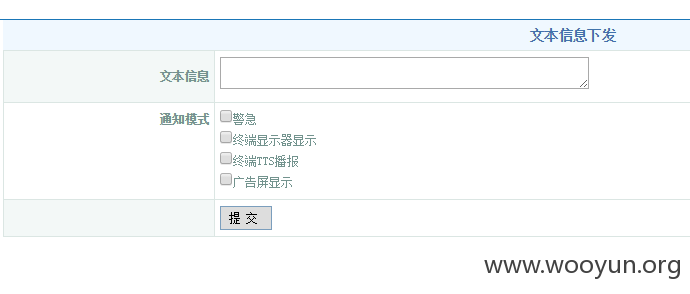

文本信息下发

终端事件设置

电话回拨指令

信息点播菜单设置

国标区域设置

设置终端参数

国标设置线路

查询终端参数

车辆控制

国标终端控制

信息服务

设置电话本

这里写乌云路人甲不知道会怎么样...

公司。

漏洞证明:

修复方案:

修改弱口令

版权声明:转载请注明来源 Watermelon@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-04-10 08:50

厂商回复:

CNVD确认并复现所述情况,已经转由CNCERT下发给福建分中心,由其后续协调网站管理单位处置.

最新状态:

暂无