漏洞概要

关注数(24)

关注此漏洞

漏洞标题:某三级甲等医院getshell医院众多系统及信息泄露

提交时间:2015-04-04 17:52

修复时间:2015-05-23 15:20

公开时间:2015-05-23 15:20

漏洞类型:命令执行

危害等级:高

自评Rank:12

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

Tags标签:

无

漏洞详情

披露状态:

2015-04-04: 细节已通知厂商并且等待厂商处理中

2015-04-08: 厂商已经确认,细节仅向厂商公开

2015-04-18: 细节向核心白帽子及相关领域专家公开

2015-04-28: 细节向普通白帽子公开

2015-05-08: 细节向实习白帽子公开

2015-05-23: 细节向公众公开

简要描述:

某三级甲等医院getshell,医院众多系统及信息泄露

详细说明:

网站:山东省临沂市妇幼保健院

网址:http://www.lyfyw.com/

站点存在Struts2命令执行。入口:

http://www.lyfyw.com:81/wsyycx/wsyycx/login_toLogin.action

漏洞证明:

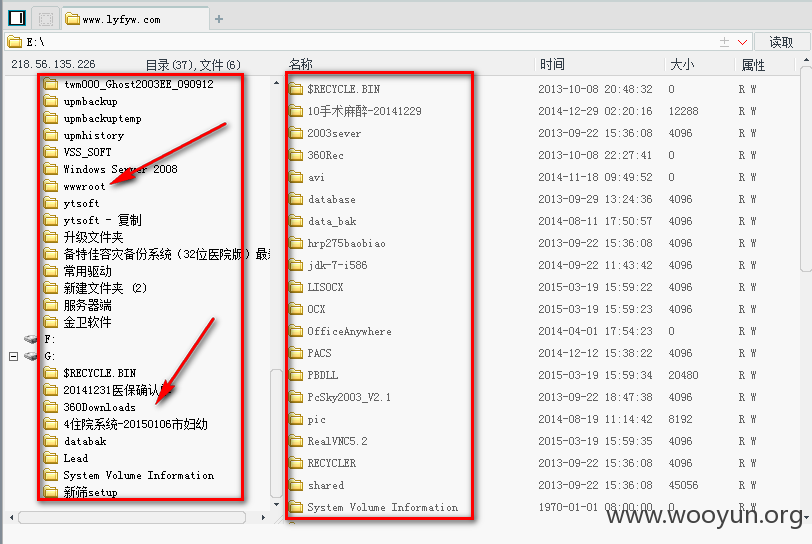

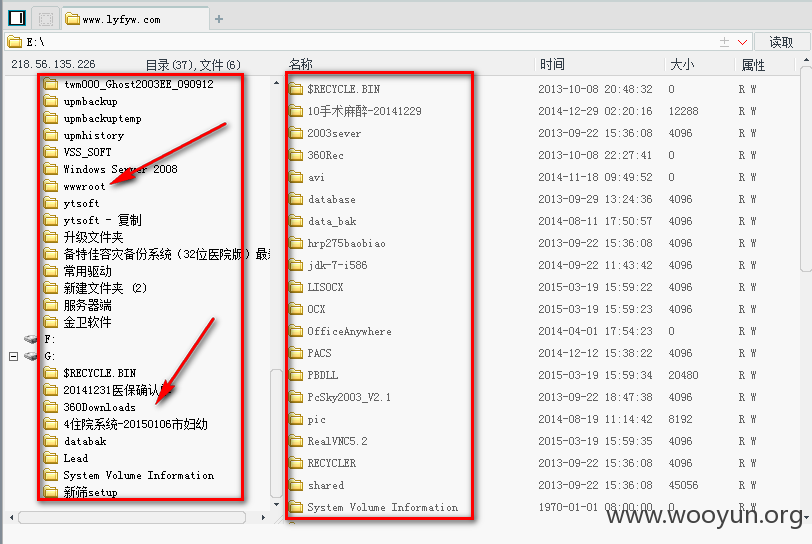

info:

修复方案:

补丁+划分。站点很多目录的系统|信息|程序| 你懂得。希望尽快修复!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-04-08 15:18

厂商回复:

CNVD确认所述漏洞情况,暂未建立与软件生产厂商(或网站管理单位)的直接处置渠道,待认领。

最新状态:

暂无