漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0105215

漏洞标题:易车网csrf与xss一次失败的结合

相关厂商:易车

漏洞作者: Aug0st

提交时间:2015-04-02 17:17

修复时间:2015-05-17 18:00

公开时间:2015-05-17 18:00

漏洞类型:CSRF

危害等级:低

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-02: 细节已通知厂商并且等待厂商处理中

2015-04-02: 厂商已经确认,细节仅向厂商公开

2015-04-12: 细节向核心白帽子及相关领域专家公开

2015-04-22: 细节向普通白帽子公开

2015-05-02: 细节向实习白帽子公开

2015-05-17: 细节向公众公开

简要描述:

易车网某处存在csrf漏洞,可以导致无线刷粉,因为另外某处也存在xss漏洞,但是,两个是在不同的源中,所以几经尝试结合都屡屡失败,不知道如何突破了。下面且看分析。

详细说明:

1>先看xss发生的地方,结合浩哥之前的这处 WooYun: 易车某重要功能存储型XSS

,他简单的补了,但是他只做了部分的前端和后端的过滤,导致可简单绕过,问题还是在发帖等处

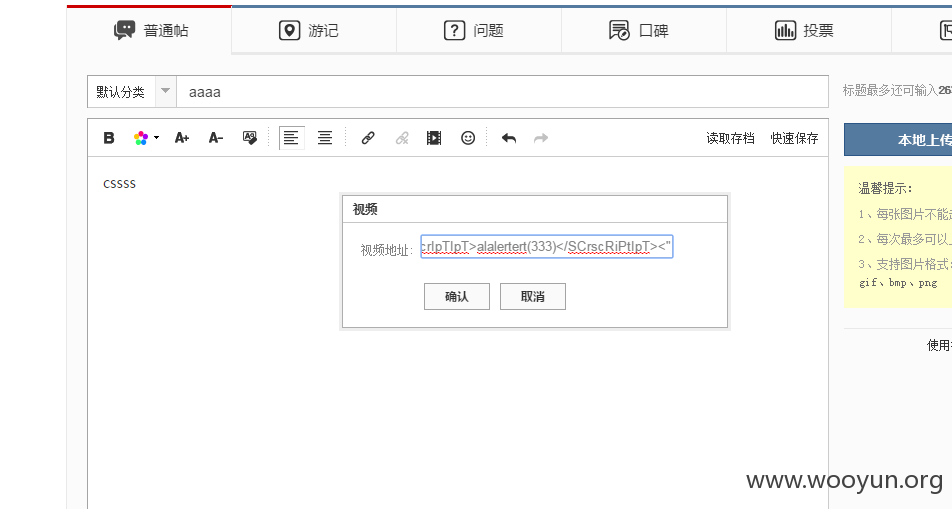

插入的代码是这样www.baidu.com"/></p><SCrscrIpTIpT>alalertert(333)</SCrscRiPtIpT><",所以应该知道他后端是如何过滤的了吧,来弹窗

弹出地址:http://baa.bitauto.com/yibo/thread-6917655.html#85429516

2>下来我们看csrf

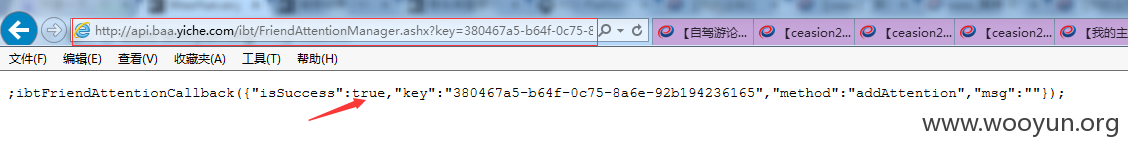

,这个是我,ceasion1,零个粉丝,问题出先在了关注上,直接点关注拦截包,得到这个,http://api.baa.yiche.com/ibt/FriendAttentionManager.ashx?key=380467a5-b64f-0c75-8a6e-92b194236165&uid=10020376&method=addAttention&callback=ibtFriendAttentionCallback&0.6256021028384566 ,这个就是管制我的连接,发给ceasion2,ceasion2,先是没有关注任何人,

然后发送构造的csrf连接,如图,

,成功关注

漏洞证明:

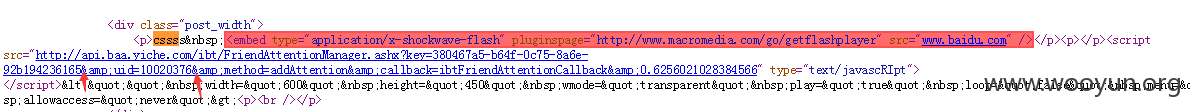

接下来是失败的两者结合,首先想的是直接加载到script的src属性里,但是,他把&过滤掉了,如图,

,也试过其他的几个标签,比如<oobject>那个是可以base64加密的也失败了,最后想到了让他去加载一个外部的js,用ajax去请求那个地址,但是屡试不能够成功,最后才知道如上边第一个说的,xss发生的地方和csrf发生的地方不在一个同源中,所以ajax请求失败,然后就失败了这此两者的结合,菜鸟不会绕过同源策略,js也很渣,所以失败了。以后苦练js

修复方案:

加验证并且放弃黑名单,在某些情况下,一切以黑名单的方式都是耍流氓。

版权声明:转载请注明来源 Aug0st@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:15

确认时间:2015-04-02 17:58

厂商回复:

非常感谢对易车的帮助,我们尽快处理

最新状态:

2015-04-03:漏洞已修复,非常感谢对易车的支持