漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0104625

漏洞标题:北京市普通高中学生综合素质评价电子平台漏洞合集

相关厂商:北控软件

漏洞作者: mikecracker

提交时间:2015-03-30 17:08

修复时间:2015-07-02 15:30

公开时间:2015-07-02 15:30

漏洞类型:非授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-30: 细节已通知厂商并且等待厂商处理中

2015-04-03: 厂商已经确认,细节仅向厂商公开

2015-04-06: 细节向第三方安全合作伙伴开放

2015-05-28: 细节向核心白帽子及相关领域专家公开

2015-06-07: 细节向普通白帽子公开

2015-06-17: 细节向实习白帽子公开

2015-07-02: 细节向公众公开

简要描述:

北京市普通高中学生综合素质评价电子平台

任意用户可查看或删除其他用户上传的文件、图片。任意用户可以通过id来修改他人信息。大量学校未修改默认管理员密码导致大量信息泄漏。签名任意修改、家长用户名未过滤导致XSS

详细说明:

地址:

http://cmis.pkuschool.edu.cn/qasss/login.jsp 北京大学附属中学

http://cmis.rdfz.cn/qasss/login.jsp 中国人民大学附属中学

http://117.117.98.2/qasss/login.jsp 北京市昌平区第二中学分校

http://cmis.cnuschool.org.cn 首都师范大学附属中学

http://58.129.16.19/qasss/login.jsp 北京市航天中学

http://58.133.218.8/qasss/login.jsp 北京市顺义区第一中学

http://58.133.169.200/qasss/login.jsp 北京市牛栏山一中实验学校

http://58.133.216.10/qasss/login.jsp 北京市顺义区第九中学

http://58.129.42.1/qasss/login.jsp 北京市第十八中学

http://61.50.229.140/qasss/login.jsp 北京市平谷中学

————————北京所有学校都用北控的cmis—————————————————

<img src="百度一下马上知道" alt="" />

可以搜"北京中小学管理信息系统"或"cmis40"或"qasss"

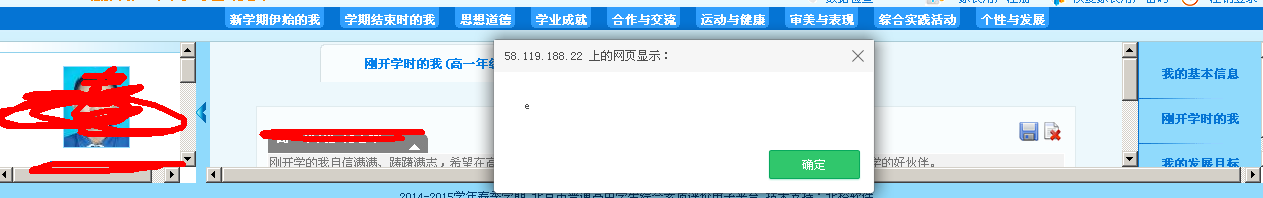

照片未登录遍历:

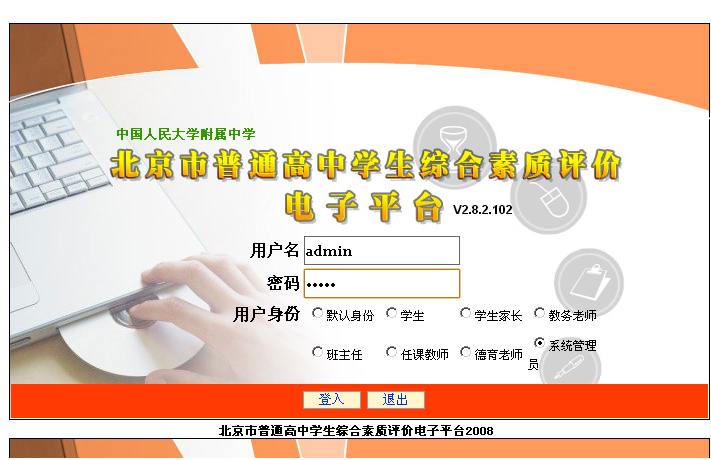

弱密码:

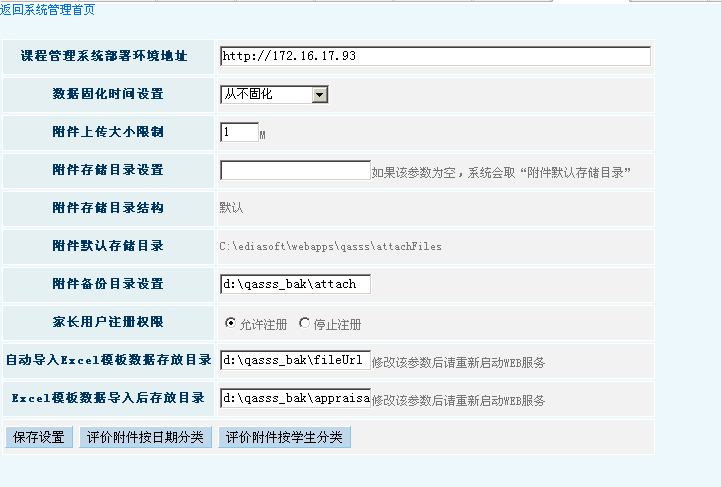

管理员用户可以查看所有学生对应的家长用户名、家长姓名,删除用户及初始化密码,还可以进行服务器的一些配置。

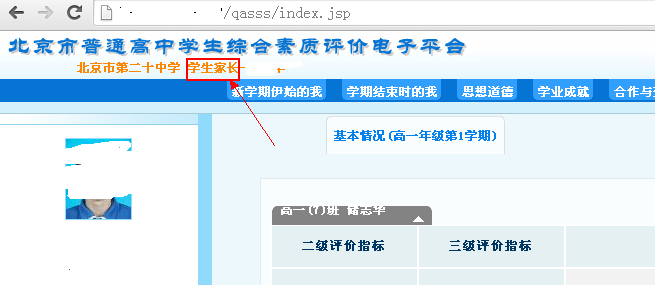

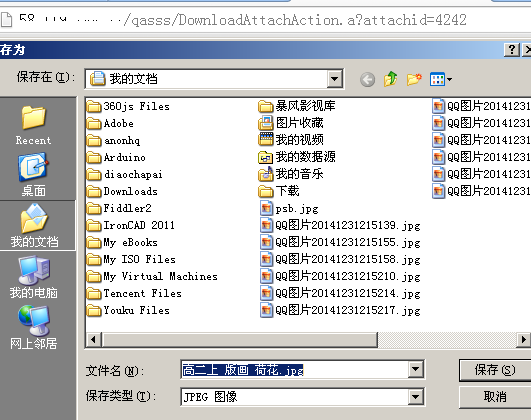

登录学生用户可以遍历附件

部分学校权限设置不当,admin也可以附件遍历:

http://58.119.188.22/qasss/DownloadAttachAction.a?attachid=4242

admin可以实现家长用户密码初始化为111111,从而利用家长用户遍历文件

对某家长进行重置密码后登录

即可下载任意学生上传的文件

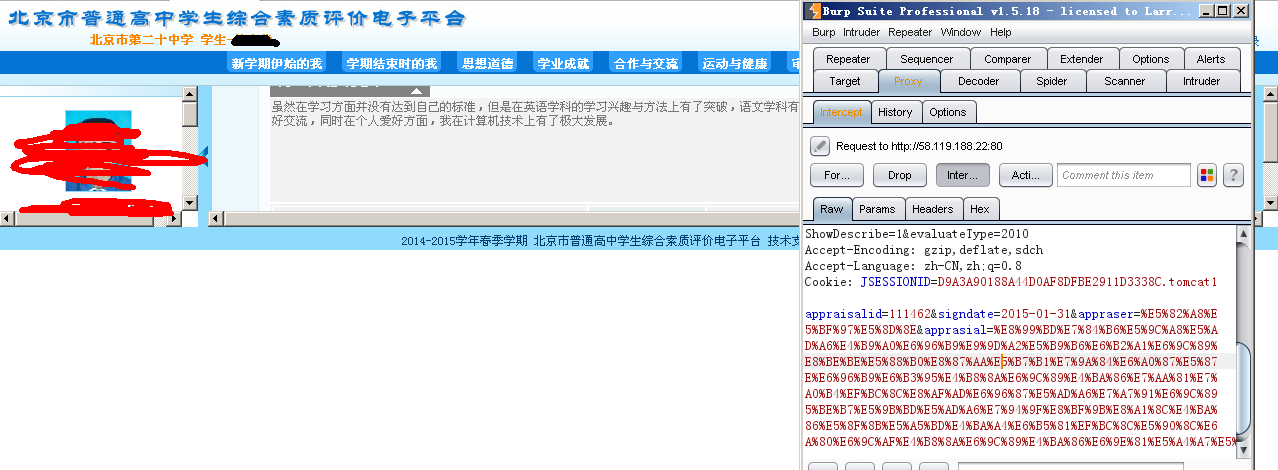

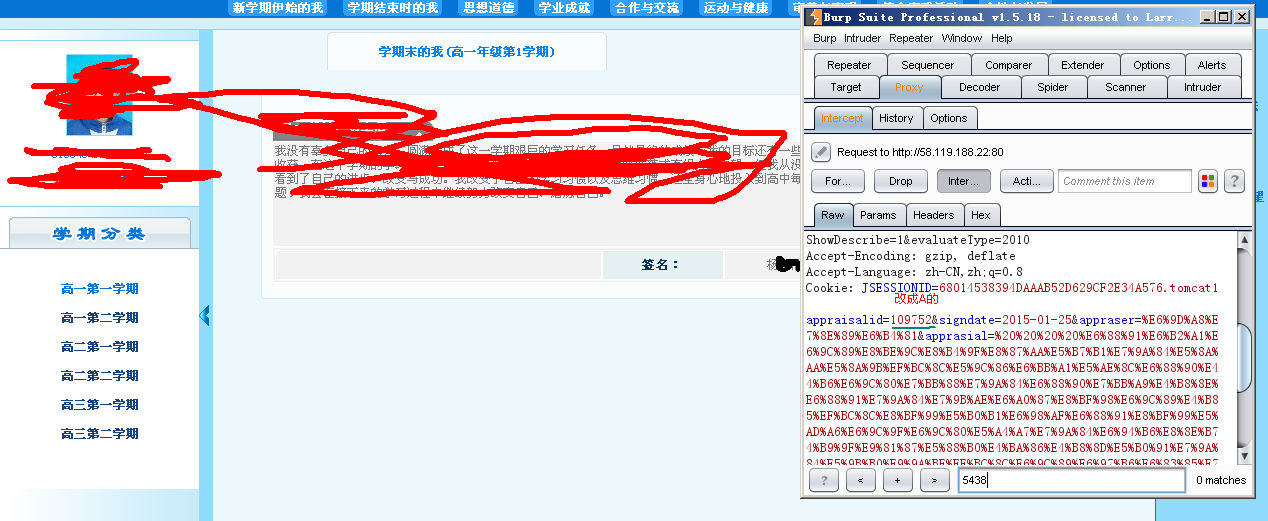

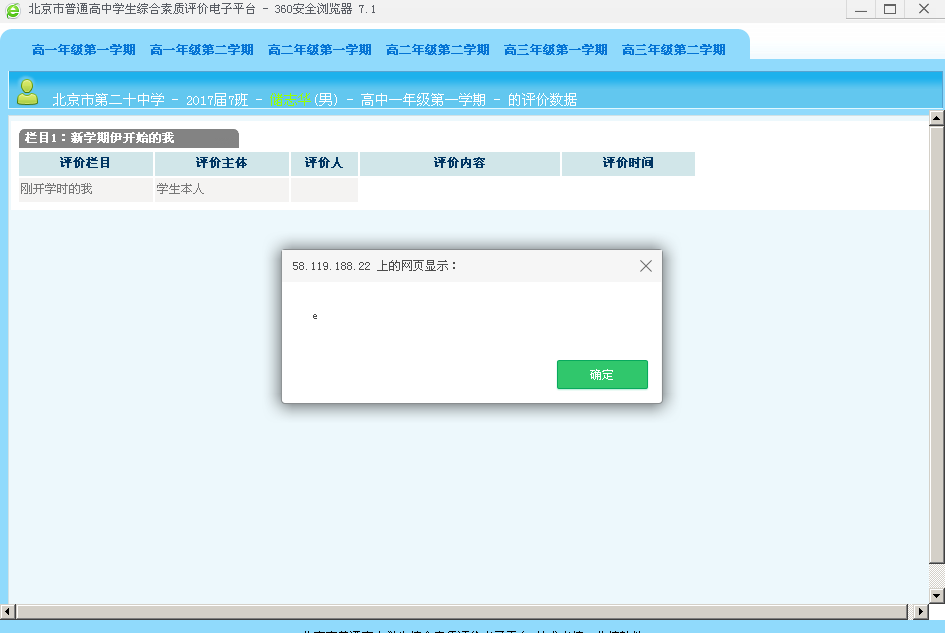

通过某id来修改他人信息:

A同学:

B同学:

B成功覆盖A的“学期末的我”不过留下了名

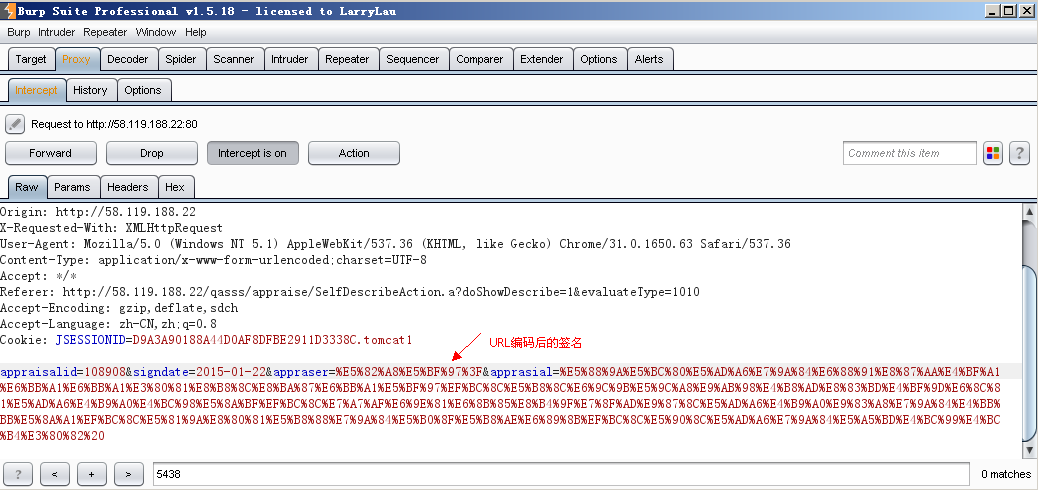

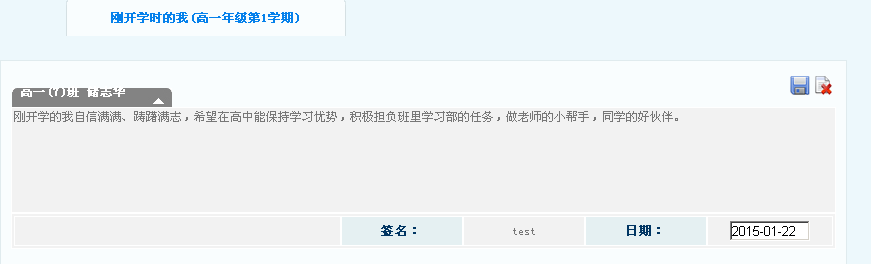

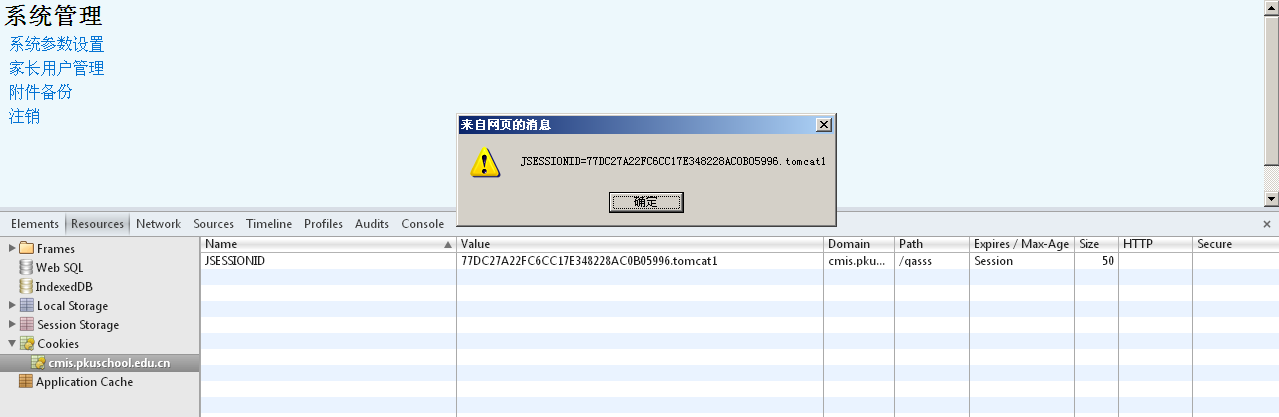

签名任意修改:

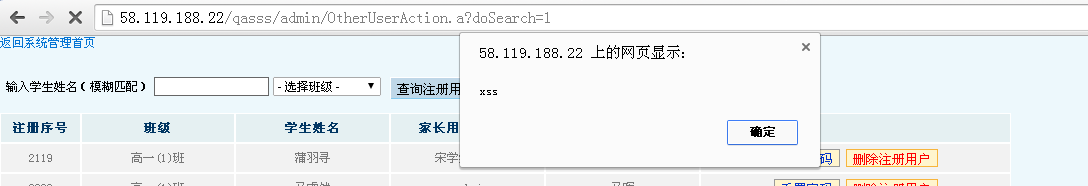

签名在POST中提交,可以任意修改,实现XSS

如图

管理员会查看详单

如果管理员改了密码,我们可以获取cookie,cookie没有设置http-only

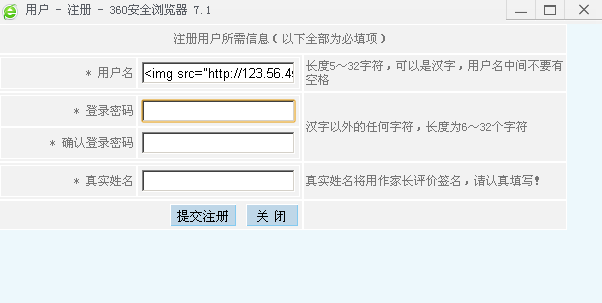

还有家长用户名未过滤:

管理员一登录查看家长,

漏洞证明:

修复方案:

加强权限管理

版权声明:转载请注明来源 mikecracker@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:18

确认时间:2015-04-03 15:29

厂商回复:

暂未能建立与对应多个中学的直接处置渠道,待认领。

最新状态:

暂无