漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100978

漏洞标题:某汽车站全国(各城市)分站全部沦陷#app替换#数据库泄露

相关厂商:66顺微车

漏洞作者: 路人甲

提交时间:2015-03-13 18:15

修复时间:2015-04-27 18:16

公开时间:2015-04-27 18:16

漏洞类型:命令执行

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-13: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-27: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

某汽车站全国(各城市)分站全部沦陷#getshell#app替换#数据库泄露

详细说明:

66顺微车 http://jn.66wch.com/MemberToLoginIgnore.action

0x01:66顺微车全国分站存在Struts2命令执行漏洞、导致直接getshell

http://xx.66wch.com/MemberToLoginIgnore.action

xx代表地区缩写

漏洞证明:

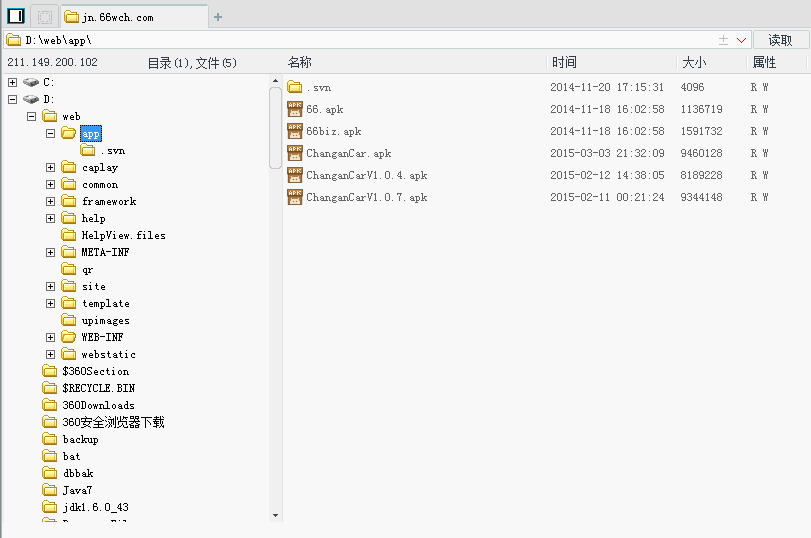

0x02:app替换危害

0x03:配置信息及数据库信息一大把:

ip=127.0.0.1

port=11211

uploadPath=/upimages/

commonPwd=900150983cd24fb0d6963f7d28e17f72

userName=super

password=21232f297a57a5a743894a0e4a801fc3

修复方案:

66顺微车汇以前听媳妇提起过,还是挺感兴趣,希望尽快修复!正确面对互联网漏洞!

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝