漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0170696

漏洞标题:吉祥航空多个问题提交(内部通讯录\域账号直入多个系统\边界安全等)

相关厂商:juneyaoair.com

漏洞作者: harbour_bin

提交时间:2016-01-17 21:14

修复时间:2016-01-22 21:20

公开时间:2016-01-22 21:20

漏洞类型:内部绝密信息泄漏

危害等级:高

自评Rank:20

漏洞状态:漏洞已经通知厂商但是厂商忽略漏洞

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-01-17: 细节已通知厂商并且等待厂商处理中

2016-01-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

PS:不刷分, 一次性提交. 主要是想着把以前没能测试到的再检测一下

详细说明:

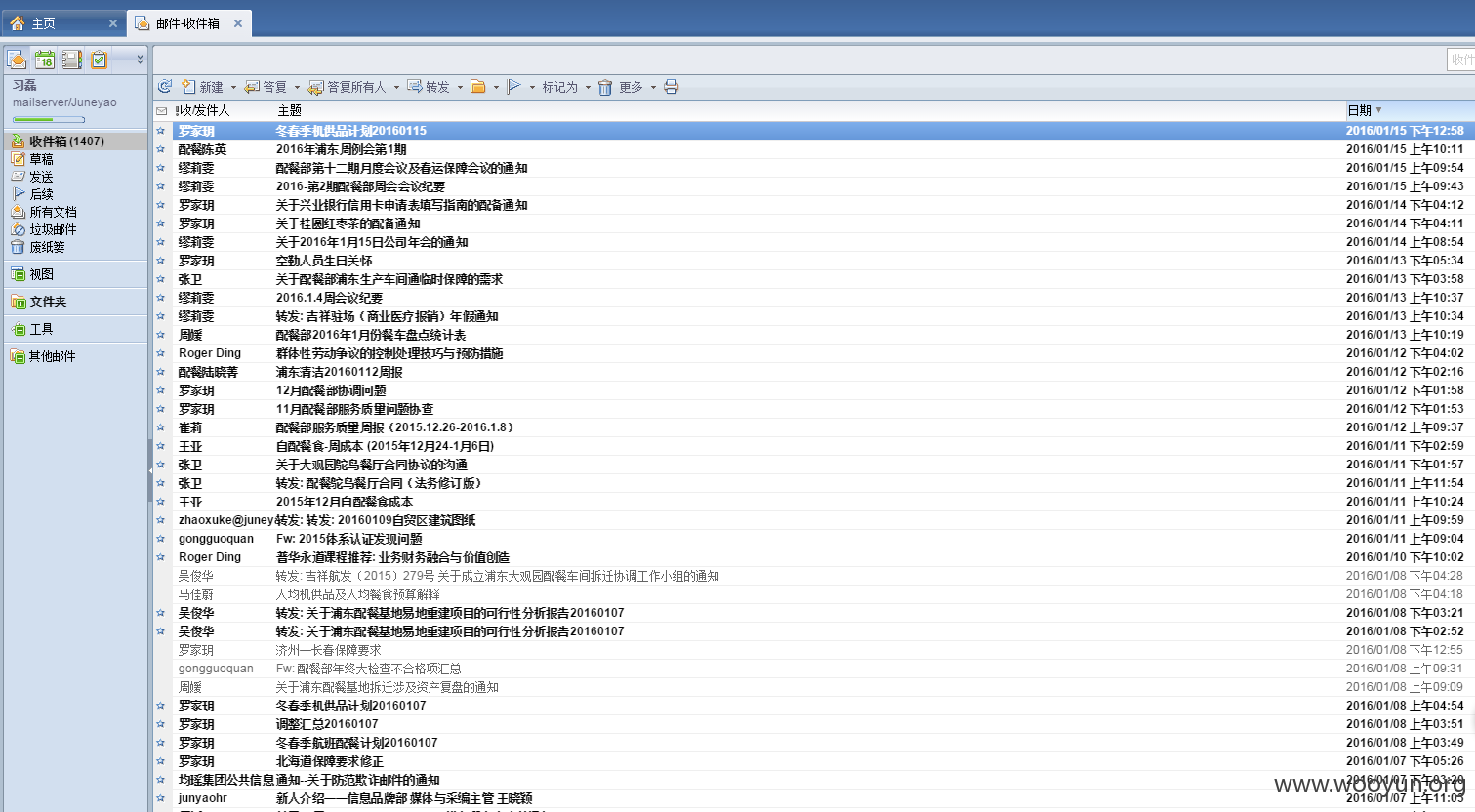

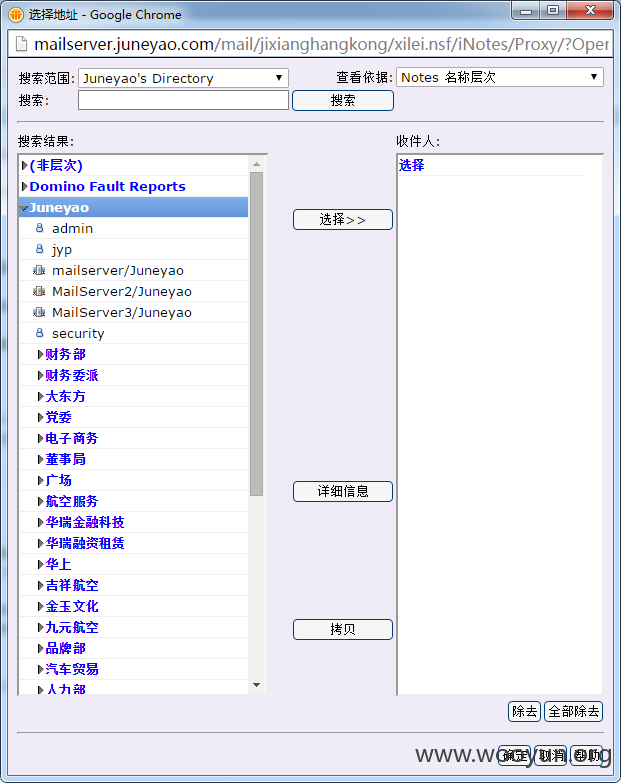

1、邮箱系统

弱口令

内部敏感信息

公司架构和通讯录

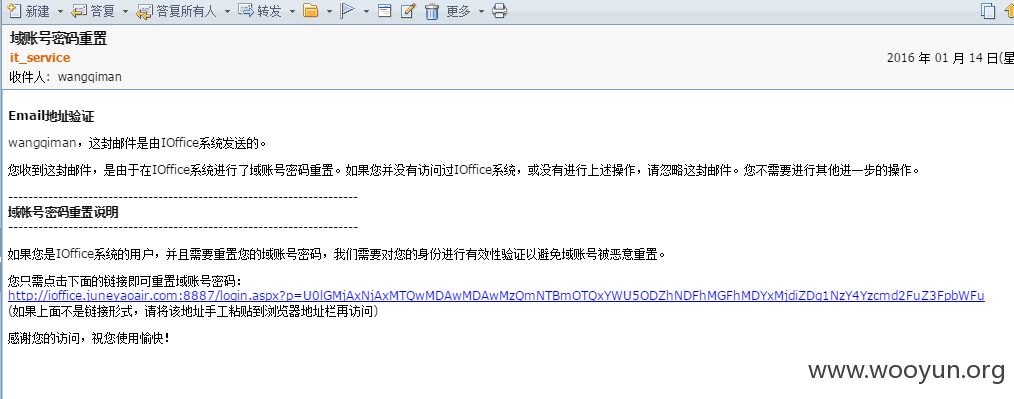

2、分析发现, oa系统、ioffice系统、会议中心等, 都采用域账号登录, 而邮箱中的域账号基本上都过期了.

分析发现

可以找回密码

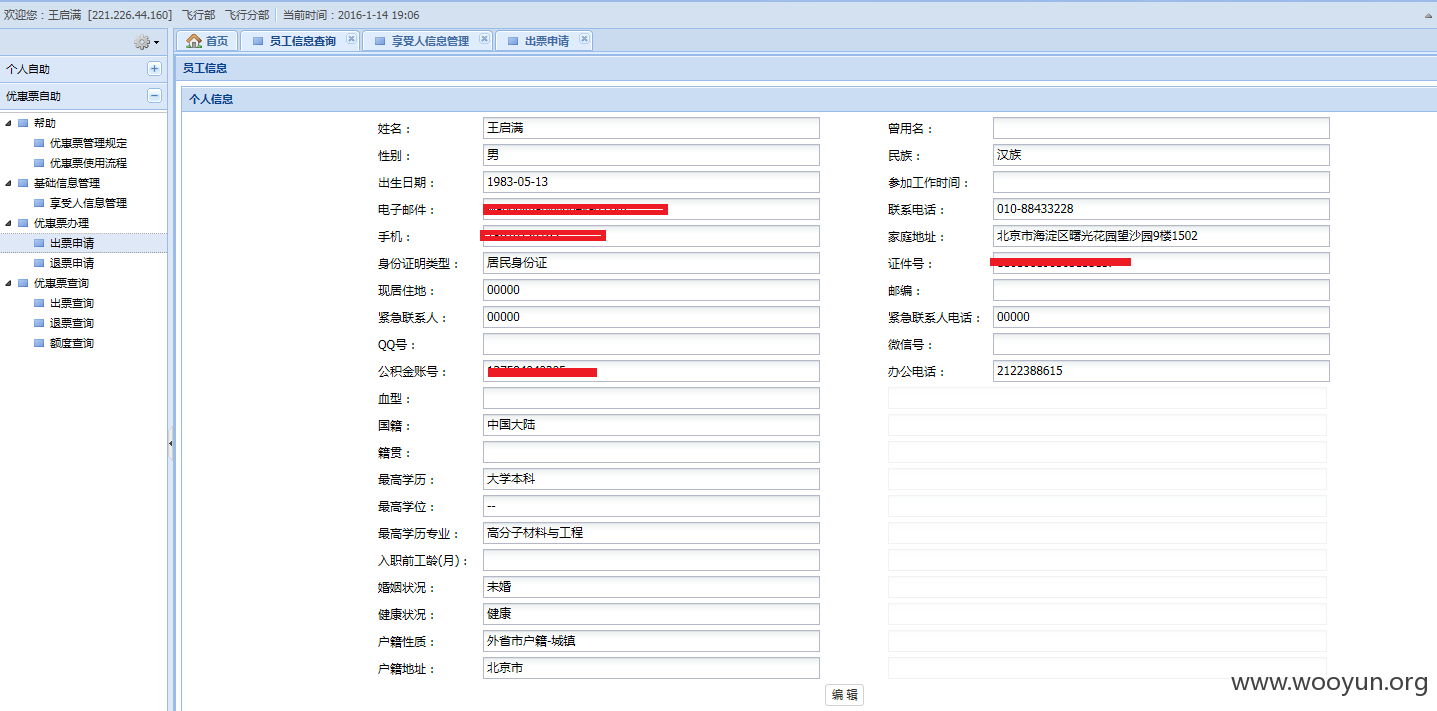

点击后要求输入域账号、身份证号. 接下来我们以账号 wangqiman 为例.

1)通过过往的泄漏的信息和社工方式, 获得身份证号(不贴出来了).

2)通过邮箱获得修改密码的链接

3)成功修改密码

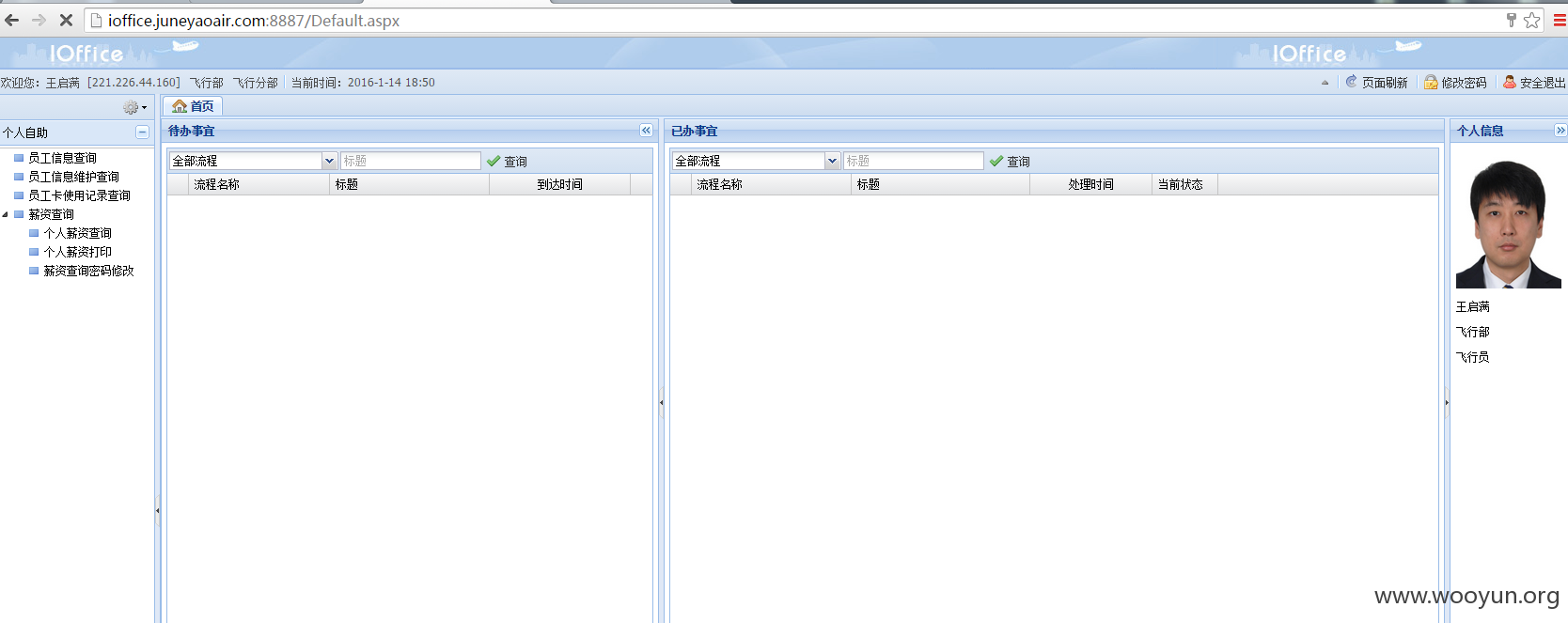

获取密码后可成功登录多个系统

1)ioffice系统

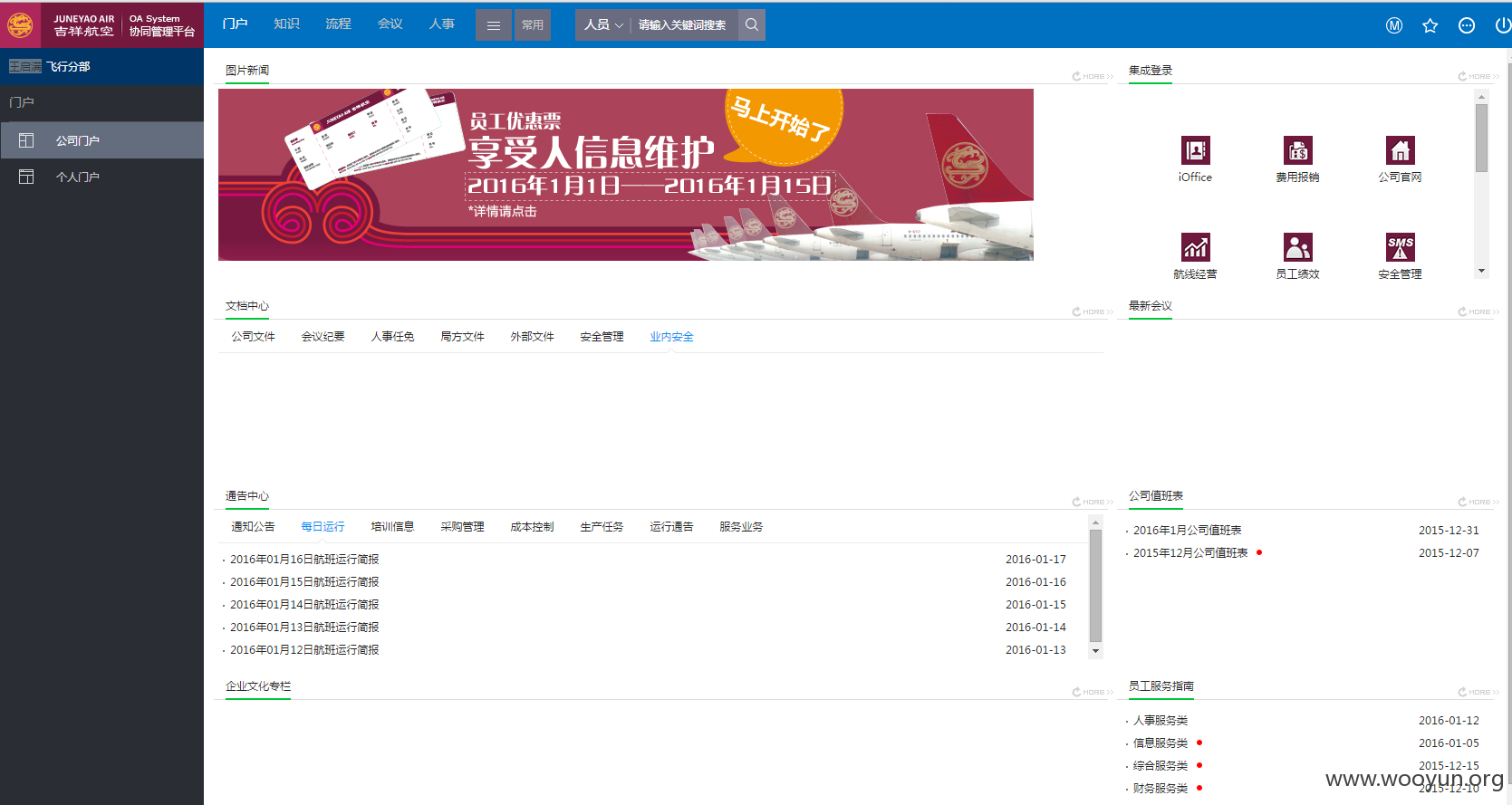

2)oa系统

还有很多, 我就不截图了...

oa中想做成集成登录的方式, 现在还未成功, 如果成功了, 这里的危害更加严重

3)会议中心

还有的, 我就不找了

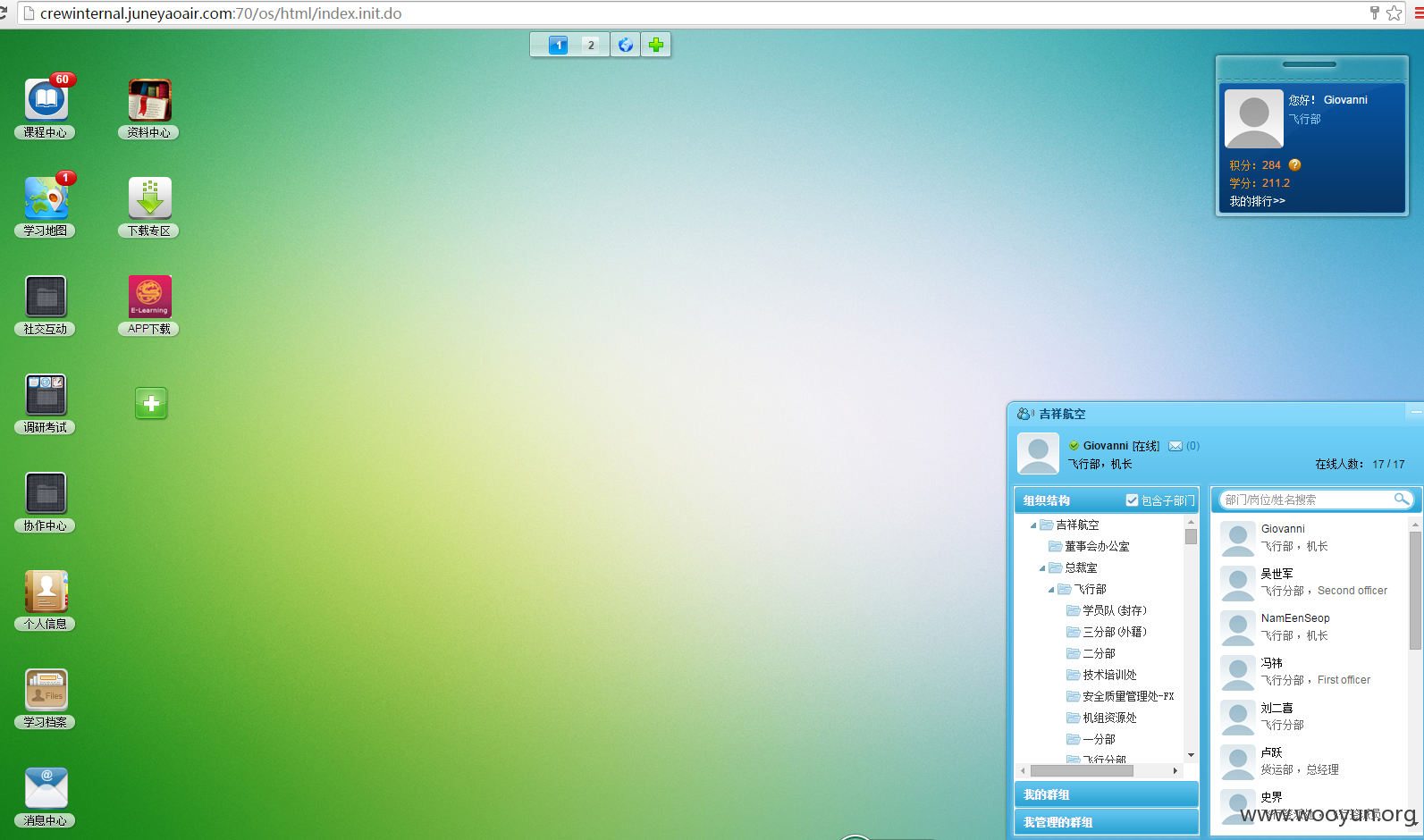

3、吉祥航空e-learning

依然弱口令

涉及内部通讯软件、学习材料等,不一一截图, 你们了解的

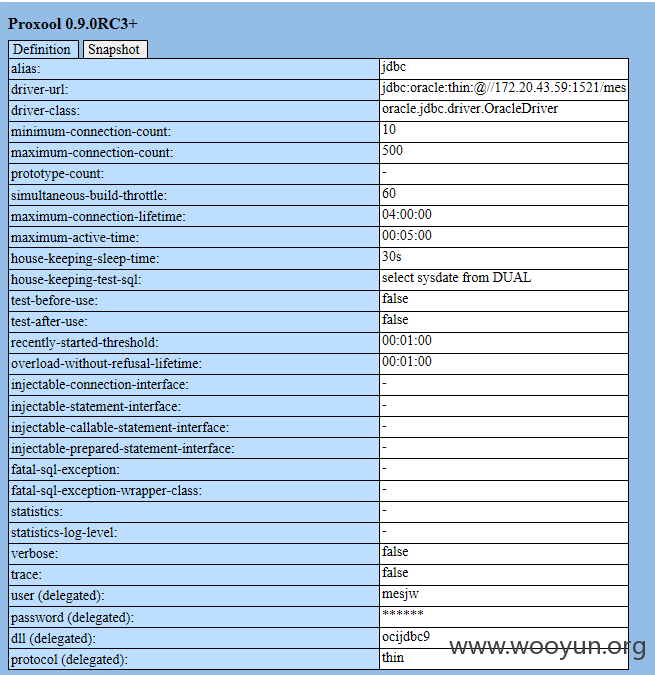

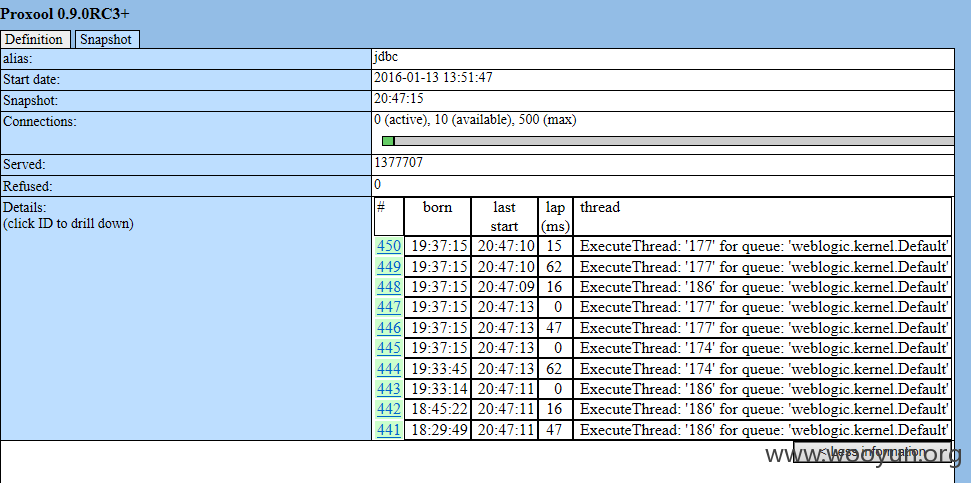

4、敏感信息泄漏, 数据库连接信息

泄漏数据库等信息

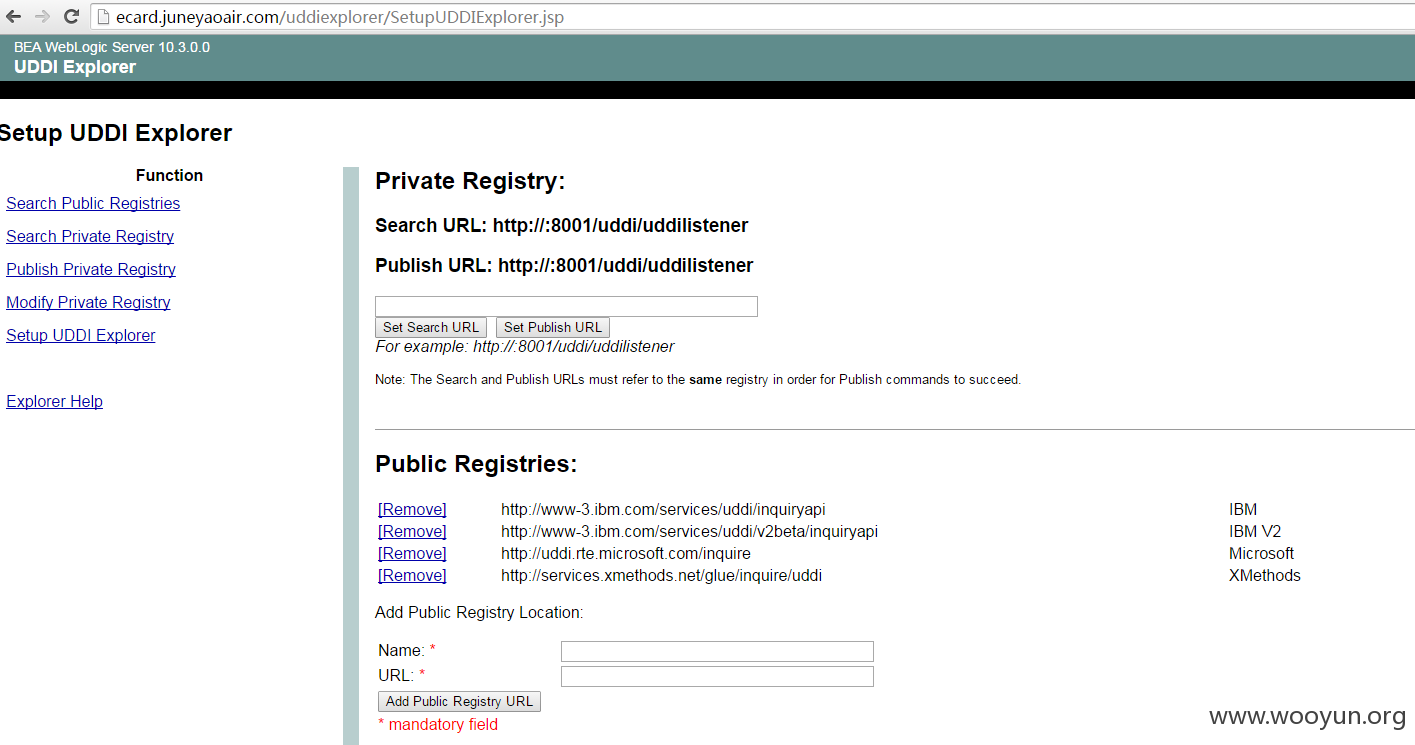

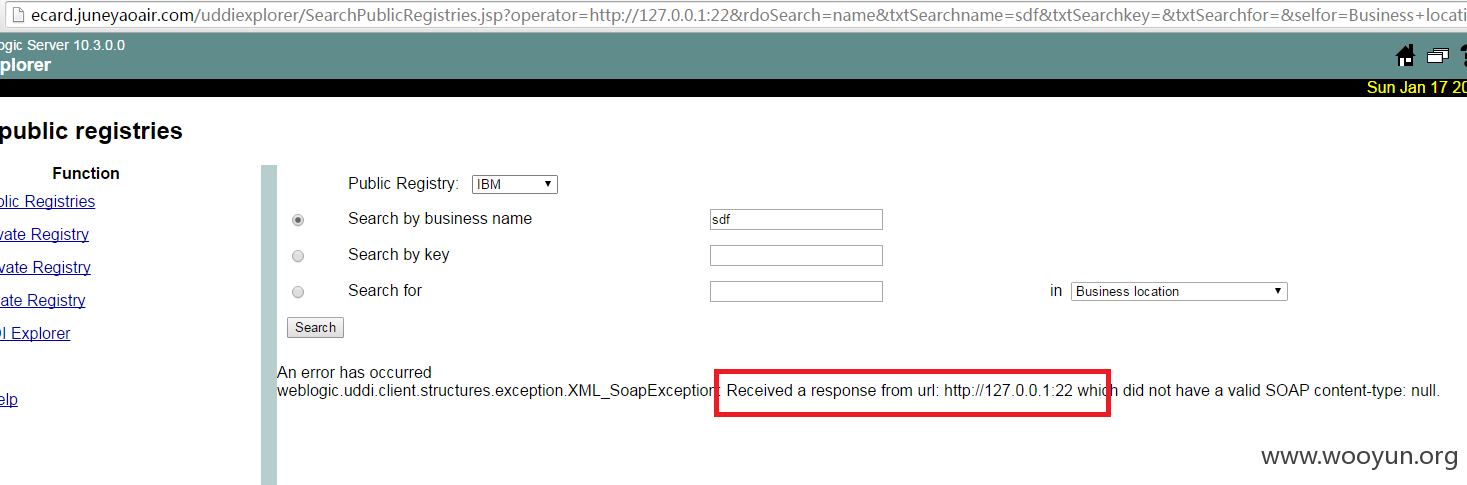

5、SSRF边界安全

证明存在,其他端口就不一一探测了

漏洞证明:

已证明

PS:危害应该够了, 不够可以补充

修复方案:

建议:

1、修改弱密码(特别是离职员工等)

2、慎重选用系统找回密码功能, 最好能手机验证等

3、删除mes系统地敏感信息,危害还是比较大的

4、对于SSRF, 删除相应文件

5、安全是一个整体, 意识很重要

望厂商重视

版权声明:转载请注明来源 harbour_bin@乌云

漏洞回应

厂商回应:

危害等级:无影响厂商忽略

忽略时间:2016-01-22 21:20

厂商回复:

漏洞Rank:15 (WooYun评价)

最新状态:

暂无