漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087671

漏洞标题:1039家校通一处SQL注射

相关厂商:1039家校通

漏洞作者: an0nym0u5

提交时间:2014-12-26 22:39

修复时间:2015-03-26 22:40

公开时间:2015-03-26 22:40

漏洞类型:SQL注射漏洞

危害等级:中

自评Rank:8

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-26: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-03-26: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

SQL

详细说明:

1039家校通官方网址:http://www.1039soft.com/

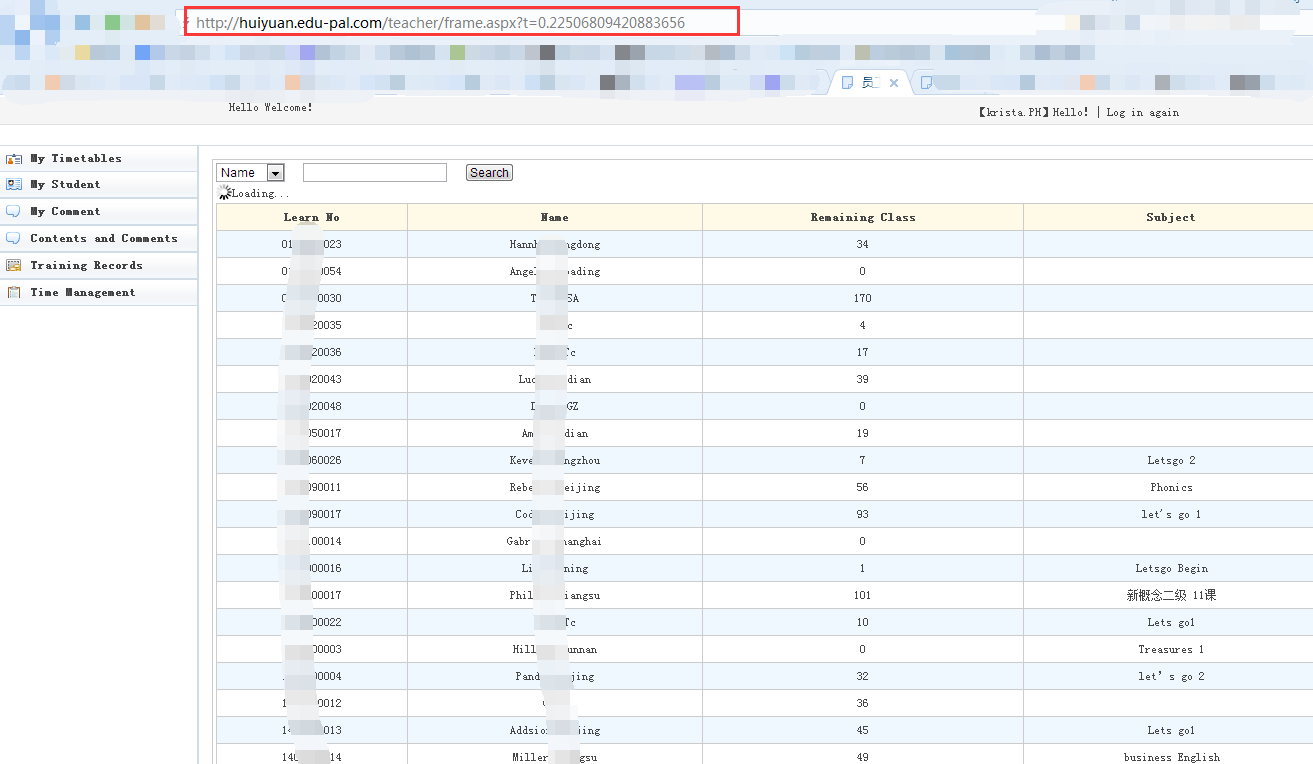

该厂商的驾校系统登录处存在SQL注入,可以利用万能密码进入系统。

【证明】

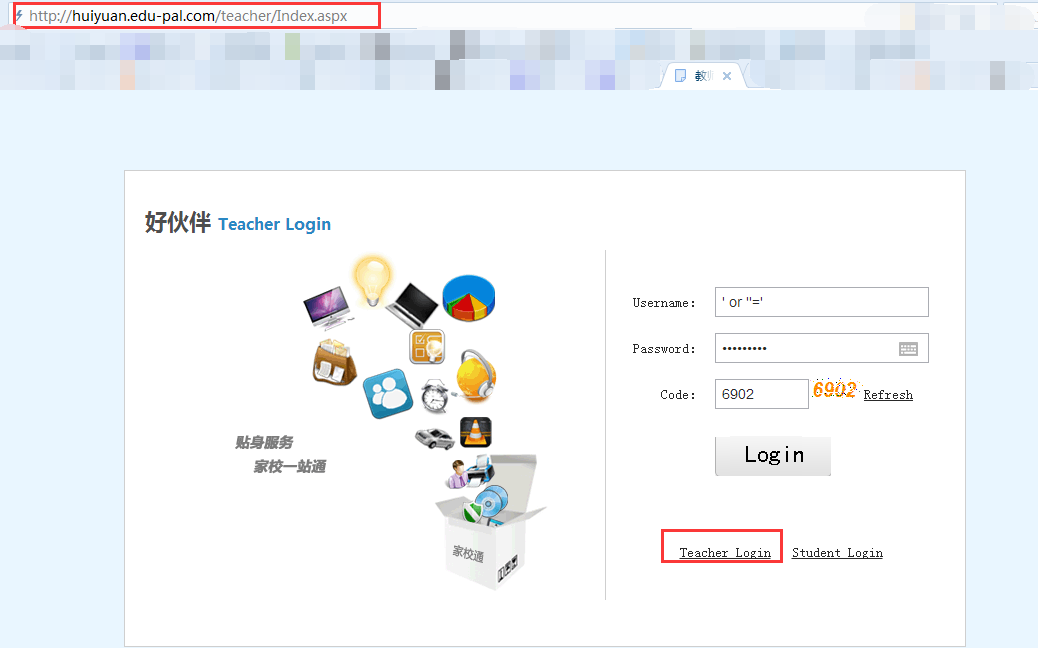

http://huiyuan.edu-pal.com/teacher/Index.aspx

用户名密码均输入: ' or ''=' (都是单引号)可直接进入。

【1】http://huiyuan.edu-pal.com/teacher/Index.aspx

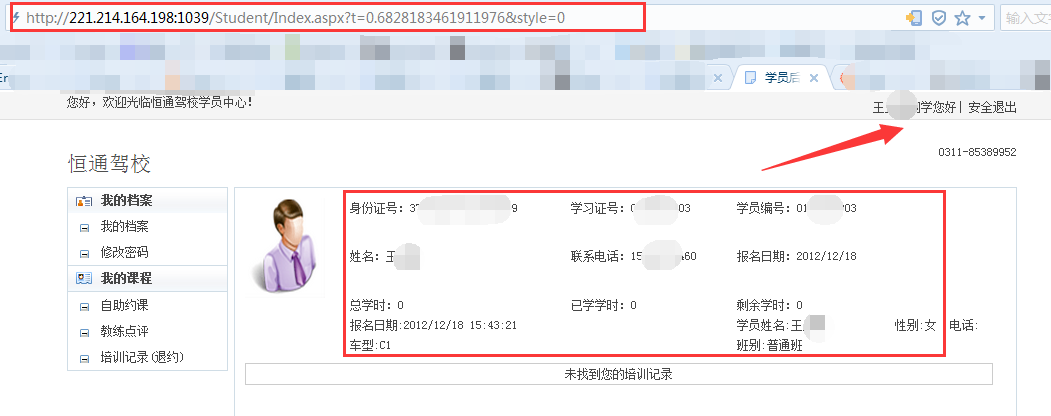

【2】http://221.214.164.198:1039/Student/StudentLogin.aspx

泄漏学员隐私信息,包括姓名 身份证号 联系电话等。

其他案例:

http://www.whaqjx.com/teacher/Index.aspx

http://110.249.129.242/Teacher/Index.aspx

http://219.145.135.190:88/teacher/Index.aspx

http://222.223.229.50:8080/teacher/Index.aspx

谷歌搜索可以发现很多案例:

漏洞证明:

前面已经证明。。

修复方案:

严格过滤用户输入。

版权声明:转载请注明来源 an0nym0u5@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝