漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-085928

漏洞标题:海尔一个IP+运维不当导致的悲剧(一)

相关厂商:海尔集团

漏洞作者: Ev1l

提交时间:2014-12-05 12:41

修复时间:2015-01-19 12:42

公开时间:2015-01-19 12:42

漏洞类型:系统/服务运维配置不当

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-12-05: 细节已通知厂商并且等待厂商处理中

2014-12-09: 厂商已经确认,细节仅向厂商公开

2014-12-19: 细节向核心白帽子及相关领域专家公开

2014-12-29: 细节向普通白帽子公开

2015-01-08: 细节向实习白帽子公开

2015-01-19: 细节向公众公开

简要描述:

呵呵哒 求首页求礼物求妹子 我要发连续剧了准备好rank。

详细说明:

问题出现在oms.haier.com

首先存在fck的残留

http://oms.haier.com/fckeditor/editor/fckeditor.html

既然这是一个针对员工的站点 那么网段内应该就是海尔的内部服务器了

首先反查IP

218.58.70.207

那么C段简单扫描

祭出神器nmap发现整个网段基本都开放了ftp端口

这就是上一个漏洞产生的原因(截稿时上一个漏洞仍在审核如为通过会在下面的连续剧中发出来)

问题很多一个一个来

#01 218.58.70.175

snmp 服务开启(161/udp) 同样 密码为public

通过SNMP获取网络接口列表

. MS TCP Loopback interface

. HP Network Team #1

. HP NC382i DP Multifunction Gigabit Server Adapter

通过SNMP枚举Lanman用户列表

. psi

. Guest

. frank

. hpsim

. haifei

. osbackup

. haieruser

. haieradmin

. Administrator

. IUSR_HRHWFTP01

. IWAM_HRHWFTP01

. SUPPORT_388945a0

通过SNMP枚举Lanman服务列表

. Server

. HTTP SSL

. Event Log

. Net Logon

. DNS Client

. DHCP Client

. Workstation

. PA Collector

. SNMP Service

. Windows Time

. Plug and Play

. IPSEC Services

. PA DSI Service

. Task Scheduler

. Remote Registry

. Secondary Logon

. Computer Browser

. Help and Support

. Automatic Updates

. COM+ Event System

. IIS Admin Service

. Protected Storage

. Terminal Services

. PA Alarm Generator

. Network Connections

. Logical Disk Manager

. Serv-U FTP

Snmp信息

sysDescr.0 = Hardware: x86 Family 6 Model 44 Stepping 2 AT/AT COMPATIBLE - Software: Windows Version 5.2 (Build 3790 Multiprocessor Free)

sysUpTime.0 = 4 Days, 15 Hours, 6 Minutes, 17 Seconds

sysContact.0 =

sysName.0 = HRHWFTP01

sysLocation.0 =

sysServices.0 = 76

同IP另一个问题

218.58.70.175:2381 要是我的公司我不会选择把打印机的登录页面设置成外网可以访问

用户名 hrhwftp01

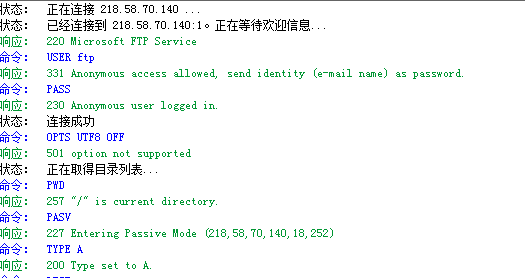

#02 218.58.70.140

这个太经典了

ftp弱口令 ftp/空密码 anonymous/空密码

漏洞证明:

现这些

修复方案:

现这些 你们懂的

版权声明:转载请注明来源 Ev1l@乌云

漏洞回应

厂商回应:

危害等级:中

漏洞Rank:9

确认时间:2014-12-09 14:09

厂商回复:

感谢Ev1l与乌云平台的测试与提醒,我方已安排人员进行处理。

最新状态:

暂无