漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2016-0213542

漏洞标题:弘达上业某站命令执行影响核心数据库(涉及商户\代理商\千万支付数据)

相关厂商:cncert国家互联网应急中心

漏洞作者: 路人甲

提交时间:2016-05-27 20:10

修复时间:2016-07-15 11:50

公开时间:2016-07-15 11:50

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2016-05-27: 细节已通知厂商并且等待厂商处理中

2016-05-31: 厂商已经确认,细节仅向厂商公开

2016-06-10: 细节向核心白帽子及相关领域专家公开

2016-06-20: 细节向普通白帽子公开

2016-06-30: 细节向实习白帽子公开

2016-07-15: 细节向公众公开

简要描述:

2010年6月,总公司成立,注册资金1000万元,注册地北京市海淀区。

2010年6月,完成向中国人民银行、中国银联、中华人民共和国工信部就企业相关业务进行涉及金融及通讯行业报备的工作。

2010年7月,成为工信部下属“中国信息化推进联盟”成员。

2011年3月至5月,与中国银联、中国通联、支付宝、易宝支付、快钱、钱袋网、等具有第三方支付牌照及线下收单牌照的公司级机构签订全国性总对总的战略合作协议。

2011年5月,北京、上海、福建、湖南、湖北、浙江各地区分公司成立

2011年6月, 赛奥商城成功上线,易付宝客户端成功上线。

2011年7月,确立是以推广国内线上线下支付业务的服务型金融通讯类科技产业公司

2014年1月,获中国银联认证机构资质。

详细说明:

**.**.**.**:8086/

此站点存在weblogic命令执行

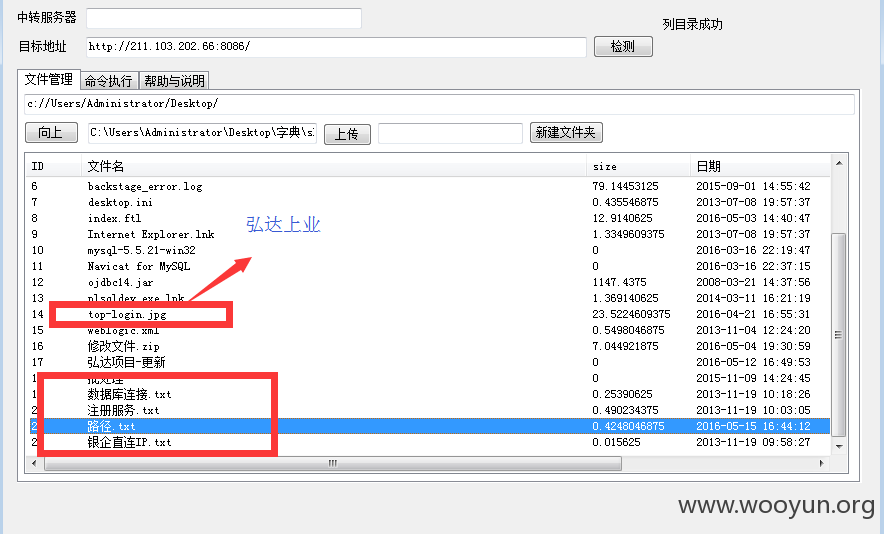

此服务器管理员用户桌面可以看出是弘达上业站点

top-login.jpg

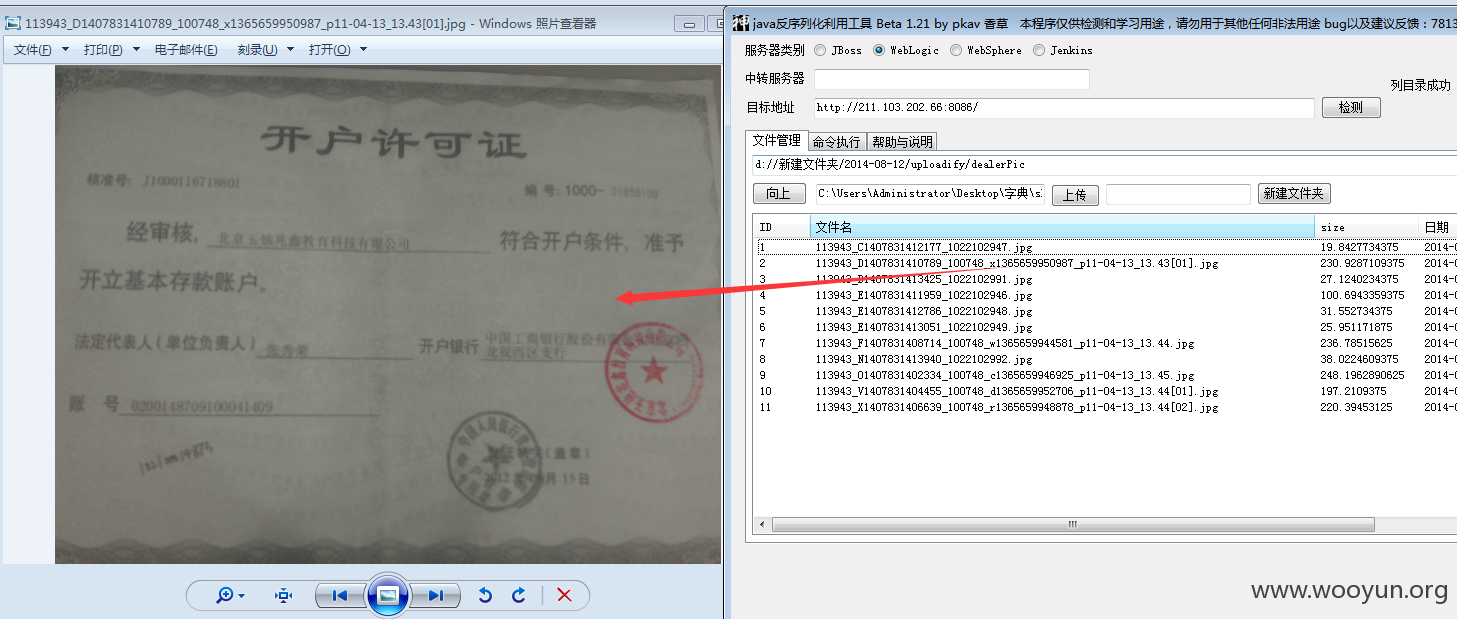

d盘新建文件夹泄漏业务办理资料图片(大量):

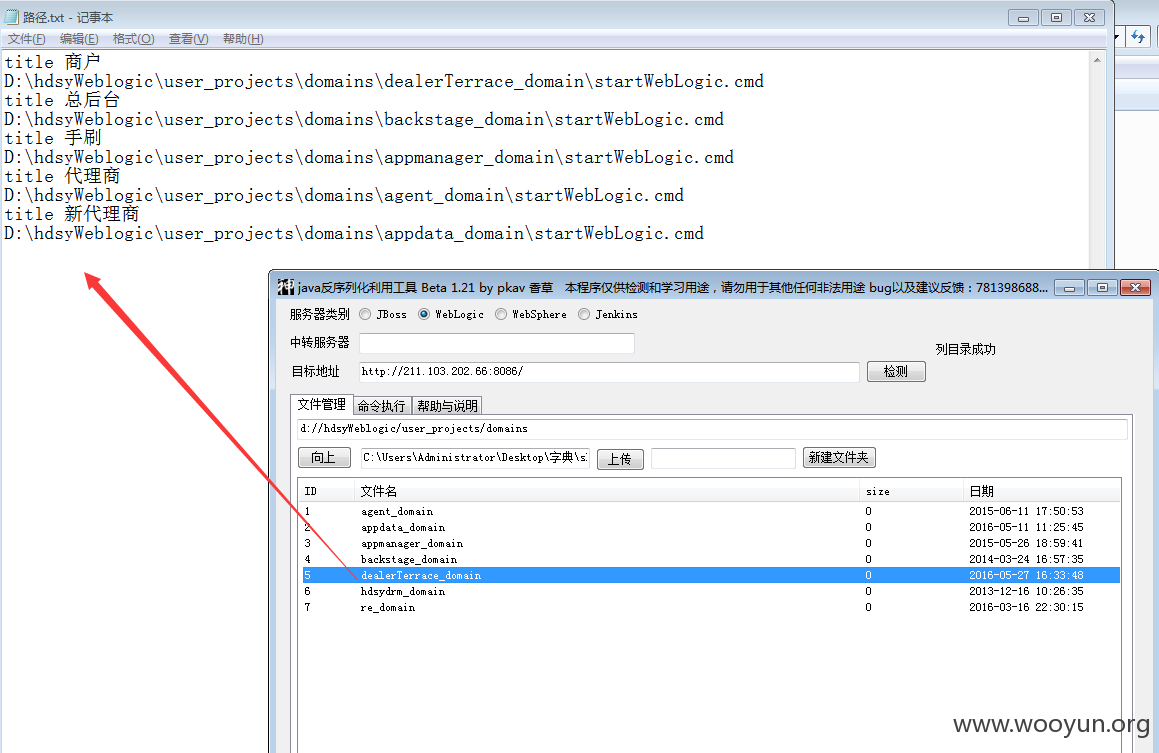

weblogic中部署了几个项目,桌面上有路径文件,说明了项目的内容:

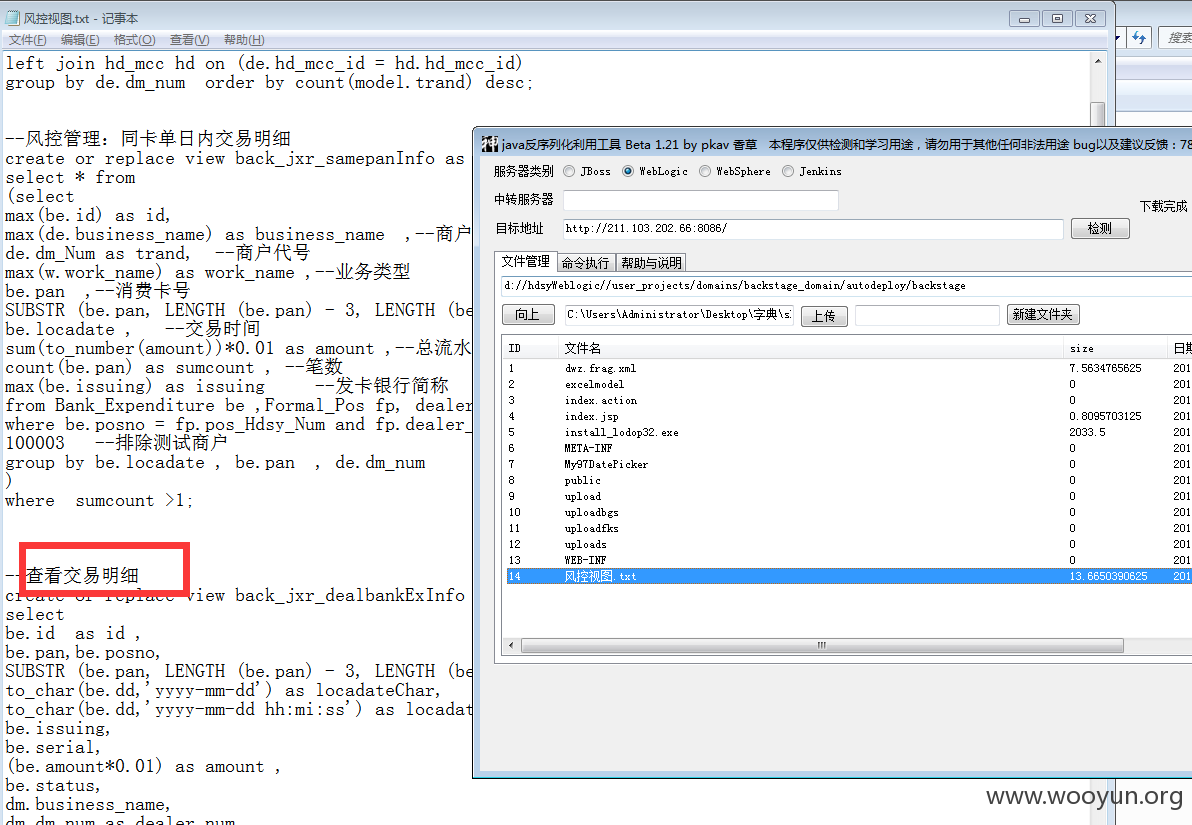

从风控视图txt文件,可以看出,这个服务器能接触到核心数据库

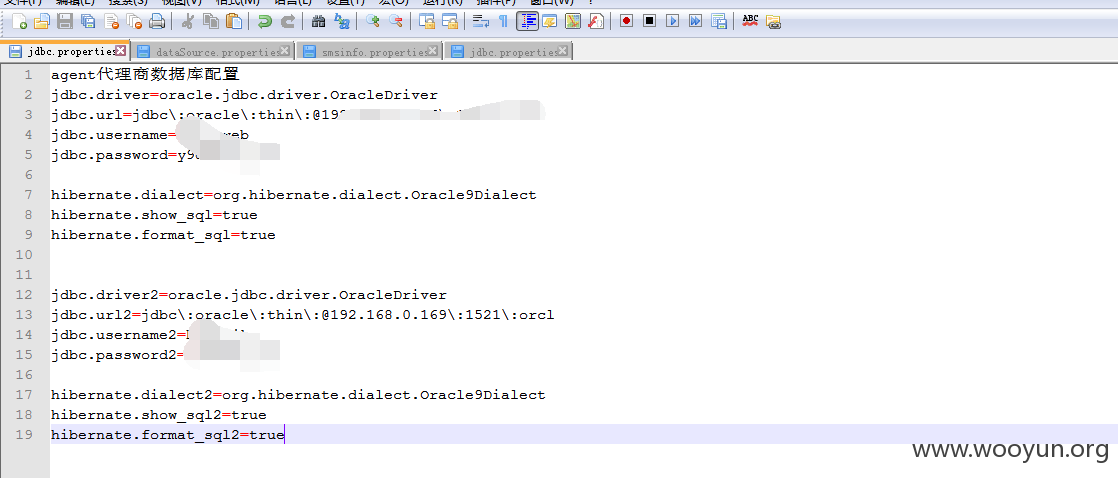

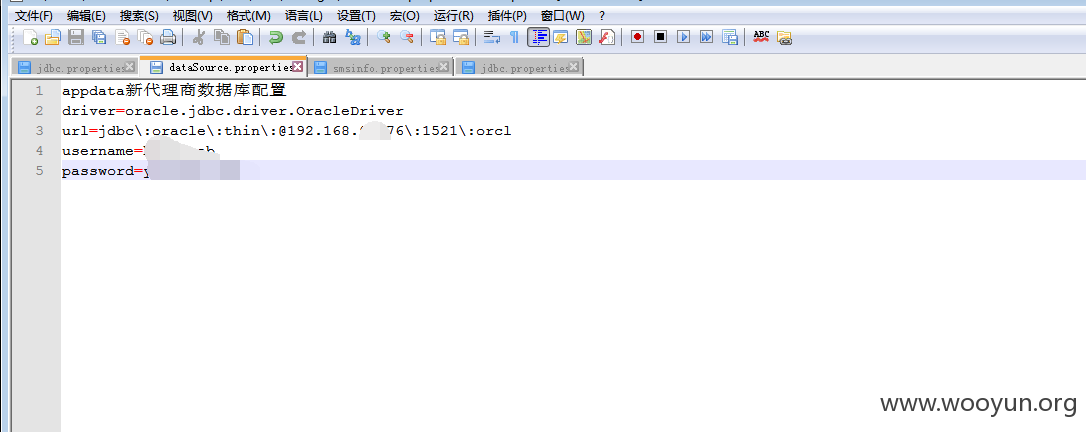

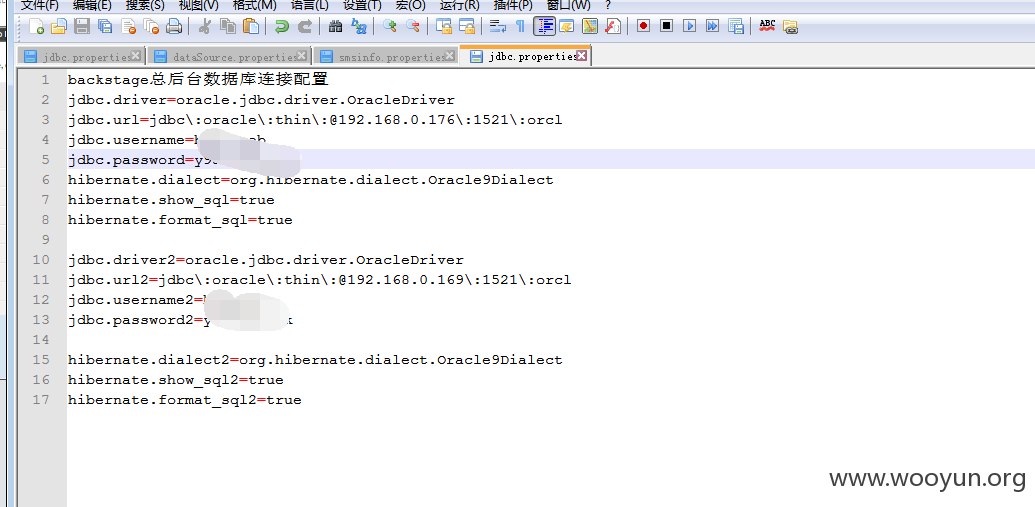

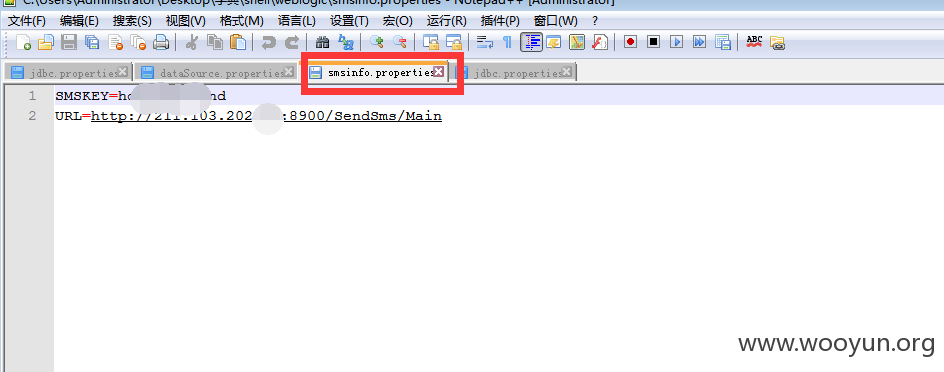

简单读一下项目下的配置文件,即可获取数据库的路径和密码:

总后台的数据库配置

总后台短信中心配置

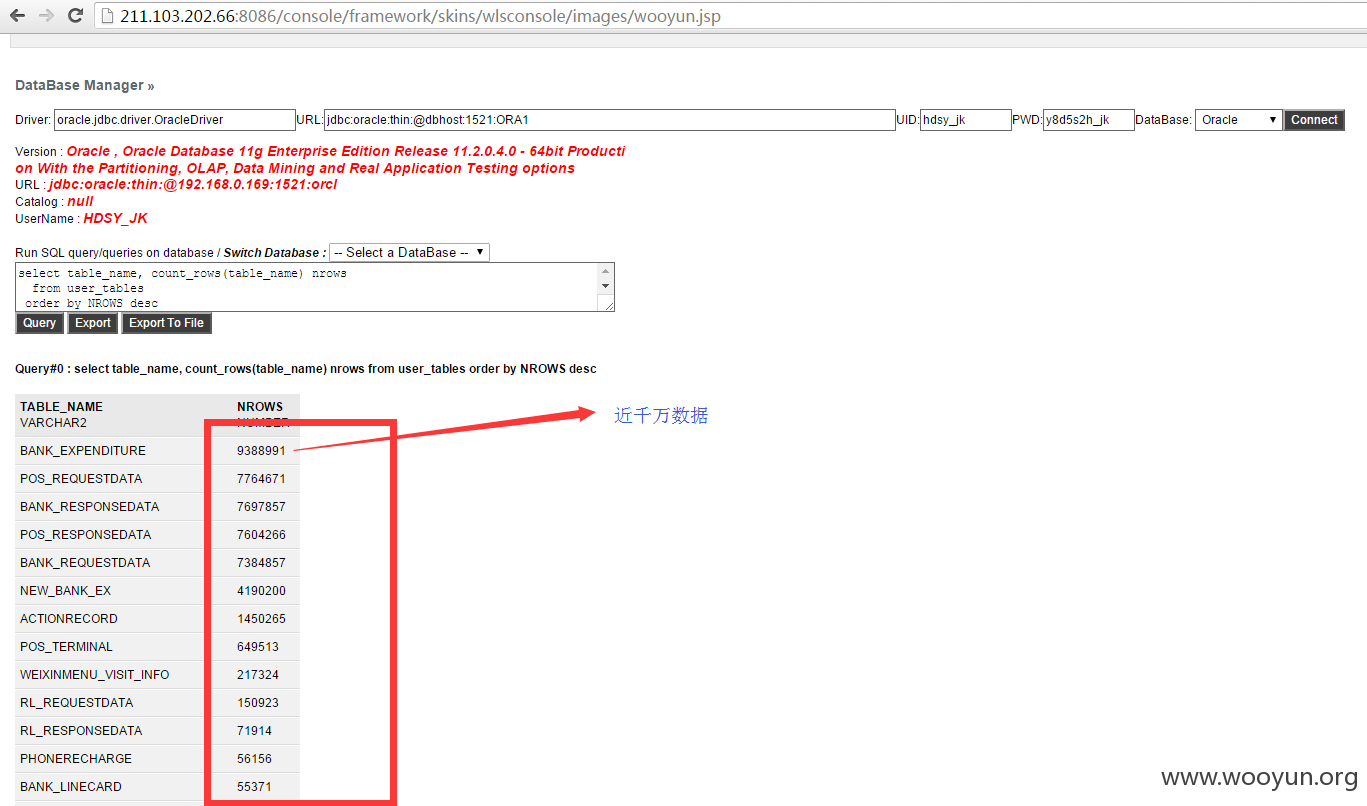

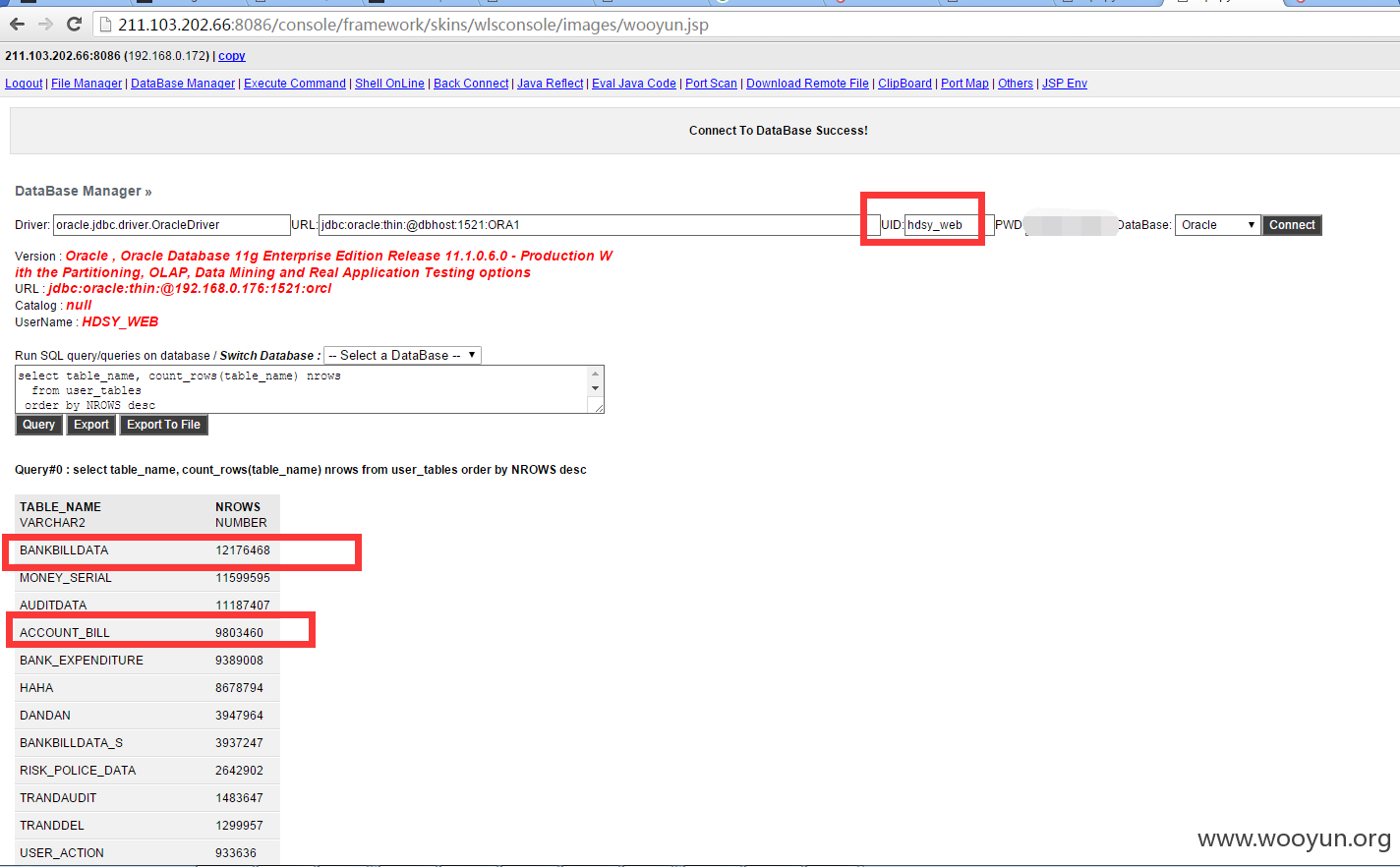

上传webshell,连数据库简单看一下(没有脱裤没有获取大量数据,仅仅只是获取列数。)

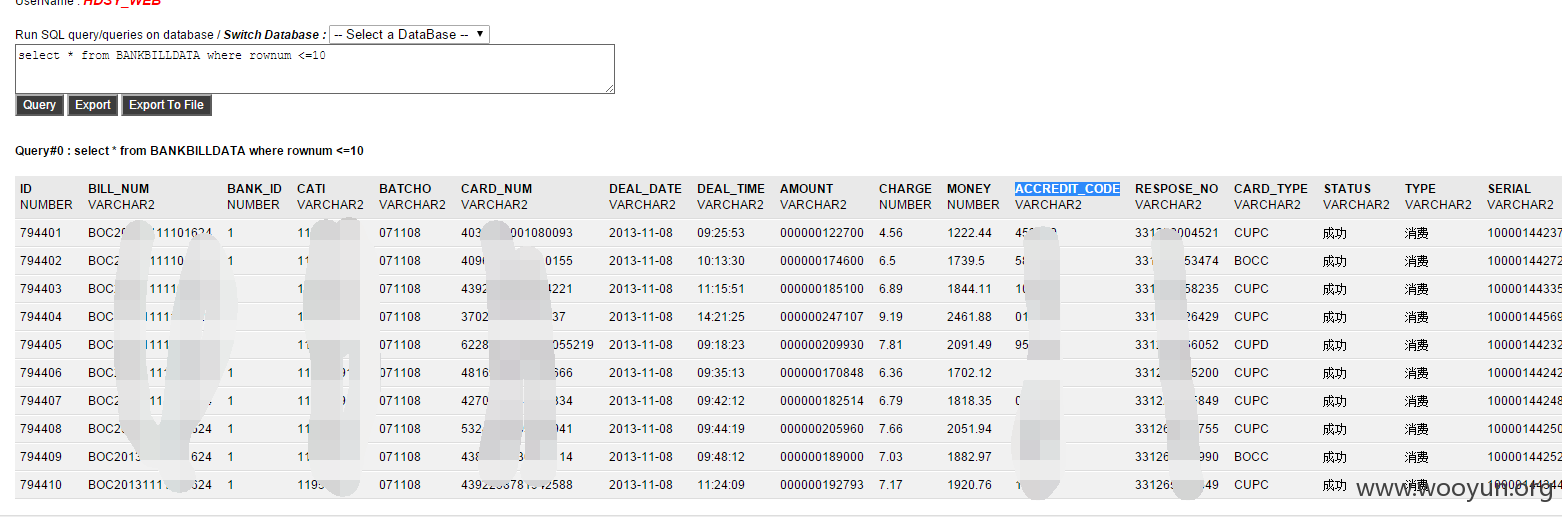

千万级账单信息,包括授权码等等各种

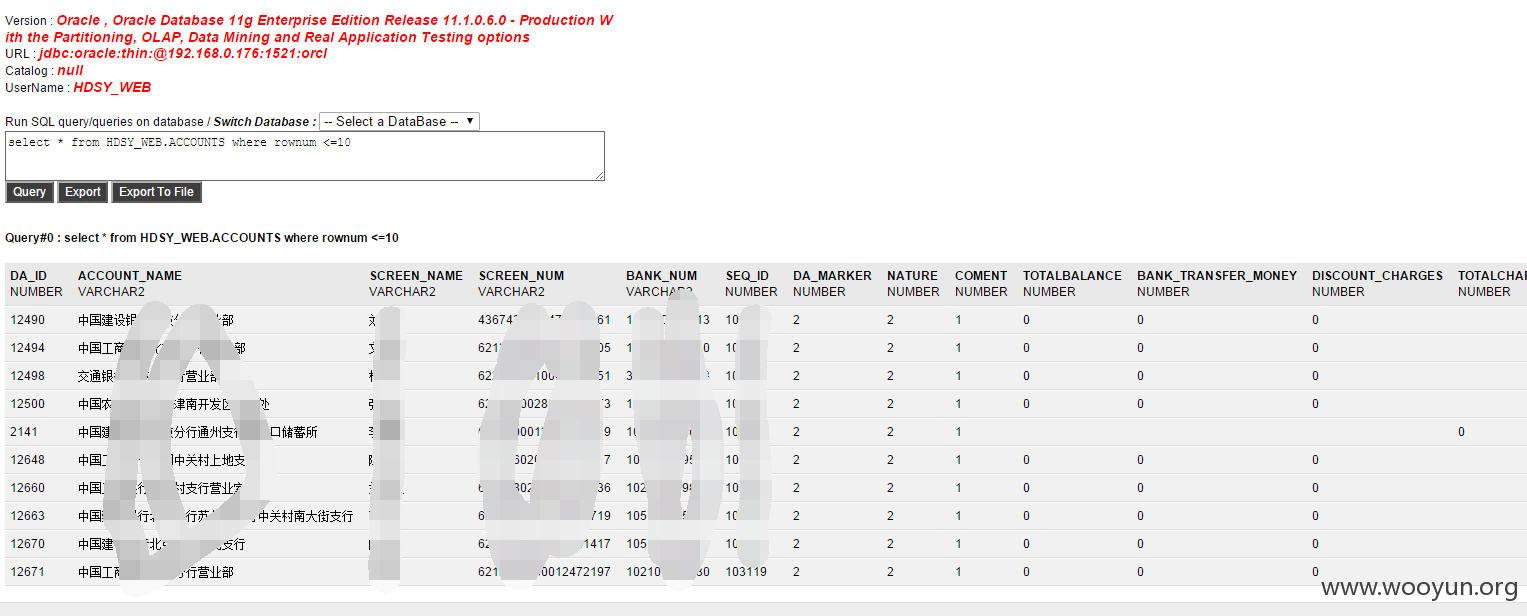

客户信息:

漏洞证明:

如上,可以深入内网,不继续了。

修复方案:

版权声明:转载请注明来源 路人甲@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:11

确认时间:2016-05-31 11:49

厂商回复:

CNVD未直接复现所述情况,暂未建立与网站管理单位的直接处置渠道,待认领。

最新状态:

暂无