漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-084331

漏洞标题:真旅网集团其下某业务系统存在命令执行(已shell)

相关厂商:真旅网集团

漏洞作者: Hello World

提交时间:2014-11-24 11:26

修复时间:2015-01-08 11:30

公开时间:2015-01-08 11:30

漏洞类型:命令执行

危害等级:高

自评Rank:20

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-24: 细节已通知厂商并且等待厂商处理中

2014-11-25: 厂商已经确认,细节仅向厂商公开

2014-12-05: 细节向核心白帽子及相关领域专家公开

2014-12-15: 细节向普通白帽子公开

2014-12-25: 细节向实习白帽子公开

2015-01-08: 细节向公众公开

简要描述:

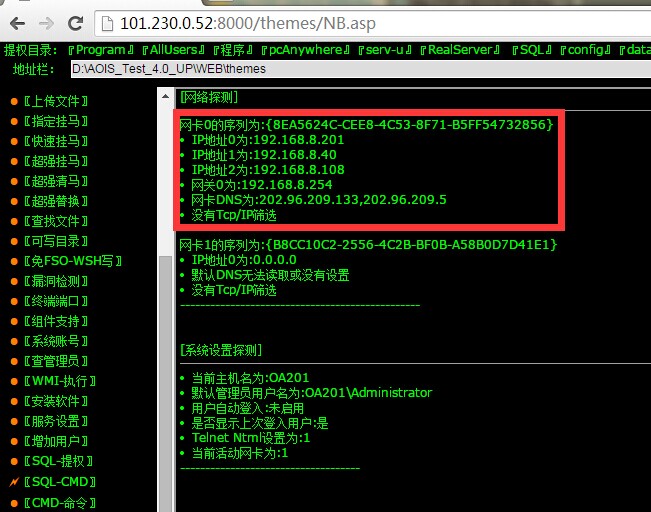

拿了个shell,可以提权,可进行内网渗透。弱弱的问句值20块么???

详细说明:

首先来验明正身吧!!!万一别杀错了,那就丑大了。

看了这个漏洞 WooYun: 真旅网某内部系统严重缺陷可爆破大量帐号

看到了厂商的回复

存在漏洞站点:http://101.230.0.52:8000/FrameWork/Login.aspx

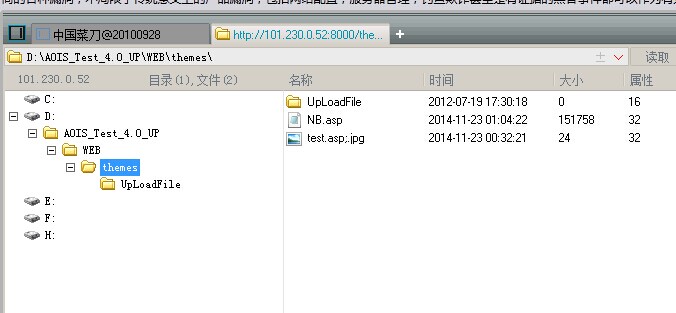

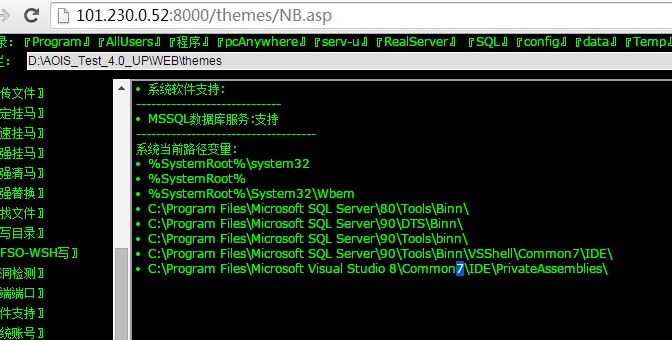

themes目录存在iis写权限漏洞,利用put上传jpg文件,

然后结合iis解析漏洞用move改名字,拿到sheel。

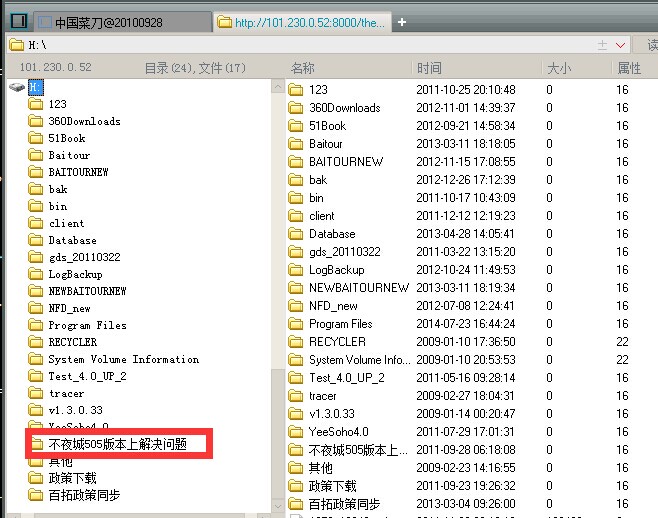

通过这个判断是不夜城的。

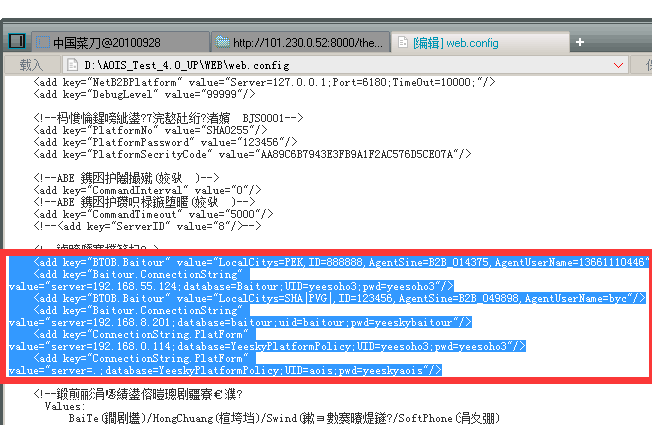

web.config 文件

漏洞证明:

修复方案:

。。。。。。

版权声明:转载请注明来源 Hello World@乌云

漏洞回应

厂商回应:

危害等级:低

漏洞Rank:5

确认时间:2014-11-25 14:41

厂商回复:

漏洞确实严重,但是不属于我们新系统列表范围,故不给予高分和礼物。因其严重性,给予5分. 希望可以挖下面列表里的新系统:

===============================================================

我们欢迎和鼓励白帽子在不影响系统、破坏系统以及窃取数据的前提下,对我们真旅网旗下各个平台做安全检测。

我们将根据漏洞等级/严重程度给予报告漏洞的白帽子发放相应的Rank及礼物。

新系统列表(含里面菜单包括的所有模块):

天地行:www_tdxinfo_com (主平台)

运营商:op_tdxinfo_com

供应商:provider_tdxinfo_com

B2G: vipcorp_travelzen_com

注:

1,请大家对我们列表的站点进行检测,列表外的特别是废弃不用的系统,我们将不再给予礼物发放哦,谢谢谅解!

2,漏洞细节严禁包含密码、敏感资料等内容,未做处理的一律给予1分并不发送礼物,请大家注意哦~

===============================================================

最新状态:

暂无