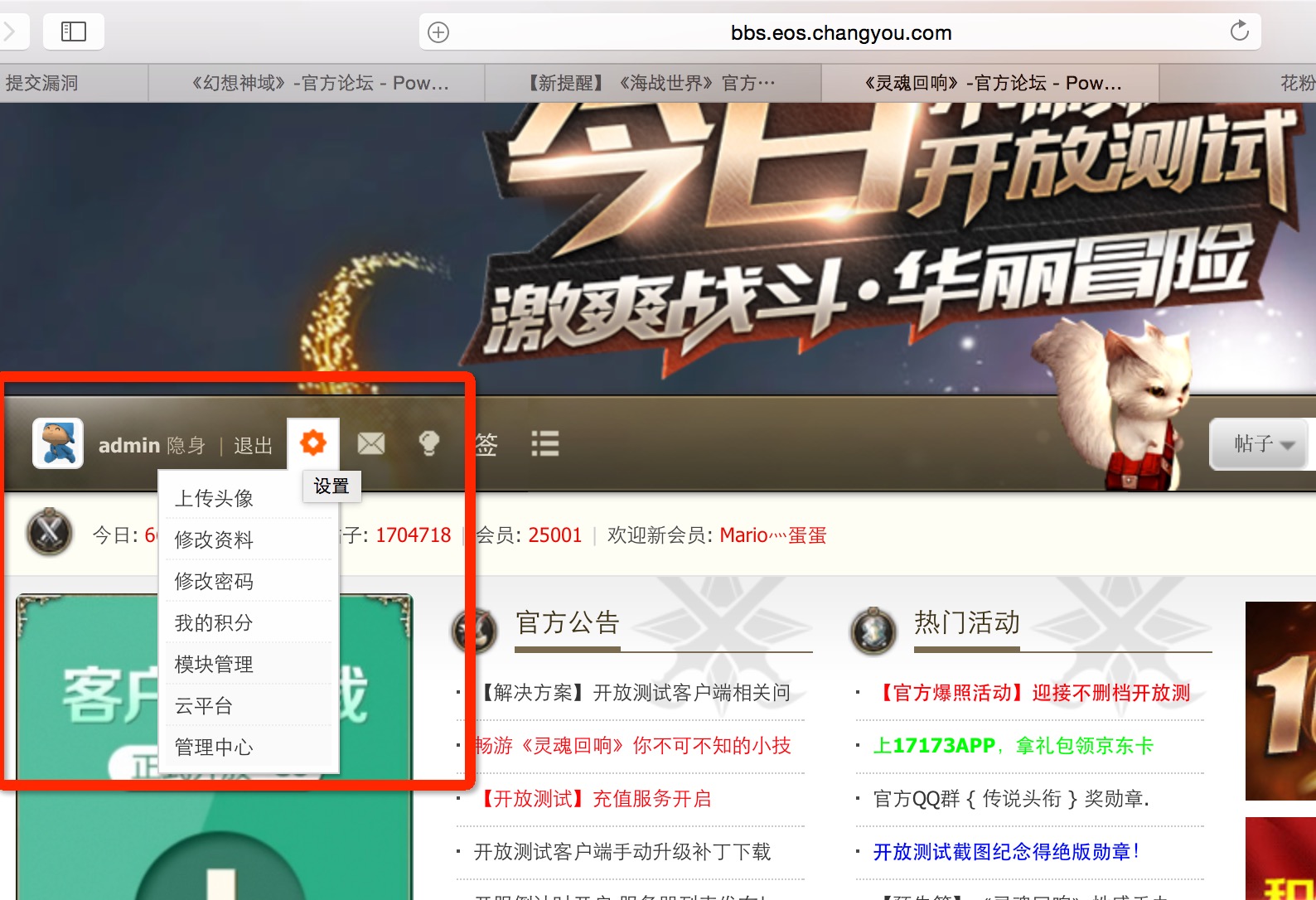

http://bbs.eos.changyou.com/uc_server/admin.php 灵魂回响 弱口令:changyou.com

http://bbs.game.changyou.com/uc_server/admin.php 海战世界 弱口令:changyou.com

http://bbs.ffo.changyou.com/uc_server/admin.php 幻想神域 弱口令:changyou.com

uc_server/admin.php 做了限制

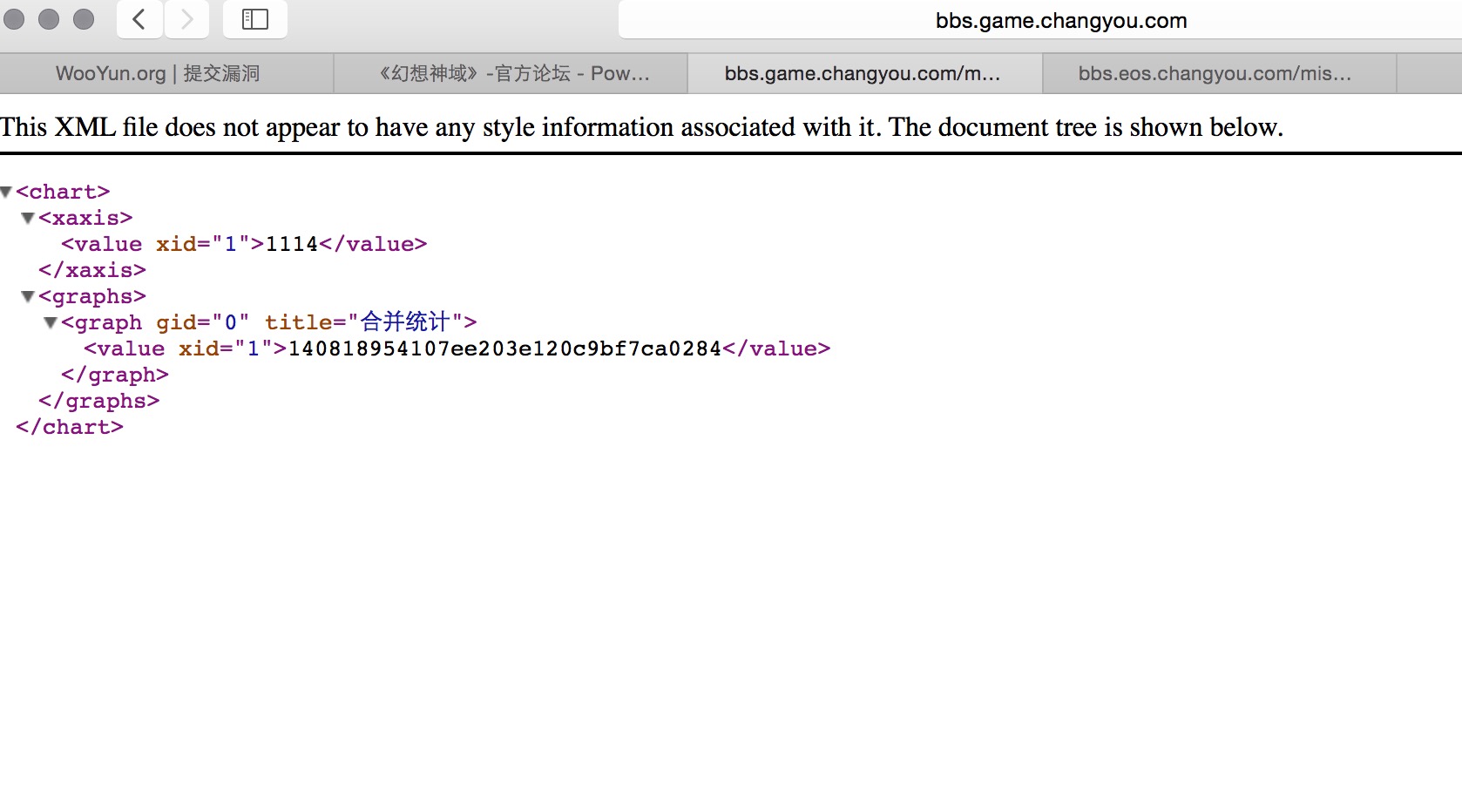

但可以通过接口获取uc_key

post data

appurl可以随便 我们要做的只是获取到任意一个uc_key即可 当然 如果填写已经存在的appurl 我们就能获得该应用的uc_key

获取到的uc_key(任意一个都可以)利用神器 我们可以知道uc_server里都有哪些app

如果填写已经存在的appurl 我们就能获得该应用的uc_key

当然 也可以做到登陆任意用户

poc关键代码:

测试发现

才线上正在使用的应用

去掉【test_】 获得:

同样方法 都可以登陆任意用户