南京先极科技有限公司开发的一套毕业设计(论文)智能管理系统

官网:http://www.changedu.com/

谷歌搜索 intitle:毕业设计(论文)智能管理系统

需要一个普通账号登陆权限,登陆后修改密码功能处存在缺陷,导致SQL注入产生

#1,看下密码修改部分

读取sid参数,调用getUSERuserid()函数来获取用户userid,跟进该函数

在这里将获取到的sid参数进行解密,解密函数GETJiMiCODE();继续跟进

sid解密流程:

sid--->getUSERuserid()--->GETJiMiCODE()--->Decrypt()--->userid--->sql执行

由此可以看出sid进过解密后直接带入了sql语句执行,SQL注入因此产生;且由于sid是加密的,所以无视waf,无视防火墙

利用方法:

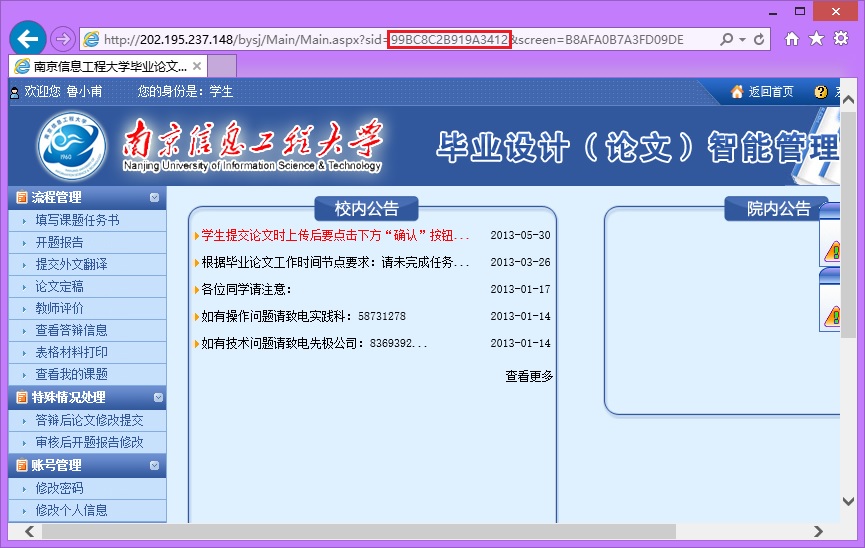

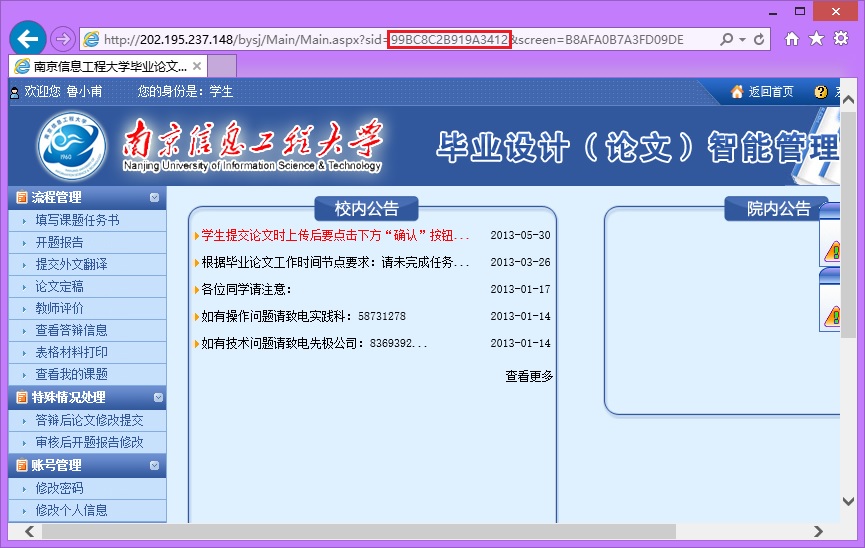

#1,普通账号登陆系统,查看sid

解密sid为27502

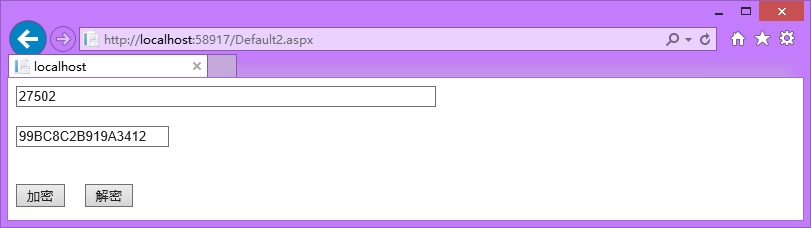

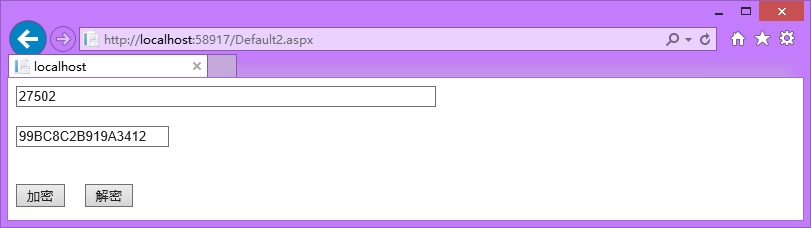

#2,构造sid,并进行加密

该sql语句若成功执行,将增加一个系统管理员用户

加密后sid

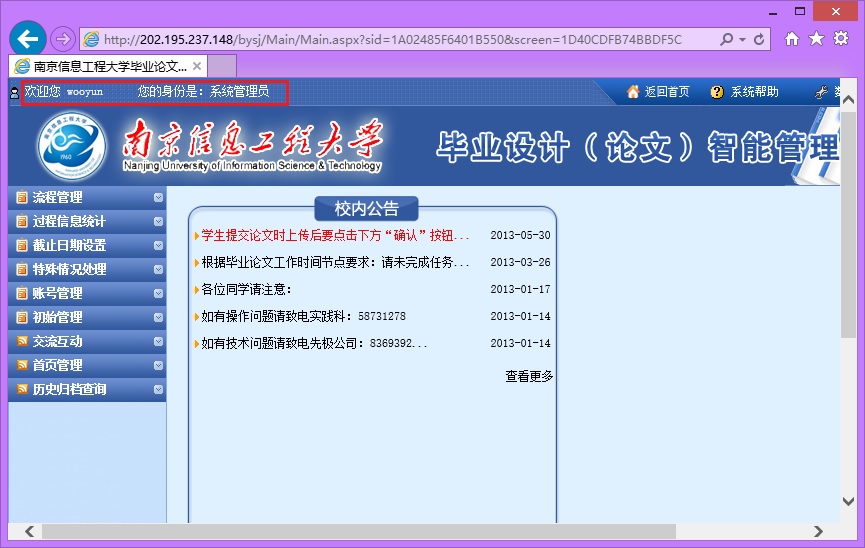

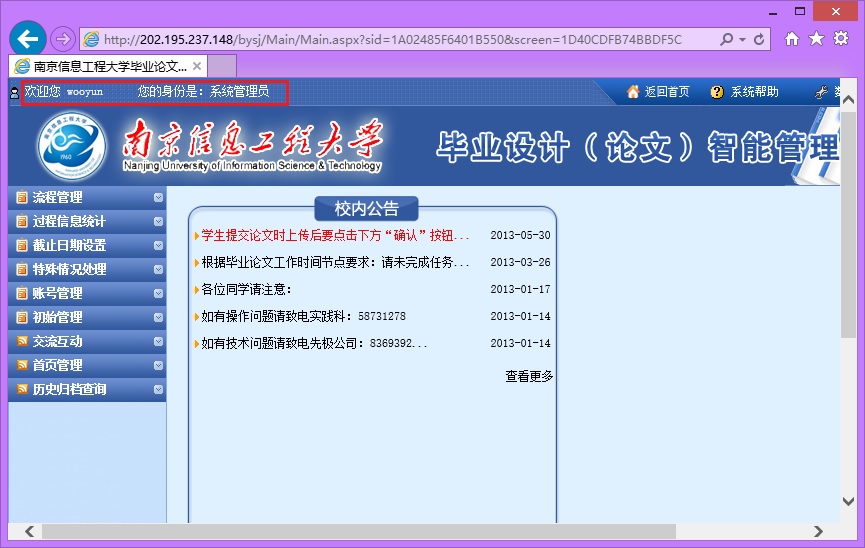

#3,抓包,更改sid,sql语句成功执行

效果图如下:

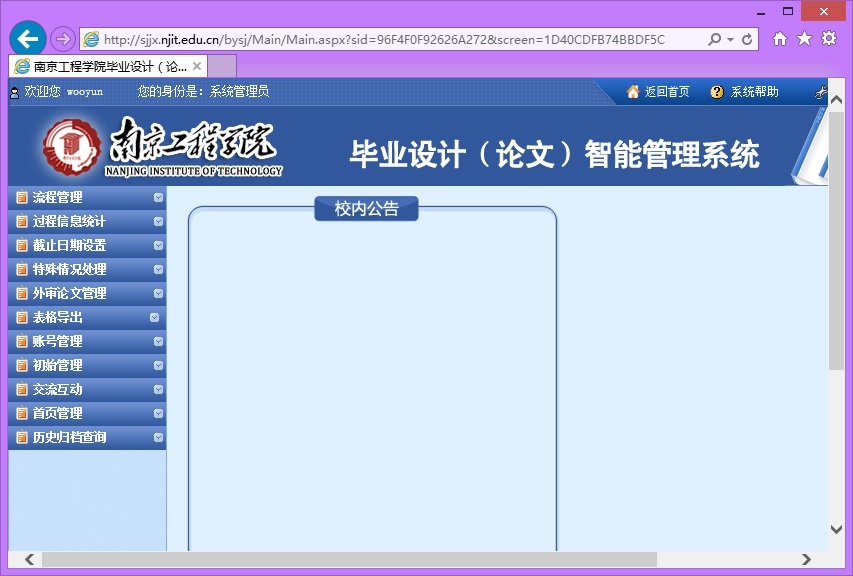

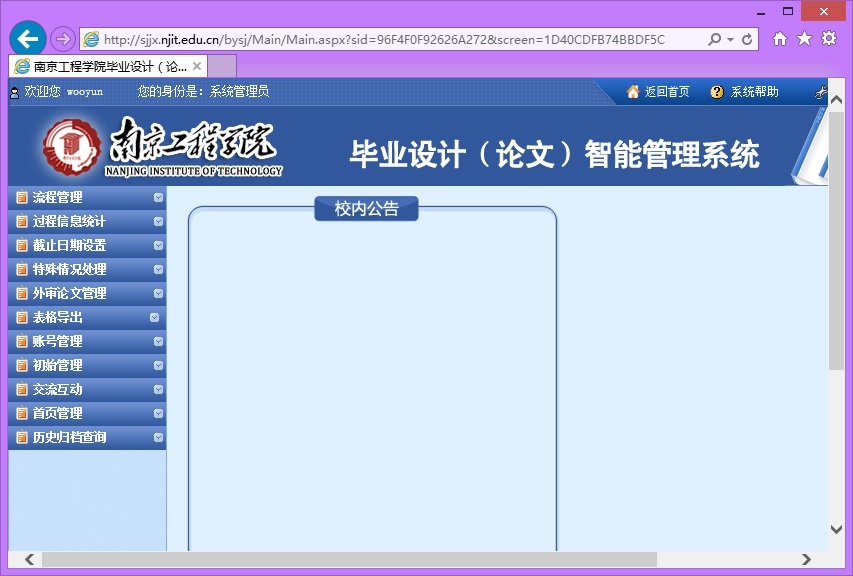

#4,再来一张南京工程学院的,以证明通用性